Php调用Python脚本踩过的一些坑

暑假这段时间,利用空闲时间在帮别人写一些东西。因为最终是要写成接口给别人用,所以为了开发方便,我就打算用python来写,但是其中有一个验证码识别的模块。因为这个模块必须要先处理图片再识别,所以只能用python来实现。所以就只能让php来接受处理然后调用python脚本来识别验证码。其中踩了一些坑,所以总结记录下来。 阅读更多

暑假这段时间,利用空闲时间在帮别人写一些东西。因为最终是要写成接口给别人用,所以为了开发方便,我就打算用python来写,但是其中有一个验证码识别的模块。因为这个模块必须要先处理图片再识别,所以只能用python来实现。所以就只能让php来接受处理然后调用python脚本来识别验证码。其中踩了一些坑,所以总结记录下来。 阅读更多

每次一提到薅羊毛,我首先想到的就是灰黑产,最典型的例子就是前段时间拼多多的优惠券以及星巴克的免费咖啡,被薅的惨不忍睹。虽然我并不是干这个的,但是作为一枚渗透狗,平时或多或少都会对其有所接触,加上之前在成电也听过BSRC的大佬做过一些分享。今天在分析一些业务场景时,顺手测了一下,发下有羊毛可薅(手动滑稽)。就把脚本也顺手写了,开着脚本直接撸。

之前我在一篇微信文章中看到的一个问题。这里引用文章中的一段内容。

已知 list = [‘A’, ‘B’, ‘C’, ‘D’] , 如何才能得到以 list 中元素命名的新列表 A = [], B = [], C = [], D = []呢?

这个问题的意思是,将字符串内容作为其它对象的变量名。list 中的元素是字符串,此处的 ‘A’-‘D’ 是常量 ,而在要求的结果中,A-D 是变量 。但如果强行直接将常量当做变量使用,它会报错。 阅读更多

攻防世界这个ctf平台我在去年就拿到了注册邀请码,当时参加线下活动,赛宁网安的小姐姐给我的,现在可以直接注册了。但是之前一直没有在上面刷过题。因为打算这个暑假好好研究一下ctf,恰好今天有空,大概花了半个多小时的时间吧,把上面web的新手练习题做了一遍,总的来说很简单,每道题涉及的知识点也很单一。虽说简单,还是写一下自己的解题思路。

最近打算复现漏洞,不得不说vulhub实在是太好用了,节省了大量搭建环境的时间,专注于研究漏洞本身。CVE-2016-5734是PhpMyAdmin(4.3.0-4.6.2)很早之前的一个远程代码执行漏洞了。算是PHP正则经典漏洞,以前常用preg_replace/e修饰符来写一句话后门。 阅读更多

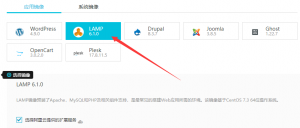

我平时一直用的阿里云轻量应用服务器(香港节点)来做测试以及漏洞复现,因为价格便宜,带宽高,延迟低,顺便还可以用来科学上网。而且可以选择应用镜像,我通常是用的LAMP的环境,简直不要太方便。 阅读更多

阅读更多

前两天顺利通过了RHCE的考试。不过说来惭愧,CE考试我不是一次通过的,第一次的时候CSA过了,但CE挂掉了。毕竟CE补考的费用就差不多是我一个月的生活费了,有点小心痛。反正考过了,分享一些自己总结的经验。

学习python已经有很长时间了,但一直没有对Python的魔法方法总结过,所谓工欲善其事,必先利其器。这篇博客参考网上的一些前人的归纳,加上自己的总结,进一步提升开发效率,对面向对象编程的理解也会更加深刻。