CVE-2020-16846/25592 SaltStack未授权访问及命令执行漏洞复现

漏洞简述

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。2020年11月SaltStack官方披露了CVE-2020-16846和CVE-2020-25592两个漏洞,其中CVE-2020-25592允许任意用户调用SSH模块,CVE-2020-16846允许用户执行任意命令。

阅读更多SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。2020年11月SaltStack官方披露了CVE-2020-16846和CVE-2020-25592两个漏洞,其中CVE-2020-25592允许任意用户调用SSH模块,CVE-2020-16846允许用户执行任意命令。

阅读更多Weblogic是Oracle公司推出的J2EE应用服务器。CVE-2020-14882允许未授权的用户绕过管理控制台的权限验证访问后台,CVE-2020-14883允许后台任意用户通过HTTP协议执行任意命令。使用这两个漏洞组成的利用链,可通过一个GET请求在远程Weblogic服务器上以未授权的任意用户身份执行命令。

阅读更多前段时间xrayteam来成都团建,和很多大佬在成都面基。和郁离歌交流得知郁神原来在星阑实习。恰好也在招安全开发实习,就让郁神帮忙推了一下简历,当天就约了面试。冯佬面的我,原来是亚马逊的大佬orz,看来又能学到不少东西了。我们组面前做的是蜜罐的项目,虽然之前没有接触太多,但是赶紧学起来。原本是把一些工作工作琐事的细节分开记录的,既然是项目中遇到的,我就统一写到一起了,方便之后review。不定时更新补充。

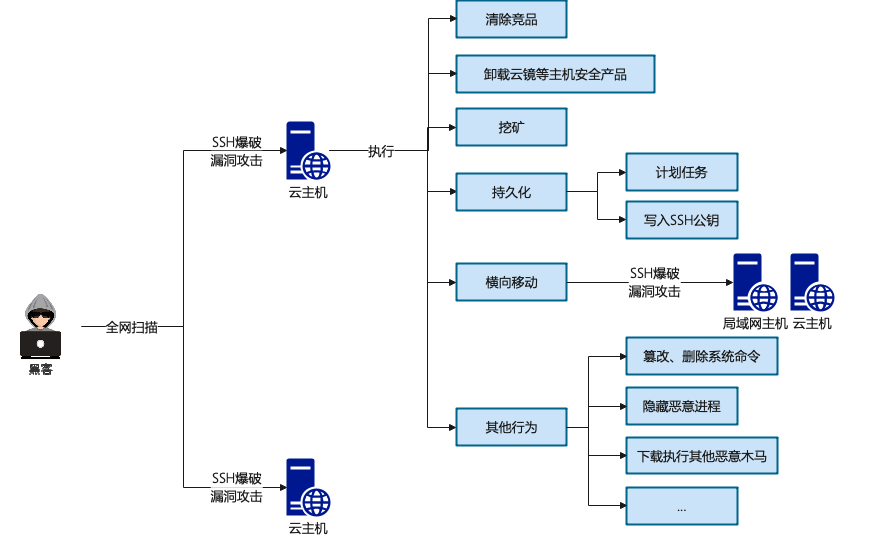

阅读更多挖矿木马会占用CPU进行超频运算,从而占用主机大量的CPU资源,严重影响服务器上的其他应用的正常运行。黑客为了得到更多的算力资源,一般都会对全网进行无差别扫描,同时利用SSH爆破和漏洞利用等手段攻击主机。部分挖矿木马还具备蠕虫化的特点,在主机被成功入侵之后,挖矿木马还会向内网渗透,并在被入侵的服务器上持久化驻留以获取最大收益。

什么是挖矿木马?

整体的攻击流程大致如下图所示:

PHPUnit是其中的一个基于PHP的测试框架。PHPUnit 4.8.28之前的版本和5.6.3之前的5.x版本中的Util/PHP/eval-stdin.php文件存在安全漏洞。远程攻击者可通过发送以‘<?php’字符串开头的HTTP POST数据利用该漏洞执行任意PHP代码。

阅读更多最近这一段时间都在学习Golang,想写点东西练练手。一开始是想用golang写爬虫什么的但是感觉太简单了,不如写一个网站吧!想了想我对P站很熟悉,之前有写过nginx反代P站视频的文章。不如结合起来自己写一个静态的P站吧,于是就做了一个demo出来。整个Golang的代码也不多,很适合新手练练手。

最近刷朋友圈看到七夜师傅转发了一段短视频,是郭德纲相声中一段古文的节选,琅琅上口非常喜欢。于是在谷歌上搜索了一下原文,发现原文叫作《破窑赋》。虽然此前我一直不知道这篇古文,但通读了一下甚是喜欢。回想起这几年的经历,读到这篇文章时不由得感慨万分。

天有不测风云,人有旦夕祸福。蜈蚣百足,行不及蛇。雄鸡两翼,飞不过鸦。

马有千里之程,无骑不能自往。人有凌云之志,非运不能腾达。

–《破窑赋》

Apache Shiro是美国阿帕奇(Apache)软件基金会的一套用于执行认证、授权、加密和会话管理的Java安全框架。 Apache Shiro 1.0.0版本至1.2.4版本中将密钥硬编码在代码中,攻击者可使用默认密钥发送带有特制参数的请求利用该漏洞执行任意代码或访问受限制内容。

阅读更多