JS调试之破解某视频网站字幕文件加密

一个还不错的视频网站,资源不多但质量都比较好

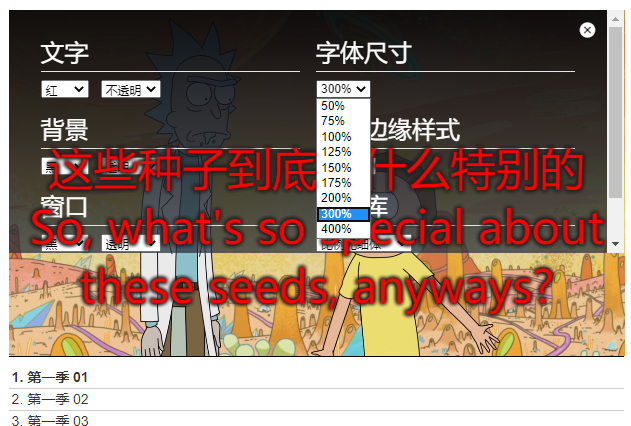

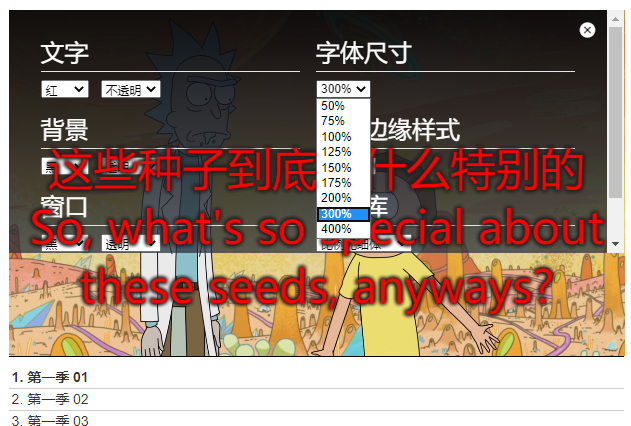

昨天协会群里有小伙伴在问怎么获取上面这个视频网站的字幕,其实大家对这个都不怎么感兴趣,我也不知道有啥用也没在意,今天上午他又发消息问了我很久,所以就试着去分析了下这个网站的字幕。大概调试了一个多小时,最后解密出了字幕文件,感觉整个分析过程很有意思且难度适中,我就把分析过程记录下来。

一个还不错的视频网站,资源不多但质量都比较好

昨天协会群里有小伙伴在问怎么获取上面这个视频网站的字幕,其实大家对这个都不怎么感兴趣,我也不知道有啥用也没在意,今天上午他又发消息问了我很久,所以就试着去分析了下这个网站的字幕。大概调试了一个多小时,最后解密出了字幕文件,感觉整个分析过程很有意思且难度适中,我就把分析过程记录下来。

Red Hat JBoss Enterprise Application Platform(EAP)是美国红帽(Red Hat)公司的一套开源、基于J2EE的中间件平台。该平台主要用于构建、部署和托管Java应用程序与服务。

该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

攻击者构造特定的恶意请求,可以直接获取服务器权限,受影响的版本包括5.0.0~5.0.23版本及5.1多个版本。由于ThinkPHP5框架对Request类的method处理存在缺陷,导致黑客构造特定的请求,可直接GetWebShell。

阅读更多