orkf勒索病毒数据恢复思路

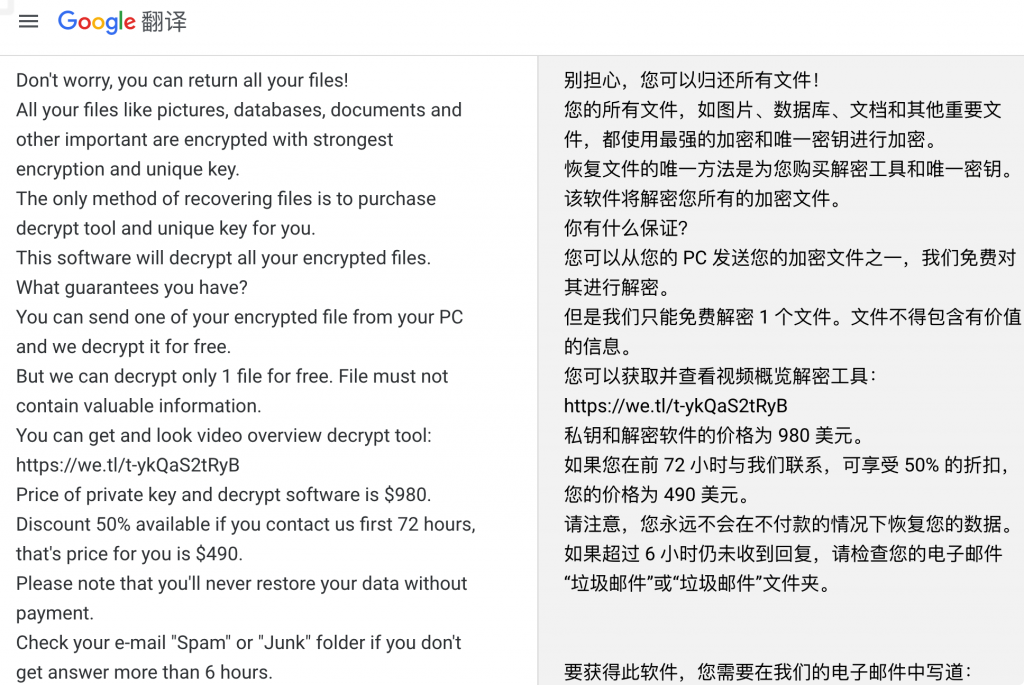

最近遇到的一起被勒索案例,被勒索加密的文件后缀是.orkf。勒索信如下:

勒索几百美刀,主要是针对个人PC的勒索病毒。

分析结论:

根据该勒索加密样本与源文件对比分析,发现该勒索病毒加密特征为对文件头进行加密,逐字节加密每个文件,然后保存文件副本,删除(而不是覆盖)原始文件。并在文件尾部添加病毒特征码。由于文件的中间部分未被加密,所以对于一些大的文件有可能能够恢复部分数据。

该勒索病毒的相关信息:

Orkf病毒基本上与其他相同家族相似:它加密了所有流行的文件类型。因此,用户无法使用自己的文档或照片。此版本的勒索软件在所有加密文件中添加了自己的“ .orkf”扩展名。例如,文件“ video.avi”将被修改为“ video.avi.orkf”。一旦成功完成加密,病毒就会创建一个特定的文件“ _readme.txt”。

DJVU系列使用的加密算法是 AES-256。文件是使用特定的解密密钥加密的,且没有其他副本。如果没有唯一的密钥,就不可能恢复信息。如果勒索软件以在线模式工作,则将无法访问AES-256密钥。它存储在由分发Orkf病毒的犯罪分子拥有的远程服务器上。

分析思路:

由于没办法拿到勒索程序样本,所以无法从代码层面去分析加密逻辑。

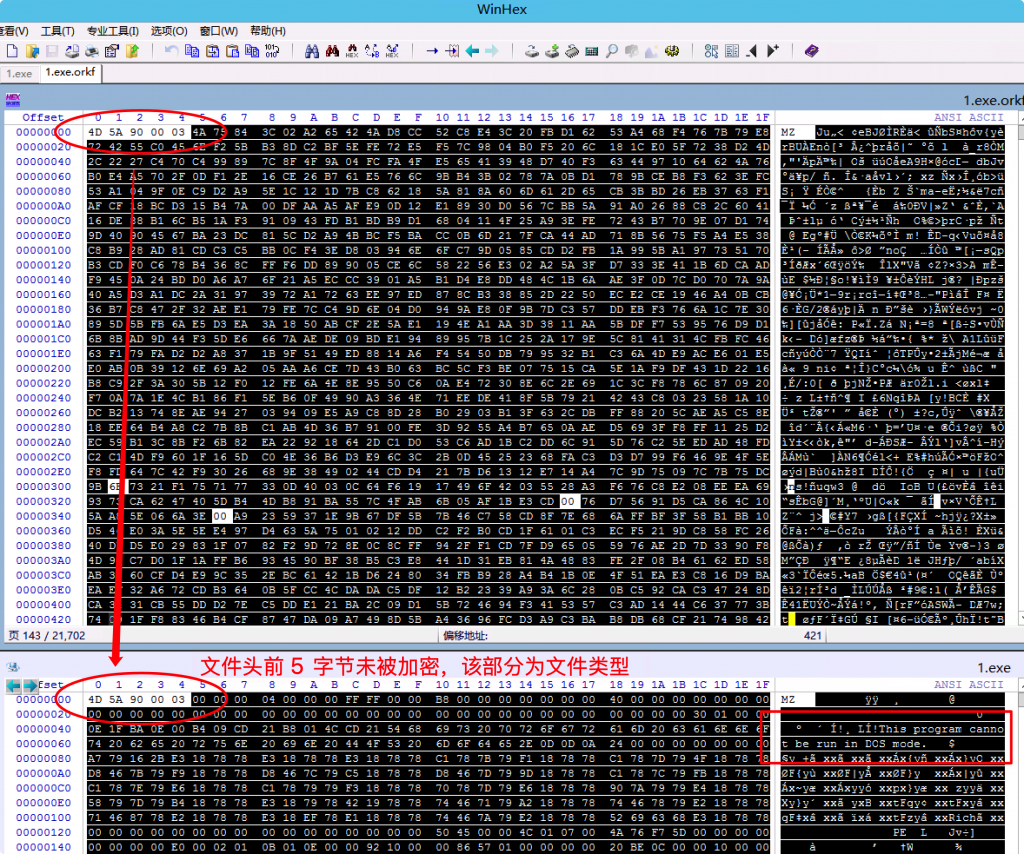

这里用winhex比对加密前后的文件。

| 文件类型 | Magic数 | 起始偏移 | 结束偏移 |

| Windows可执行文件 | “MZ” | 0 | 2 |

| Linux可执行文件 | “\x7F\x45\x4c\x46” | 0 | 4 |

| Java类 | “\xCA\xFE\xBA\xBE” | 0 | 4 |

很多类型的文件,其起始的几个字节的内容是固定的,这几个字节的内容也被称为魔数,因为根据这几个字节的内容就可以确定文件类型。通过文件魔数就可以很方便的区别不同的文件。

比较文件头发现,该exe文件的魔数部分是没有加密。同理其他被该勒索病毒加密的文件魔数部分也没有被加密。

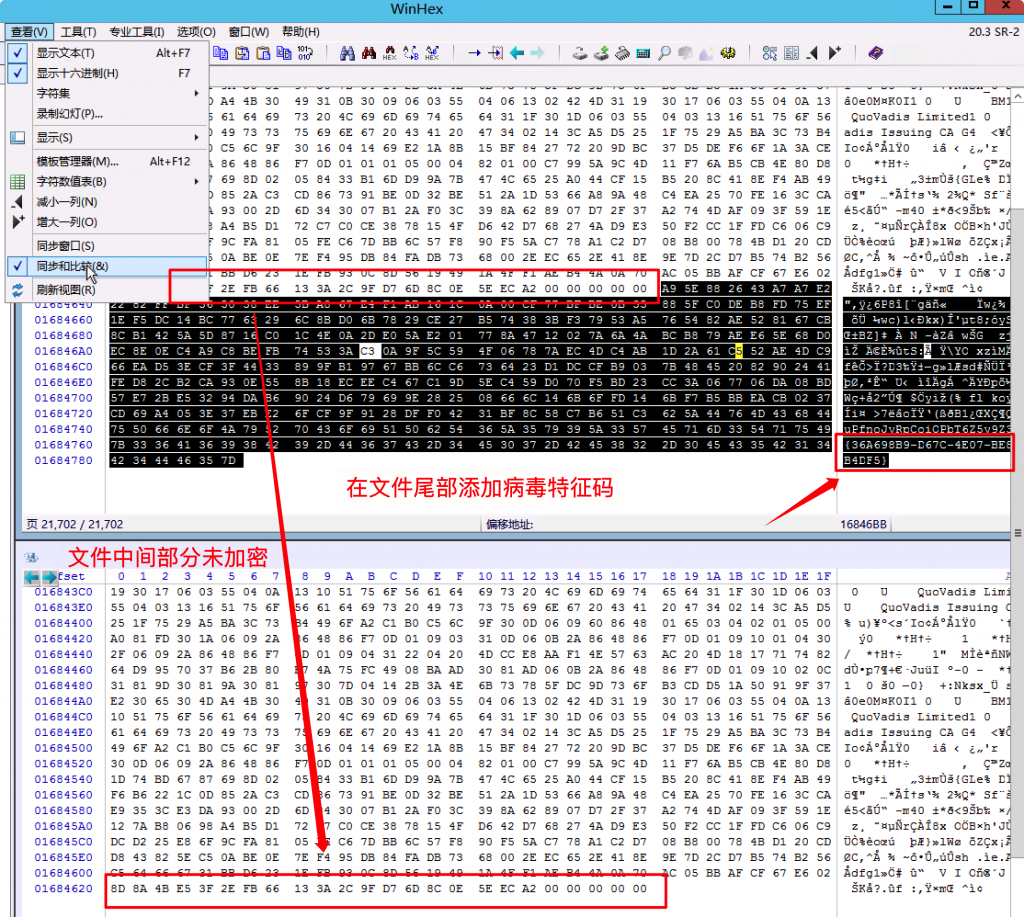

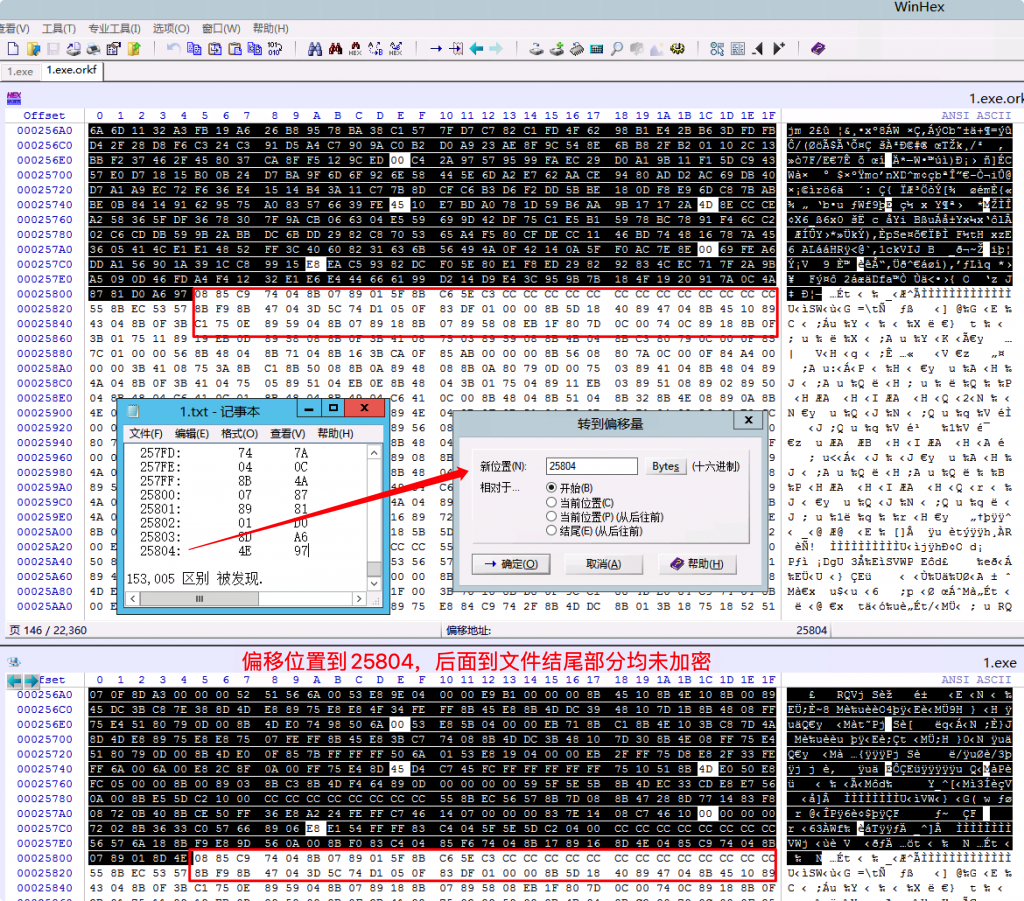

经过winhex文件比对,发现文件结尾部分只是多了病毒添加的特征码,但是其余部分是没有被加密的。

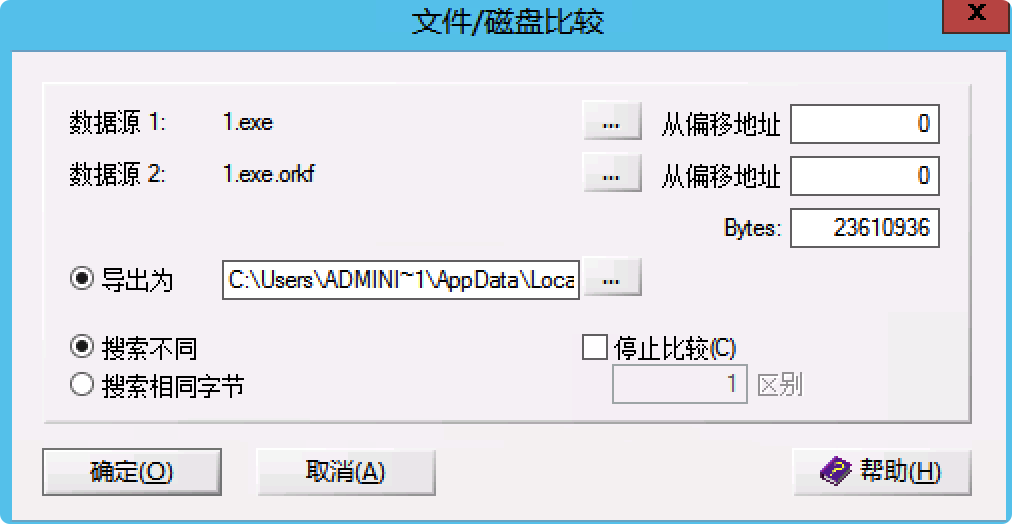

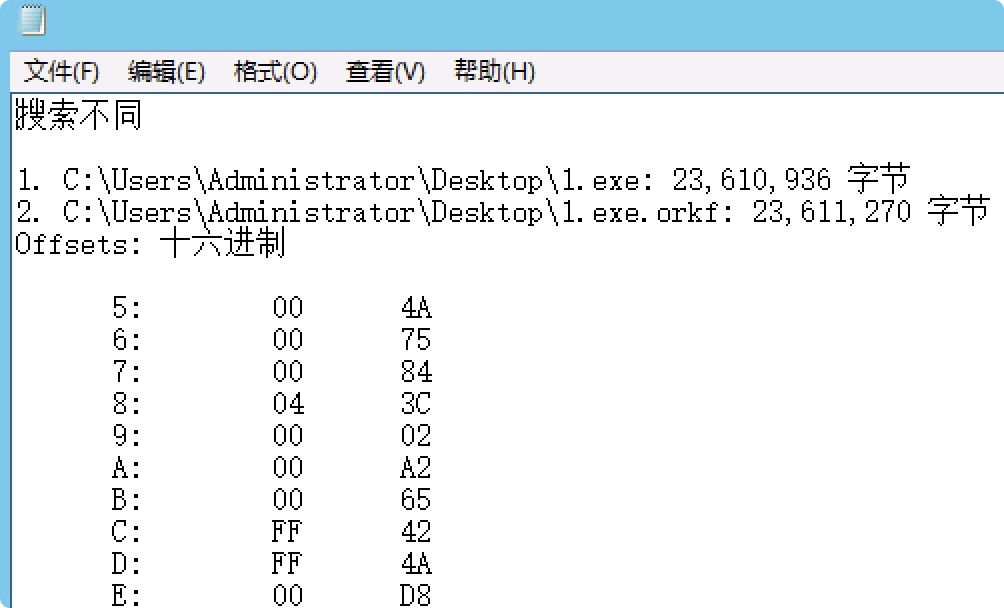

使用winhex的文件比较可以导出两个文件前后的不同字节的偏移位置,并且加密后的文件会多出一些字节。

根据导出的偏移位置发现在25804。

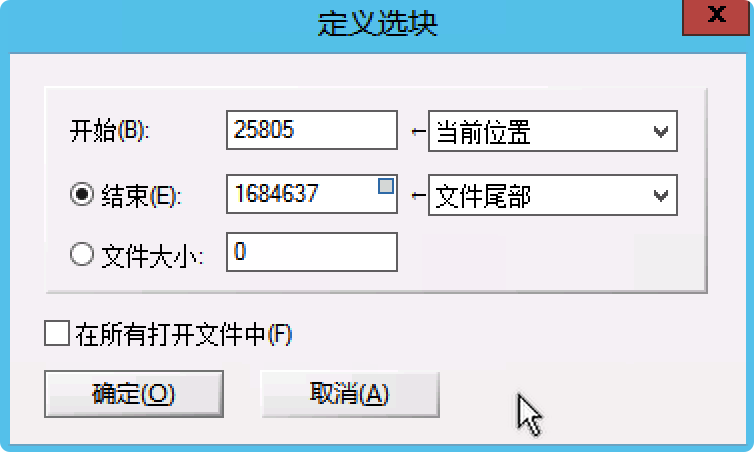

所以对于未加密的部分可以将其dump出来,在winhex中定义选块。

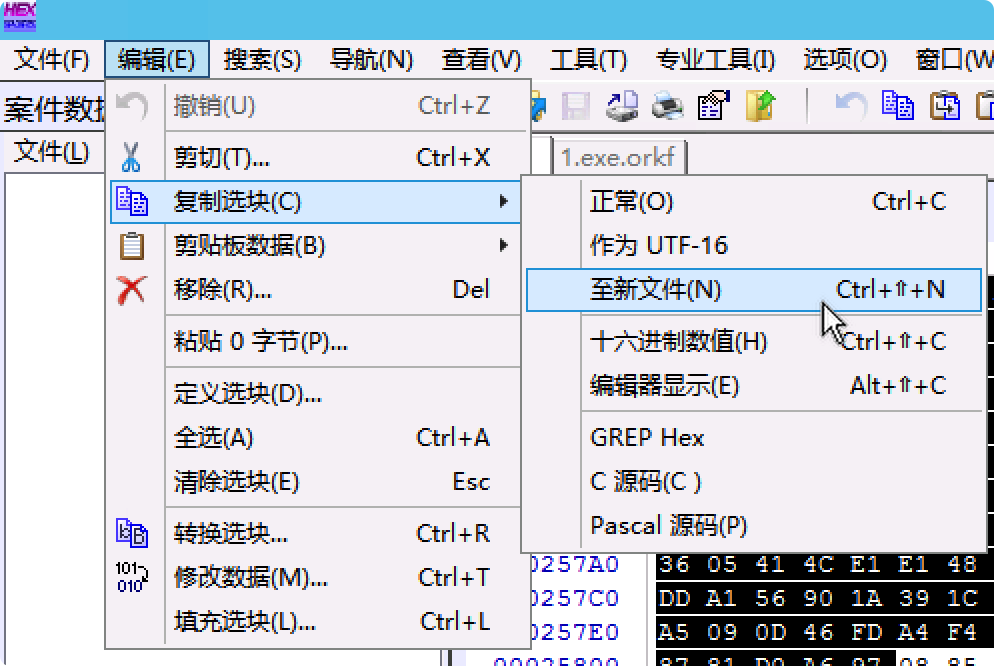

将选块dump到新文件可以尽可能恢复数据。

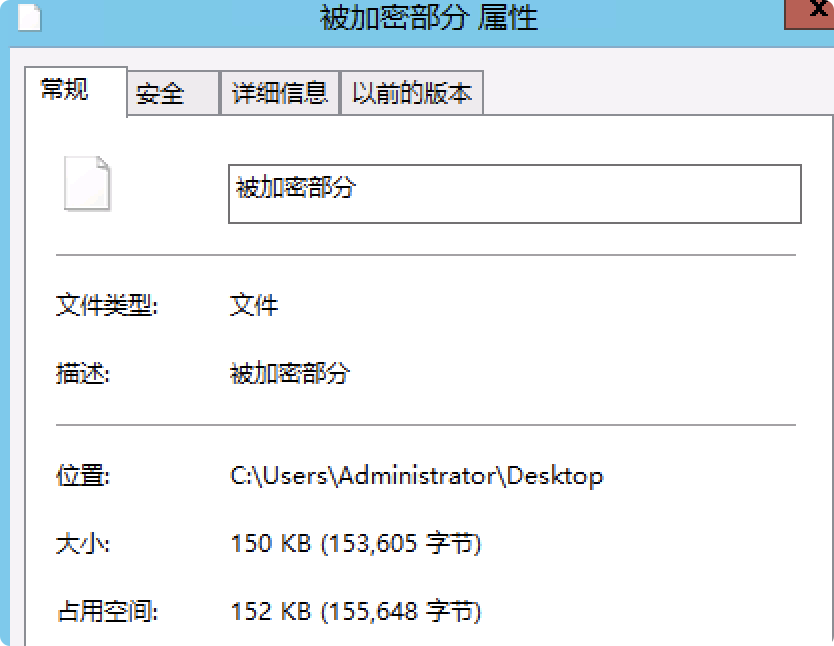

同理将被加密的部分可以单独dump出来得到单独的加密文件。

这种方式对于大文件,文本视频压缩数据文件是有很恢复的可能性。但是通过这种方式是会丢失文件前150kb的数据,一些小文件是没办法恢复的。

磁盘恢复(恢复部分数据):

这是一种可能的方式,必须先做好磁盘的备份。

因为该勒索病毒是通过删除(而不是覆盖)原始文件,所以还可通过磁盘恢复,找回被删除的原始文件。前提是前提是没有被覆盖数据!

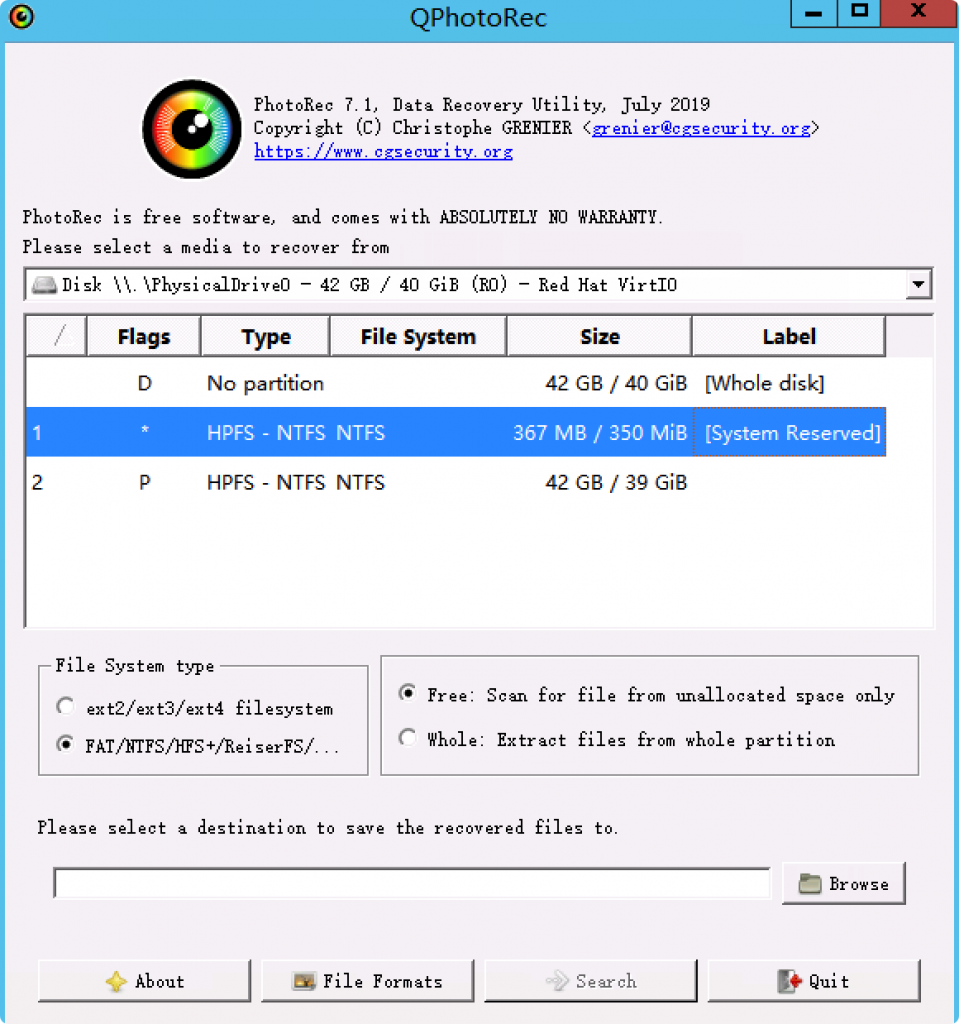

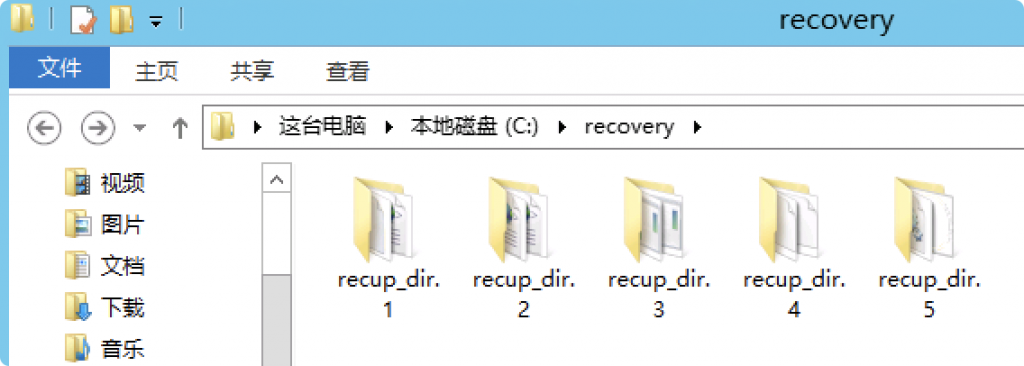

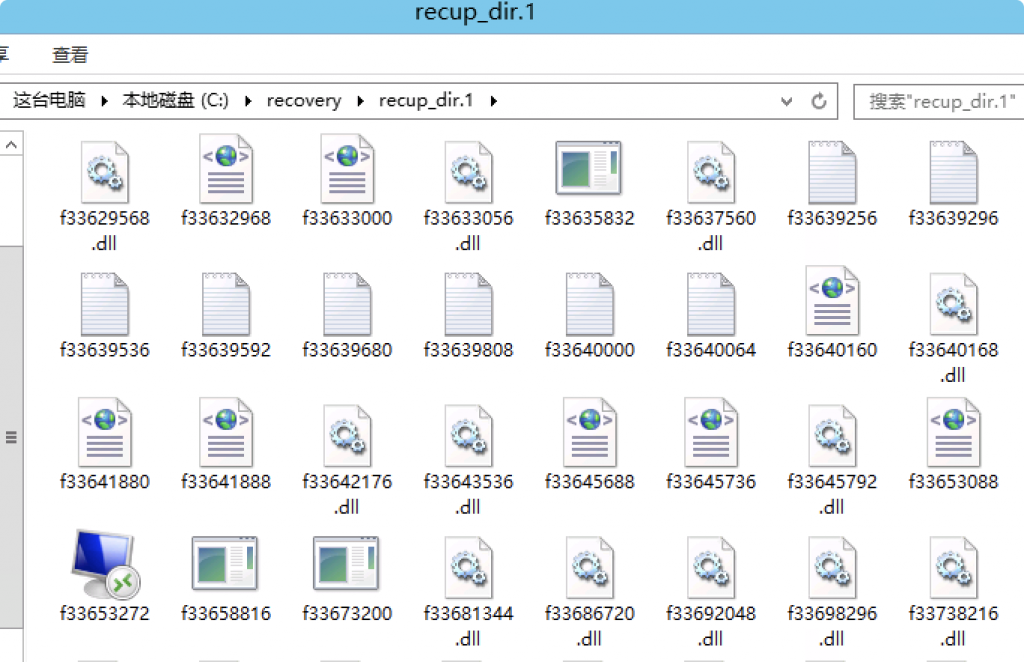

使用数据恢复软件可以恢复磁盘上未被覆写的数据,这个能恢复多少还是有很大运气的成分在里面。用恢复工具测试一台被勒索的主机。

经测试可恢复部分数据,在对数据非常紧需的时候可以先尝试此方法。

解密器恢复(目前不可用):

该家族的勒索病毒有非常多的后缀。orkf只是其中一种,目前orkf的密钥未公开暂时不可用,可能未来一段时间会更新。所以最好先做好备份,未来有完全恢复的可能性。

STOP/DJVU Ransomware 使用 Salsa20 加密受害者的文件,并将几十种扩展名之一附加到文件名;例如,“.wrui”、“.pcqq”、“.ytbn”、“.nusm”等。本文提到的orkf只是其中的一种。

国外有安全人员在持续收集STOP/DJVU家族的密钥,并在更新勒索解密工具。

解密工具链接: 解密工具,同家族其他勒索后缀有解密的可能。

总结:

勒索病毒都是采用高强度的加密算法,在没有密钥的情况下无法解密。目前整个业界都没有很好的解决方案。目前很多能解密的勒索,基本都是使用公开的密钥进行解密恢复的。

参考链接:

- https://howtofix.guide/how-to-decrypt-djvu-ransomware-files/

- https://zh.howtofix.guide/orkf-virus-file-remove-2/

- https://www.free-uninstall.org/how-to-remove-orkf-ransomware-and-decrypt-orkf-files/?lang=zh

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论