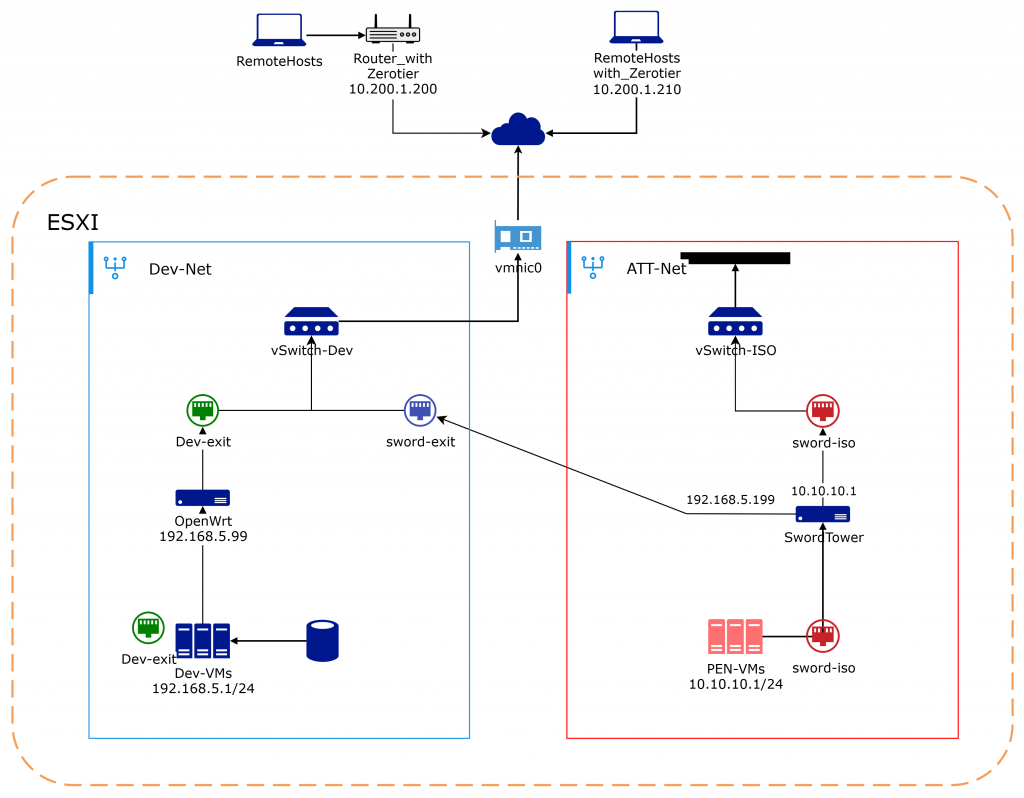

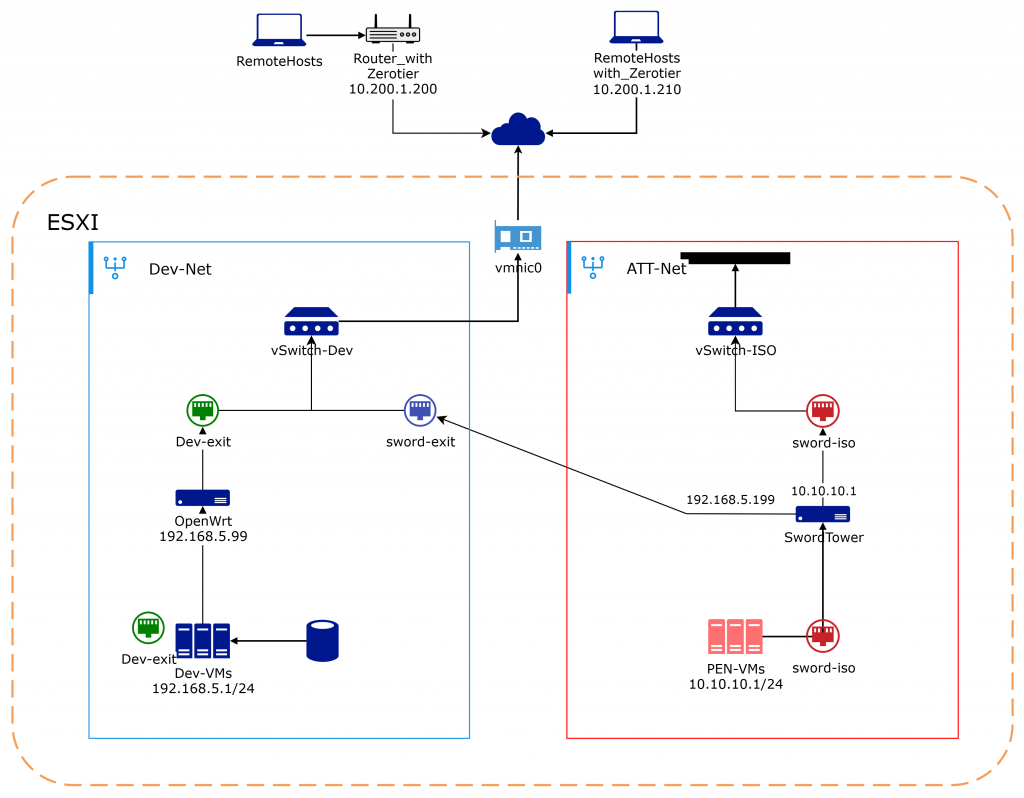

基于ESXI部署防溯源的攻击环境

最近这几年攻防对抗愈演愈烈,攻击队被溯源反制的案例也越来越多。我本身从事应急响应,想站在蓝队的视角,基于ESXI实现一套防溯源的攻击环境,本文的所有操作只需要在ESXI和Openwrt上配置。实现在隔离网段中创建的新机器无需任何配置,开机即用的效果。

阅读更多

最近这几年攻防对抗愈演愈烈,攻击队被溯源反制的案例也越来越多。我本身从事应急响应,想站在蓝队的视角,基于ESXI实现一套防溯源的攻击环境,本文的所有操作只需要在ESXI和Openwrt上配置。实现在隔离网段中创建的新机器无需任何配置,开机即用的效果。

阅读更多

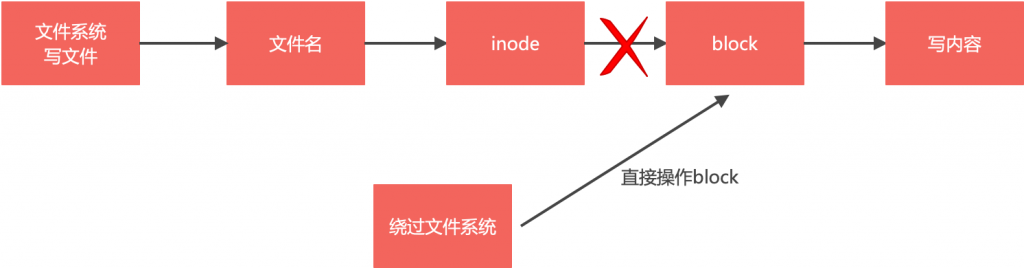

最近研究数据恢复,发现了新的trick。在攻防对抗中,由于主机上都会部署HIDS的agent,这就导致红队在目标主机上落地的任何文件都会被监控到。如果恶意的shellcode不经过文件系统直接落地磁盘,那是不是就可以绕过主机安全的查杀呢?

阅读更多之前有文章分析过在Linux中没有curl和wget的情况下,使用exec指定/dev/tcp/ip/port的方式下载文件。但是在容器场景下,是没有/dev/tcp这类伪设备文件的,应该如何实现远程下载?

阅读更多攻防中拿到Windows主机的权限后都需要下载文件到目标机器上,本文尽可能汇总Windows上所有自带的可下载命令。

总结到一半,发现 https://lolbas-project.github.io/ 这个项目总结太全面,后续Windows上的下载执行命令都可以在上面查漏补缺。

阅读更多