给shell添加suid权限?

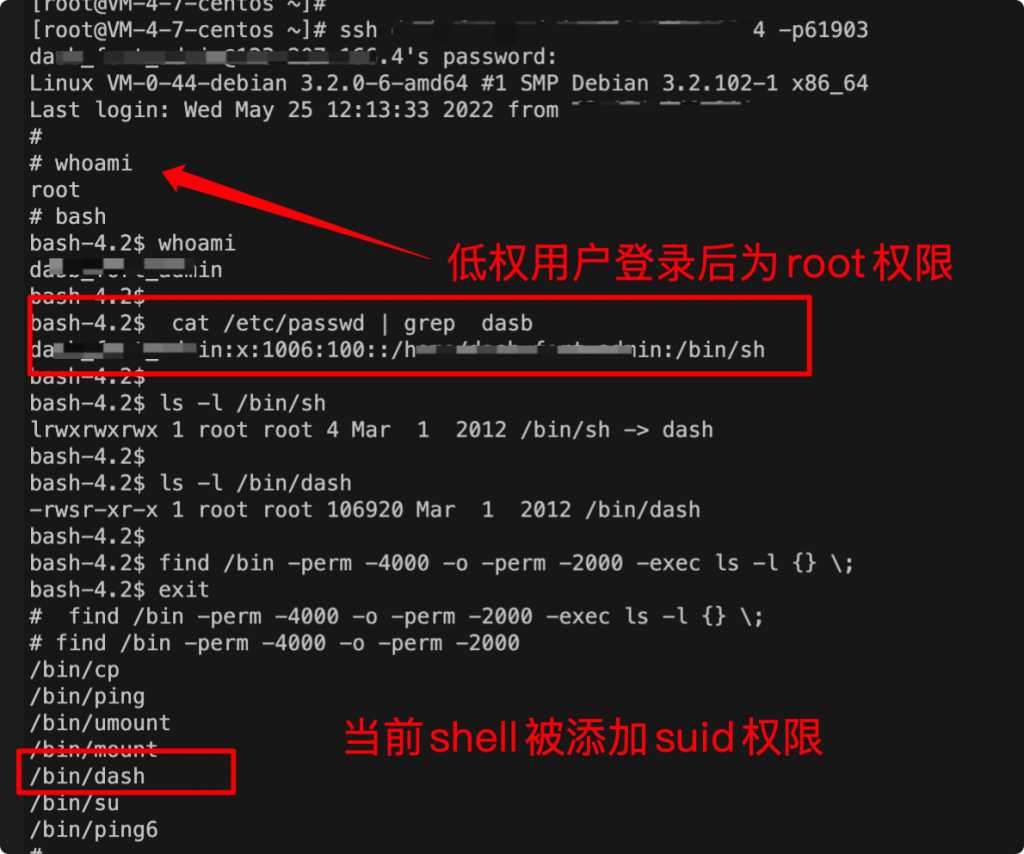

最近一次应急,机器的某个低权用户被ssh爆破登录成功,入侵后执行恶意脚本却为root权限?

一开始以为有提权漏洞,排查 脏牛,脏管,polkit这些提权都没有。

该低权用户修改过的文件,uid为root但gid还是自己。

我之后猜测可能pam配置有问题,但应该和权限不会有太大关系。

感觉该是shell本身有问题。经排查xxx用户本身为低权用户,由于sh该shell被添加suid权限,/etc/passwd中所有指定shell为/bin/sh的用户登录后都能直接获取root权限。

这个坑给记下来了。以往只想到通过suid提权,没想到直接给shell加suid,直接就拿到root权限,给我整不会了。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论