使用RITA进行C2威胁狩猎

RITA(Real Intelligence Threat Analytics)是一款用于网络安全分析和威胁检测的开源工具。它收集、解析和分析网络流量数据,提供对网络活动的洞察,并允许安全专业人员检测和应对安全事件。RITA 提供实时警报,并允许用户执行网络取证和事件响应任务。

该框架以 TSV 格式接收 Zeek Logs,目前支持以下主要功能:

- 信标检测 :搜索网络内外信标行为的迹象。

- DNS 隧道检测 :搜索基于 DNS 的隐蔽通道的迹象。

- 黑名单检查 :查询黑名单以搜索可疑域和主机。

- URL 长度分析 :搜索表明恶意软件的过长 URL。

- 扫描检测 :搜索网络中端口扫描的迹象。

安装Zeek

Zeek : https://zeek.org/

下载链接:https://github.com/zeek/zeek/wiki/Binary-Packages

Zeek操作文档:https://docs.zeek.org/en/current/install.html

Zeek 是一个开源网络安全分析框架,它提供了一个用于执行网络流量分析的综合平台。它包括捕获和分析网络流量、识别安全威胁以及生成报告。网络管理员和安全专业人员使用 Zeek 来检测和应对安全事件,并分析网络流量以实现网络性能和优化。

例如,对于 Ubuntu 22.04 上的最新 Zeek 6.0 LTS 版本,步骤如下:

echo 'deb http://download.opensuse.org/repositories/security:/zeek/xUbuntu_22.04/ /' | sudo tee /etc/apt/sources.list.d/security:zeek.list curl -fsSL https://download.opensuse.org/repositories/security:zeek/xUbuntu_22.04/Release.key | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/security_zeek.gpg > /dev/null sudo apt update sudo apt install zeek-6.0

RITA 与 Zeek 合作,导入 Zeek 日志并对其进行分析。因此,处理我们捕获的流量的第一步是将其转换为 Zeek 日志。

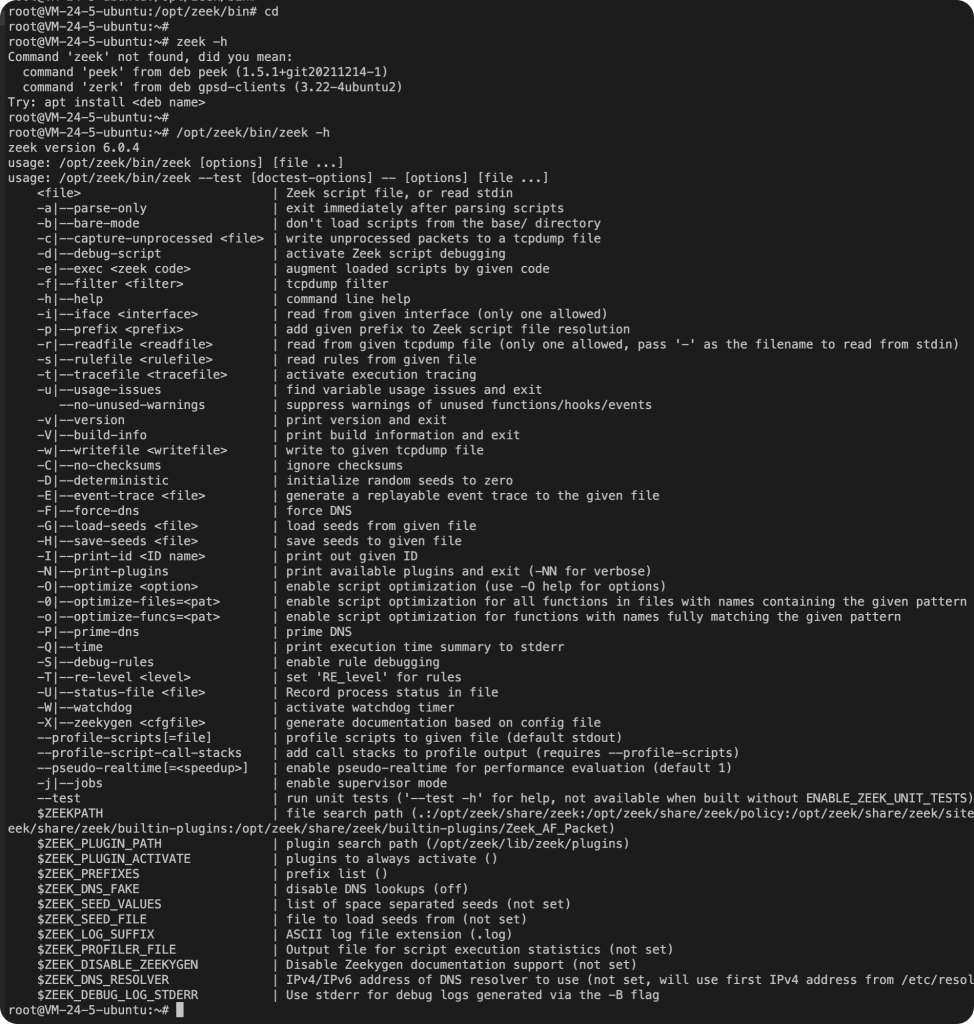

安装完成后,zeek的路径并没有添加到$PATH中,zeek位于:

/opt/zeek/bin/zeek -h

生成Zeek日志

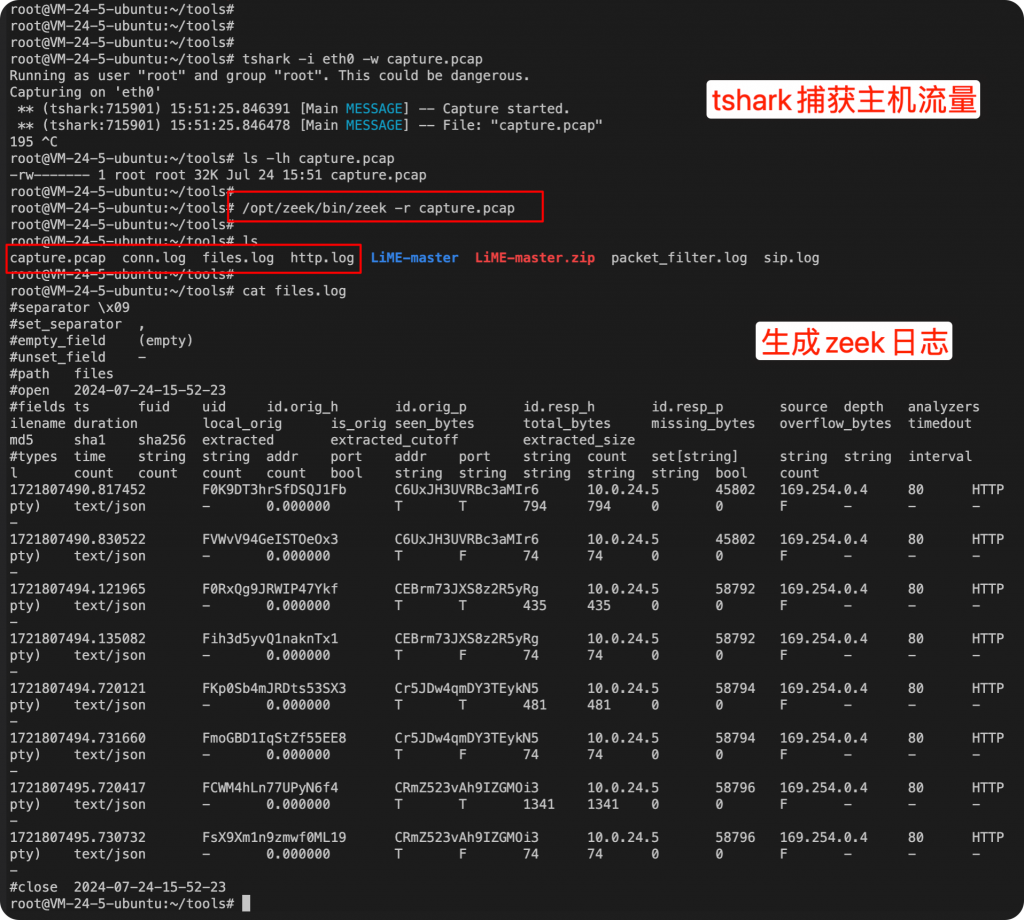

安装tshark并捕获主机流量,用zeek解析pcap生成日志。

apt install tshark -y tshark -i eth0 -w capture.pcap /opt/zeek/bin/zeek -r capture.pcap

安装RITA并导入Zeek日志

RITA : https://github.com/activecm/rita

RITA下载链接:https://github.com/activecm/rita/releases

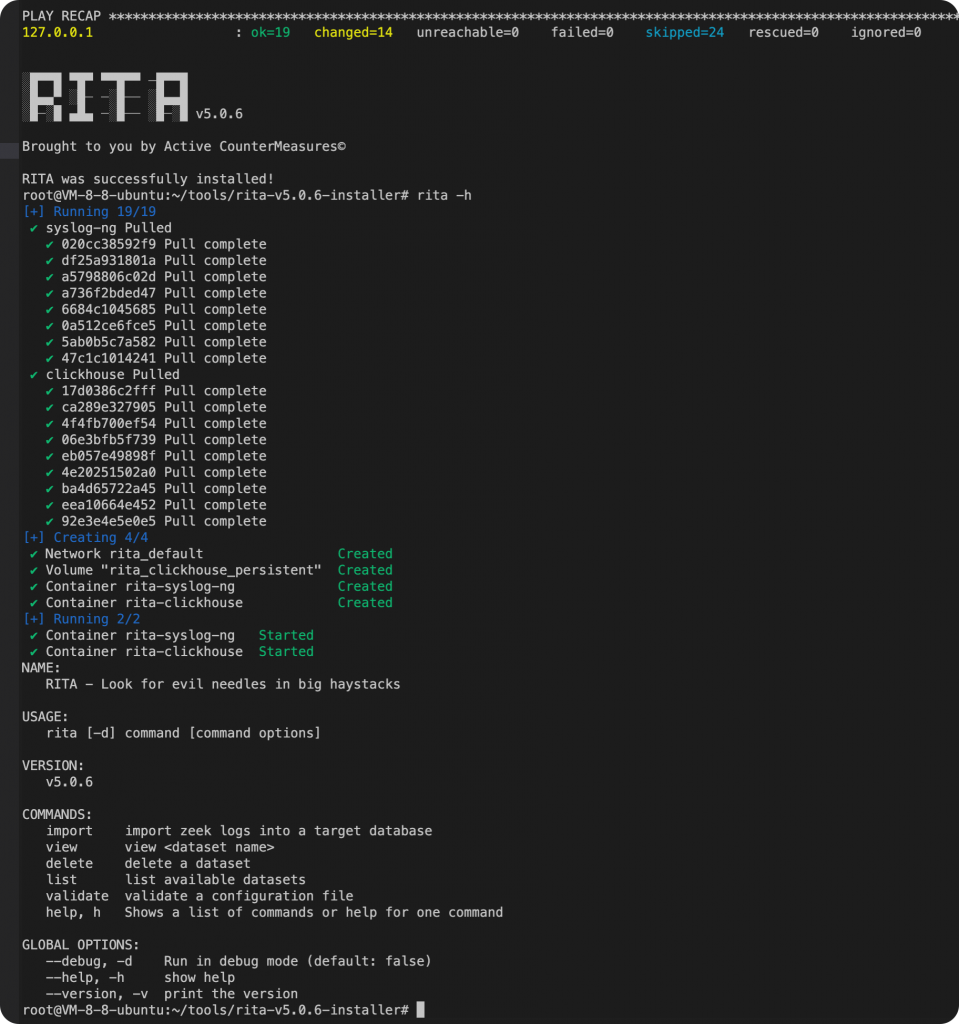

wget https://github.com/activecm/rita/releases/download/v5.0.6/rita-v5.0.6.tar.gz tar xvf rita-v5.0.6.tar.gz ./rita-v5.0.6-installer/install_rita.sh 127.0.0.1

执行脚本安装RITA时间会比较长,要安装很多依赖。出现上面的logo就表明RITA安装完成了。现在将zeek的日志导入RITA即可。

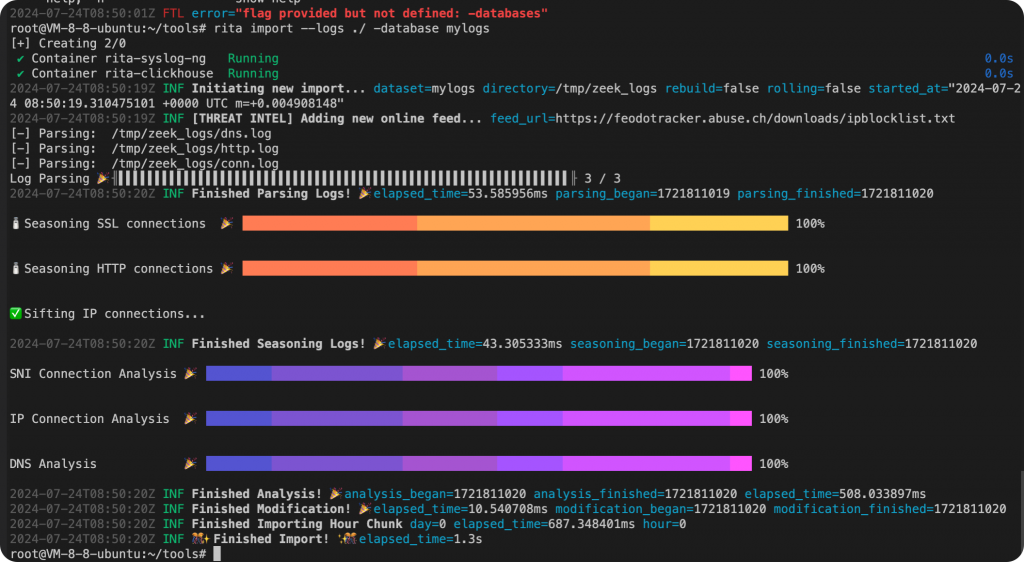

rita import --logs ./ -database mylogs --rebuild

rita view mylogs

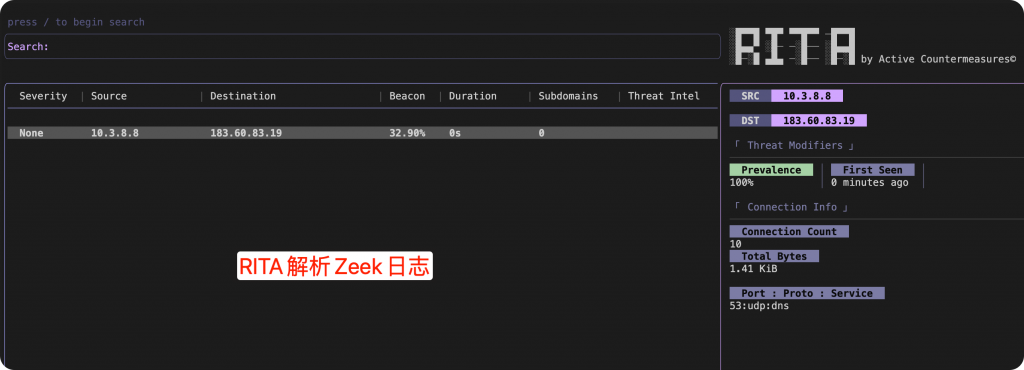

由于之前在主机上抓包并没有恶意流量,所以RITA解析后没有太多内容。

狩猎 C2 Beacons

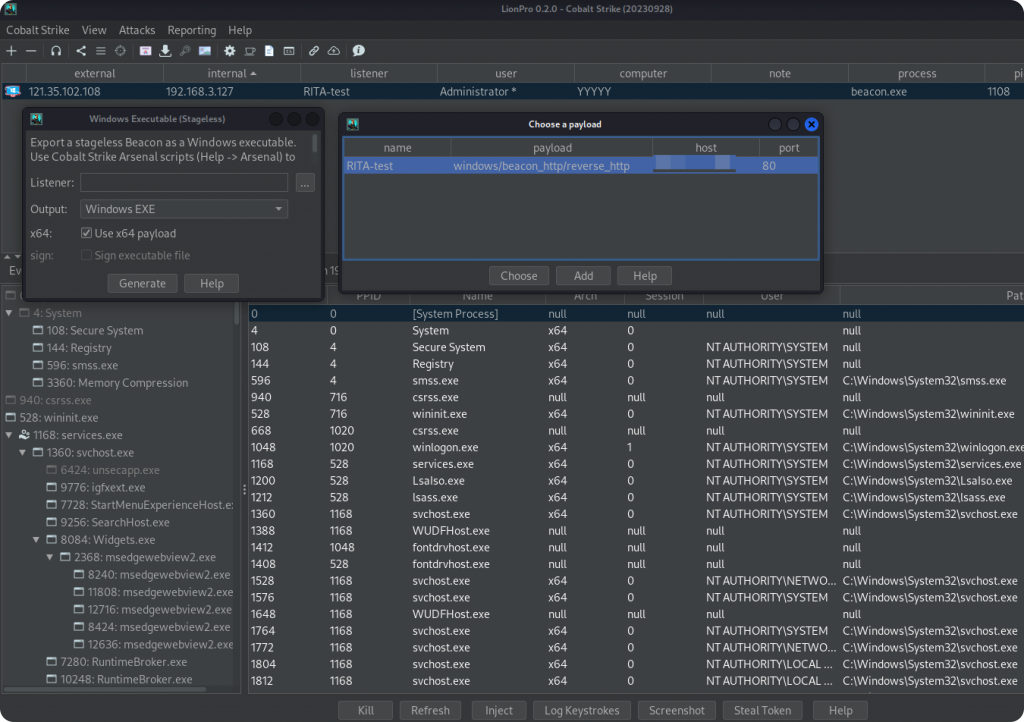

使用cs创建一个http通信的beacon.exe传输到我们测试的Windows主机上。

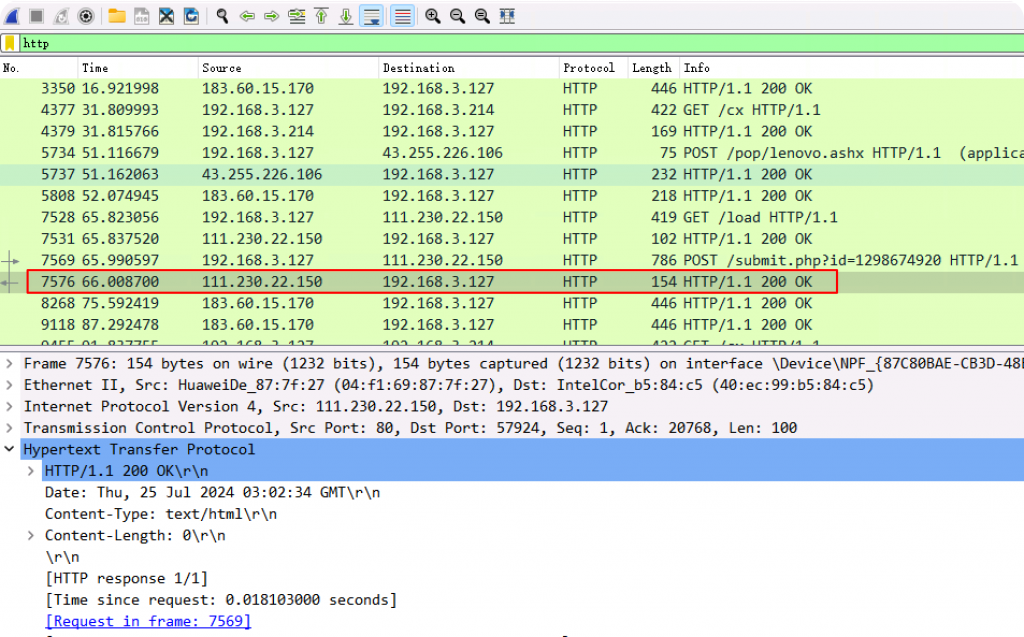

在Windows机器上开启wireshark捕获网卡的所有流量。

然后将捕获的流量用zeek先解析成日志文件,再导入RITA分析。

狩猎 DNS 隧道

DNS(域名系统)命令与控制 (C2) 是指恶意软件作者和攻击者用来建立通信渠道并通过 DNS 流量控制受感染系统的一种技术。域名系统主要用于将人类可读的域名转换为 IP 地址,但恶意行为者会利用此协议进行隐蔽通信。

在 DNS C2 场景中,受恶意软件感染的系统会与攻击者控制的恶意 DNS 服务器进行通信。恶意软件不使用 HTTP 或 IRC 等传统网络协议进行命令和控制,而是使用 DNS 查询和响应与攻击者的服务器交换信息。

DNS C2 工作原理的简要概述:

1. 感染 :目标系统感染了包含 DNS C2 功能的恶意软件。该恶意软件可能是更大规模攻击的一部分,例如僵尸网络或高级持续性威胁 (APT)。

2. DNS 查询 :恶意软件会向攻击者控制的特定域或子域生成 DNS 查询。这些查询可能包含编码信息或实际命令。

3. 命令和控制 (C2) 服务器 :攻击者设置恶意 DNS 服务器或破坏现有 DNS 服务器。此服务器负责处理来自受感染系统的传入 DNS 查询。

4. 响应 :攻击者的 DNS 服务器使用恶意软件的信息或命令来响应查询。响应可能经过编码或加密以逃避检测。

5. 执行 :受感染系统上的恶意软件会解释 DNS 响应并执行指定的命令。这些命令可能涉及窃取数据、下载其他有效负载或执行其他恶意活动。

DNS C2 通道:对手的优势

- 隐秘性 :DNS 流量无处不在,这使得安全工具很难区分合法和恶意 DNS 活动。

- 持久性 :由于 DNS 是互联网通信的基本组成部分,即使在其他通信渠道受到限制的环境中,DNS C2 也可以实现持久通信。

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论