从应急响应视角看 MITRE ATT&CK 框架

自计算机系统出现以来,网络攻击者一直利用当时可用的各种攻击向量对系统实施入侵。在早期,由于数字环境规模小、结构简单,攻击方式也相对直接、易于理解。随着时间推移,数字系统不断扩展并演化成庞大而复杂的数字基础设施,随之而来的攻击手法也日趋高级和隐蔽,使得攻击分析与检测变得愈加困难。

在应急响应的实际工作中,要全面理解一次网络入侵事件,必须对攻击者的行为路径、操作步骤和关键决策点进行结构化、标准化的建模。满足这一需求的重要方法之一,就是 MITRE ATT&CK 框架。

MITRE 和 ATT&CK 框架

MITRE 成立于 1958 年,是一家位于美国的非营利组织,长期致力于研发创新技术,用新的方式提升国家安全,并作为独立顾问服务于公共利益。对安全从业者而言,MITRE 为业界提供了大量用于威胁分析、攻防研究、事件处置的关键方法论与标准。

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)是 MITRE 自 2013 年起构建的、持续更新的对抗性攻击行为知识库与建模框架。

它将攻击者的行为、策略(Tactics)、技术(Techniques)及其变体(Sub-techniques)系统化拆解,形成攻防双方都可使用的统一语言。

在应急响应中,MITRE ATT&CK 的意义包括:

- 系统化分析攻击链

- 识别各阶段攻击者可能采取的动作

- 匹配检测规则、日志证据与攻击技术

- 提升攻击检测与溯源的精确度

ATT&CK 已成为网络安全行业内最重要的行为建模标准之一,是SOC分析和应急响应的必备基础。

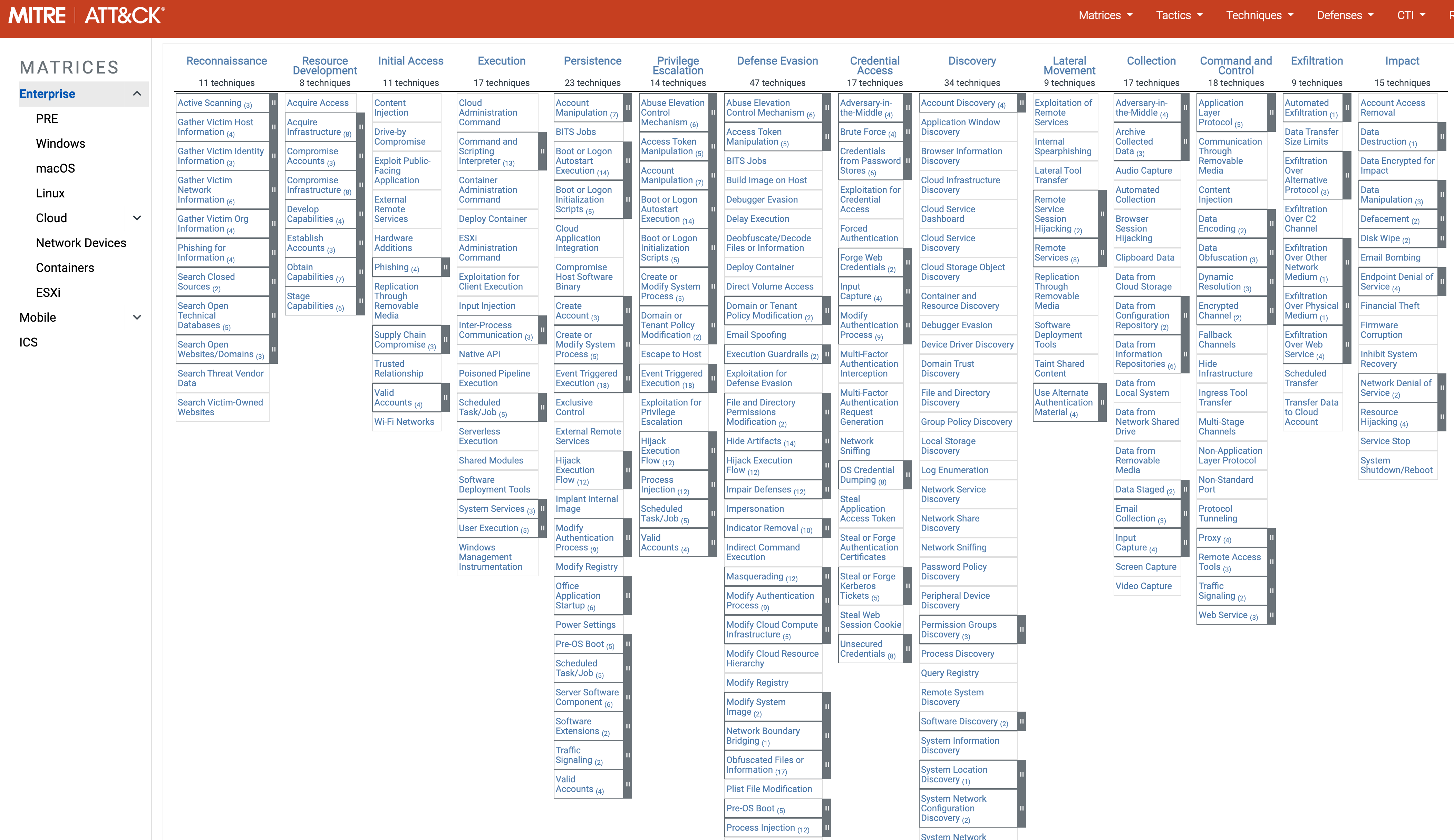

MITRE ATT&CK 矩阵

MITRE ATT&CK 矩阵是一种可视化方法,用于对网络攻击者的攻击手法进行分类,并以结构化方式呈现攻击步骤。矩阵可以根据不同主题进行自定义,并转换为有用的可视化图表。

MITRE 创建了多种 ATT&CK 矩阵,以便通过矩阵形式展示攻击者在不同阶段的行为模式。

矩阵的类型

在 MITRE ATT&CK 框架中,根据不同技术平台,定义了 3 类矩阵:

- 企业矩阵(Enterprise Matrix)

- 移动矩阵(Mobile Matrix)

- 工业控制系统矩阵(ICS Matrix)

企业矩阵(Enterprise Matrix)

企业矩阵是 MITRE 最早创建的矩阵,包含的攻击面最广,覆盖范围比其他矩阵更多,因此内容最丰富。

它广泛用于分析大规模组织、企业环境中的网络攻击行为,包括 Windows、Linux、macOS、云平台、容器、网络等多种系统。

企业矩阵包含 7 个子矩阵:

- PRE(攻击前准备阶段)

- Windows

- macOS

- Linux

- Cloud(云平台)

- Network(网络)

- Containers(容器)

企业矩阵链接:

https://attack.mitre.org/matrices/enterprise/

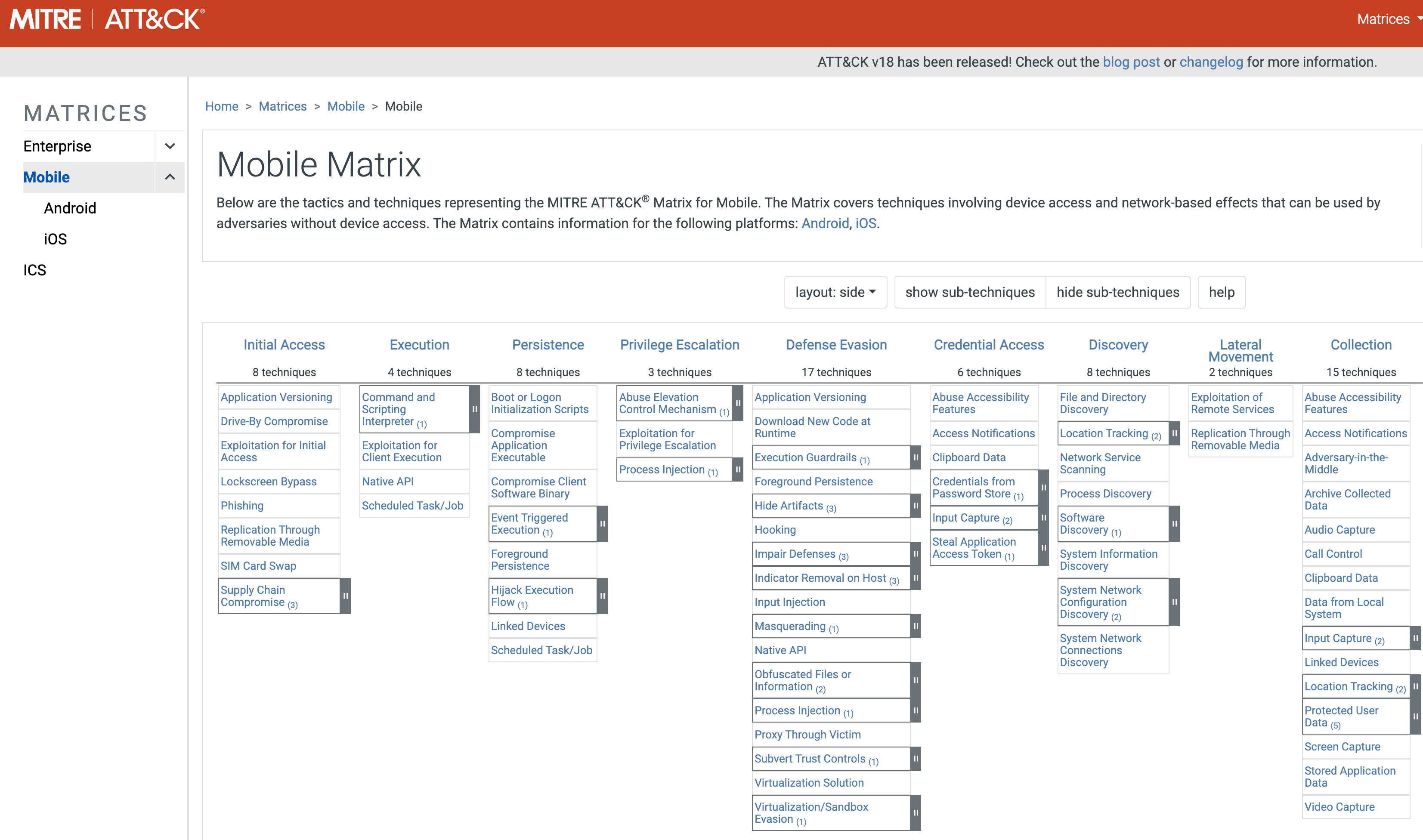

移动矩阵(Mobile Matrix)

移动矩阵主要针对移动设备(Android 和 iOS),用于分析手机、平板等设备的网络安全风险和攻击行为。与企业矩阵相比,移动矩阵内容量较少,结构更简单。移动矩阵示例图显示了与手机攻击相关的各类 Tactic 和 Technique。

移动矩阵链接:

https://attack.mitre.org/matrices/mobile/

移动矩阵包含 2 个子矩阵:

- Android

- iOS

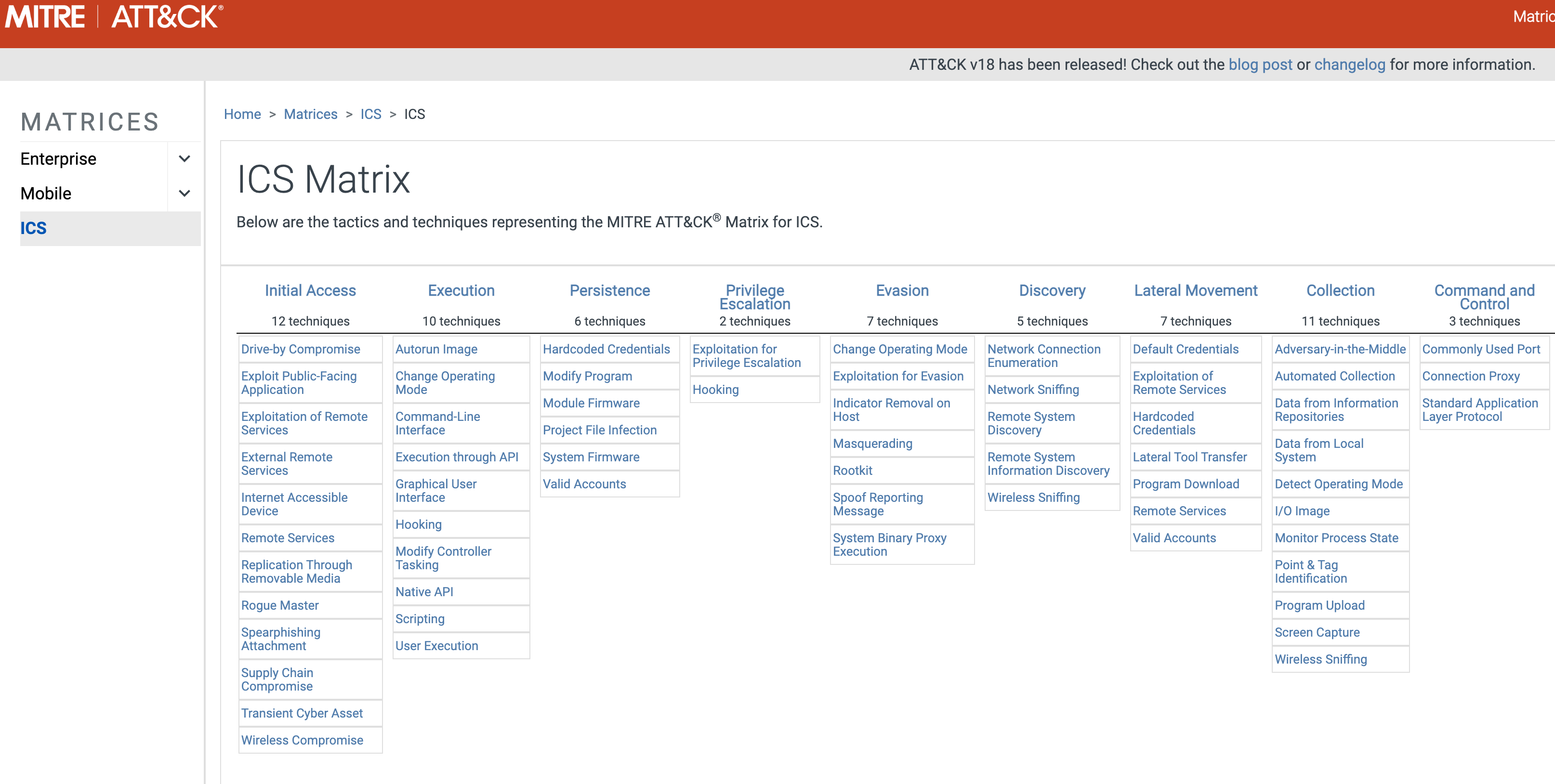

ICS 工控矩阵(Industrial Control Systems Matrix)

ICS 矩阵用于工业控制系统(如电网、能源、制造业等)的网络安全分析,涵盖针对工控设备的攻击行为。它能帮助蓝队了解恶意攻击者如何入侵、破坏或操纵 ICS 环境。

ICS 矩阵链接:

https://attack.mitre.org/matrices/ics/

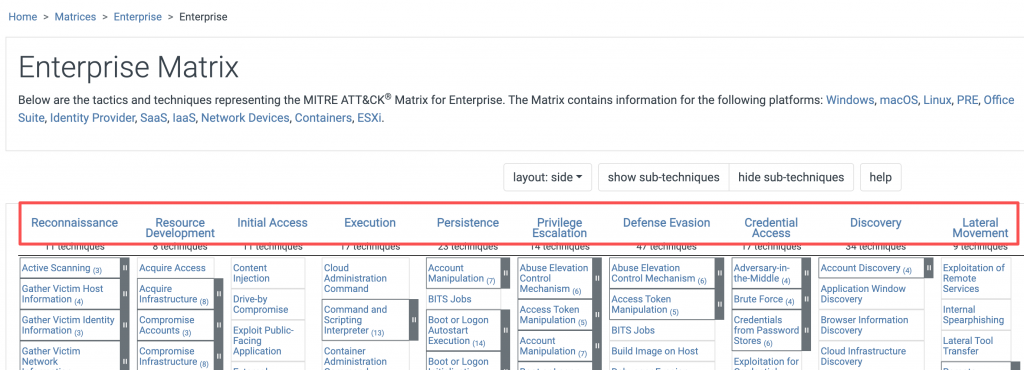

战术 Tactic

在应急响应中,“战术”代表攻击者在每个攻击阶段中想要达成的总体目的。换句话说,战术回答的是:

攻击者为什么要这样做?他的阶段性目标是什么?

在 MITRE ATT&CK 框架中,战术位于矩阵的最上方,用来串联攻击链路,帮助应急响应人员快速判断攻击所处阶段,从而采取相应处置措施。

例如:

- 攻击者正在尝试获取初始入口 → Initial Access

- 攻击者在横向扩散 → Lateral Movement

- 攻击者试图删除关键数据 → Impact

这些战术帮助我们重建攻击路径,从而判断攻击是否完成、是否还在进行、下一步可能是什么。

页面示例图展示了 Enterprise(企业环境)中的全套战术。

战术的类型

战术通常涵盖攻击者的“意图性动作”。在不同 ATT&CK 矩阵(Enterprise、Mobile、ICS)中,战术名称大体类似,因为无论攻击对象是什么系统,攻击的阶段性目标通常一致。

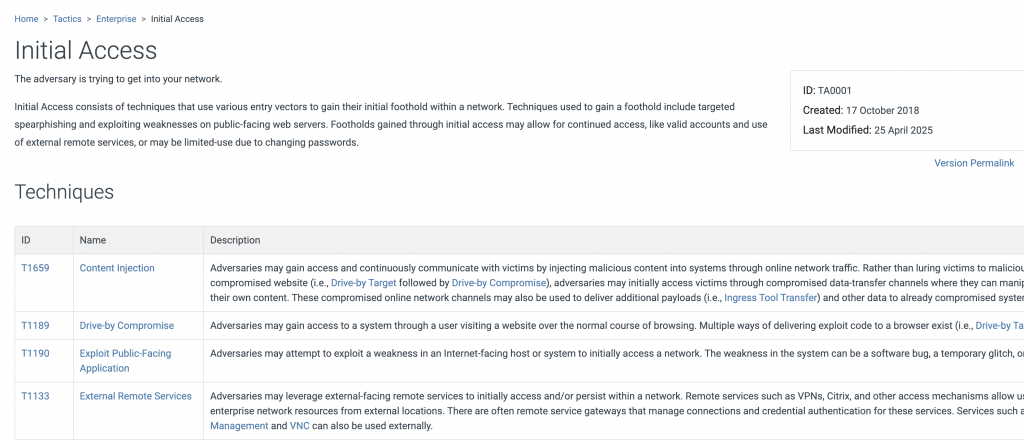

例如示例的 Initial Access(初始访问) 说明了攻击者通过钓鱼、漏洞利用等方式建立第一步的立足点。在真实应急中,这是我们判断攻击入口的关键线索。

Enterprise(企业环境)战术

从应急响应视角,每个战术都对应某类告警或攻击活动:

- Reconnaissance(侦察)

- Resource Development(资源准备)

- Initial Access(初始访问)

- Execution(执行)

- Persistence(持久化)

- Privilege Escalation(提权)

- Defense Evasion(防御规避)

- Credential Access(凭证访问)

- Discovery(信息收集)

- Lateral Movement(横向移动)

- Collection(数据收集)

- Command and Control(远程控制)

- Exfiltration(数据渗漏)

- Impact(破坏影响)

在现场响应时,可以用这 14 个阶段分析攻击在哪一步、下一步可能是什么。

Mobile(移动设备)战术

和企业侧类似,但加入移动端特有战术:

- Network Effects(网络影响)

- Remote Service Effects(远程服务影响)

移动端常见场景如恶意 App 获取权限、滥用系统服务等。

ICS(工控)战术

工控环境强调执行链路安全,因此战术中加入:

- Inhibit Response Function(抑制安全响应)

- Impair Process Control(干扰控制流程)

在 ICS 应急中,重点是防止攻击者干扰生产流程或造成设施破坏。

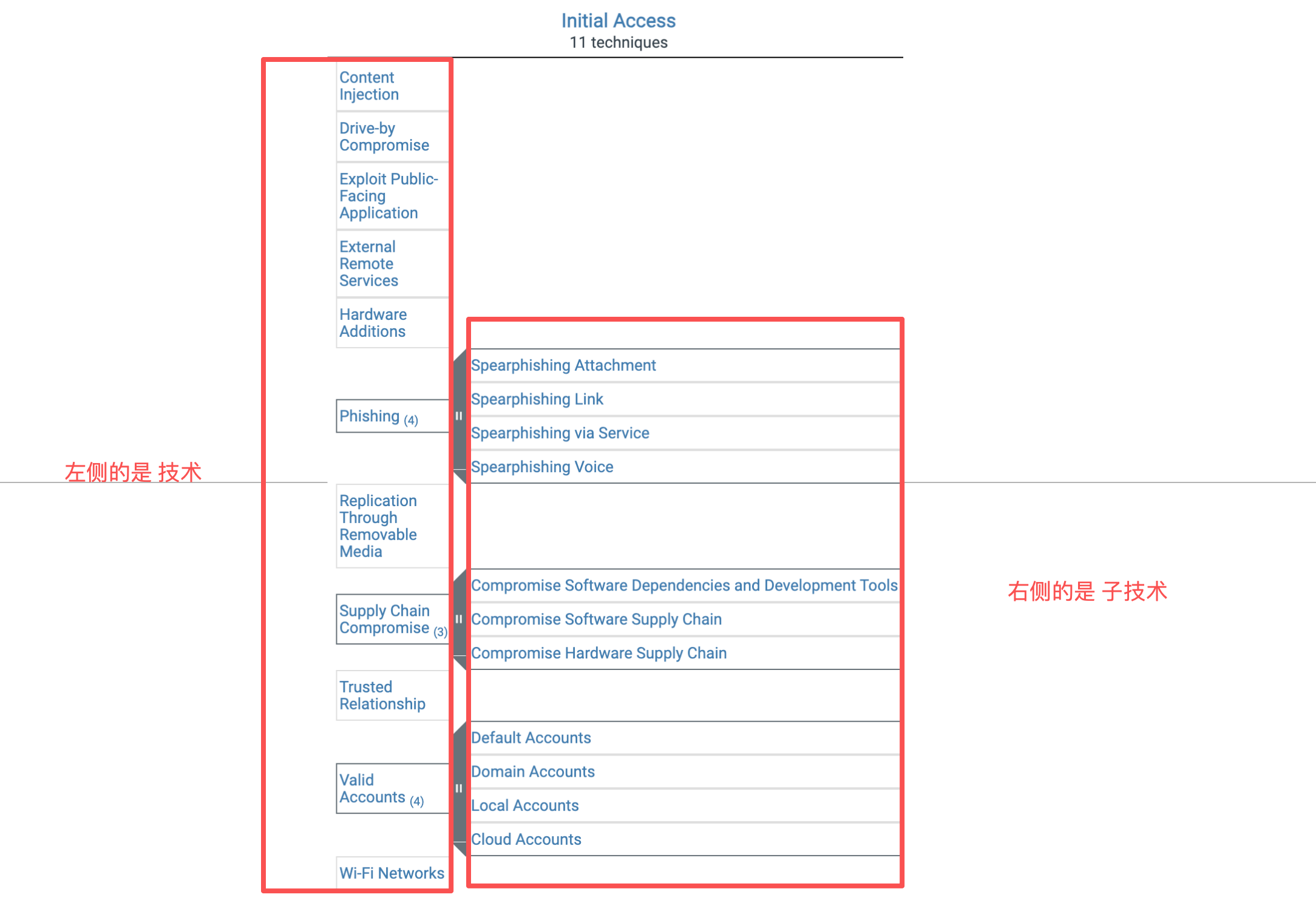

技术(Technique)与 子技术(Sub-Technique)

在 ATT&CK 矩阵中,战术(Tactic)描述攻击者的阶段性目标,例如“横向移动”“初始访问”。但战术只说明攻击者 想做到什么,没有告诉你 他们具体怎么做。

因此 MITRE 引入:

技术(Technique)

表示攻击者为达成目标所使用的具体攻击方法。

子技术(Sub-Technique)

表示该方法的不同变体或更细的执行方式。

从 应急响应的角度来看:

技术/子技术 = 你在日志、流量、内存、主机行为中能看到的“真实攻击手法”

例如:

- 执行 PowerShell → T1059

- 进程注入 → T1055

- 读取 LSASS → T1003.001

技术如何在矩阵中呈现?

矩阵中呈现的每个方框基本都是一个“Technique(技术)”。

如果框右边有灰色扩展区,则说明该技术拥有 Sub-Techniques(子技术)。

例子(Reconnaissance 侦察阶段前 4 个技术)页面展示了子技术展开样式。

在实战中,这些子技术能帮助我们精确判断:

- 攻击者是扫描 Web 端口还是内部端口?

- 是枚举用户名,还是枚举设备?

- 是用被动收集还是主动扫描?

技术与子技术的分类(按矩阵)

MITRE 将技术分成 3 类,根据不同分析场景使用:

- Enterprise 技术(企业环境最常用)

- Mobile 技术(移动设备攻击)

- ICS 技术(工控攻击)

Enterprise(企业)技术概况

截至 2023-05-10:

- 技术(Techniques)数量:193

- 子技术(Sub-Techniques)数量:401

这些是安全运营与应急响应最常接触的内容,例如:

| 技术示例 | ID | 场景说明 |

|---|---|---|

| Process Injection | T1055 | 木马注入合法进程(非常常见) |

| OS Credential Dumping | T1003 | 读取 lsass 获取凭证 |

| PowerShell | T1059.001 | 在主机执行恶意 PowerShell |

这些行为通常会触发 EDR、SIEM、Agent 等告警。

实时更新链接:

https://attack.mitre.org/techniques/enterprise/

Mobile 技术

截至 2023-05-10:

- 技术:66

- 子技术:41

适用于移动端恶意软件分析、App 安装攻击、设备滥用等场景。

ICS 技术(工控)

截至 2023-05-10:

- 技术:79

- 子技术:0(ICS 技术基本不拆分)

ICS 重点在控制、响应功能遭入侵,对应:

- 修改控制逻辑

- 停止安全机制

- 破坏生产流程

什么是“Procedure(攻击步骤/程序)”?

Procedure 是比“技术”更具体的一级内容。

Procedure = 某个技术在真实攻击中“具体是怎么被使用的”。

例如 OS Credential Dumping 的 procedure 示例可能会说明:

- 使用 Mimikatz 读取 lsass

- 通过 comsvcs.dll 进行 mini dump

- 利用 Task Manager 复制内存

在实战中,这些 Procedure 直接映射为命令行、工具名称、进程行为,属于溯源与复现攻击链的重要证据。

Mitigations(缓解措施)?

解措施(Mitigations)指组织可针对 MITRE ATT&CK 中各种攻击技术采取的对抗与预防动作。

从应急响应的角度,它们主要用于:

- 预防攻击在初期阶段落地(如阻断初始访问)

- 约束攻击面(减少攻击者可用路径)

- 降低攻击扩散和横向移动成功率

- 在事件发生后指导整改措施

每一项缓解措施都有唯一的 ID、名称和描述,帮助安全人员快速关联攻击技术与相应的防护方式。

页面示例展示了一项企业级缓解措施:

过滤网络流量(Filter Network Traffic — M1037)

其应急响应意义:

- 阻断不必要的南北/东西流量

- 在攻击者尝试横向移动时提供关键阻断点

- 可结合日志(FW/IPS/EDR)用于追踪攻击路径

缓解措施的类型(Types of Mitigations)

MITRE 分为三类:

1. Enterprise Mitigations(企业级)

用于企业 IT 环境,是最常见、与应急响应最相关的一类。常见与事件处置高度关联的示例:

| Mitigation | 意义(应急视角) |

|---|---|

| M1032 Multi-Factor Authentication | 防暴力破解、账号滥用事件 |

| M1047 Audit | 支持取证,定位攻击链 |

| M1037 Filter Network Traffic | 阻断 C2、横向移动 |

| M1040 Behavior Prevention | 依赖 EDR,阻断漏洞利用 |

2. Mobile Mitigations(移动端)

用于移动设备(iOS/Android)。

数量:11 项

应急响应含义:

- 在移动设备入侵(钓鱼/恶意App)事件中给出现实防御措施

- 常用于企业 MDM 场景

3. ICS Mitigations(工业控制领域)

用于工业控制系统的 OT 环境。

数量:51 项

应急响应含义:

- ICS 对可用性要求极高,Mitigation 多用于减少对关键生产设备的影响

- 常见在勒索病毒攻击 OT 环境的应急场景中

APT 组织(Advanced Persistent Threat Groups)

APT 组织指那些由多个黑客或子团队组成的、高度组织化、带有明确目标的攻击团体。

它们往往具备:

- 长期持续的攻击能力(Persistent)

- 高级别工具链和战术(Advanced)

- 完整的攻击链和资源(Threat Group)

- 偶尔或长期由国家力量支持(State-sponsored)

从应急响应角度,它们具备以下特征:

- 通常是具有“动机 + 资源 + 技术”的攻击者

- 使用具有一致性和可识别性的 TTP(战术、技术、程序)

- 可通过行为痕迹进行归因(Attribution)

- 事件处置需要额外关注横向移动、持久化、数据窃取

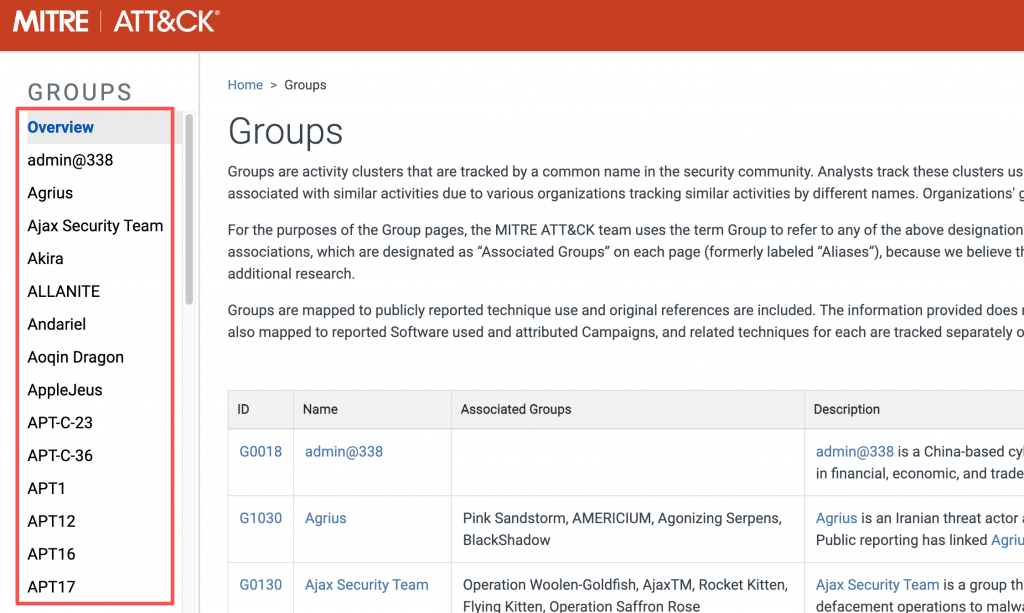

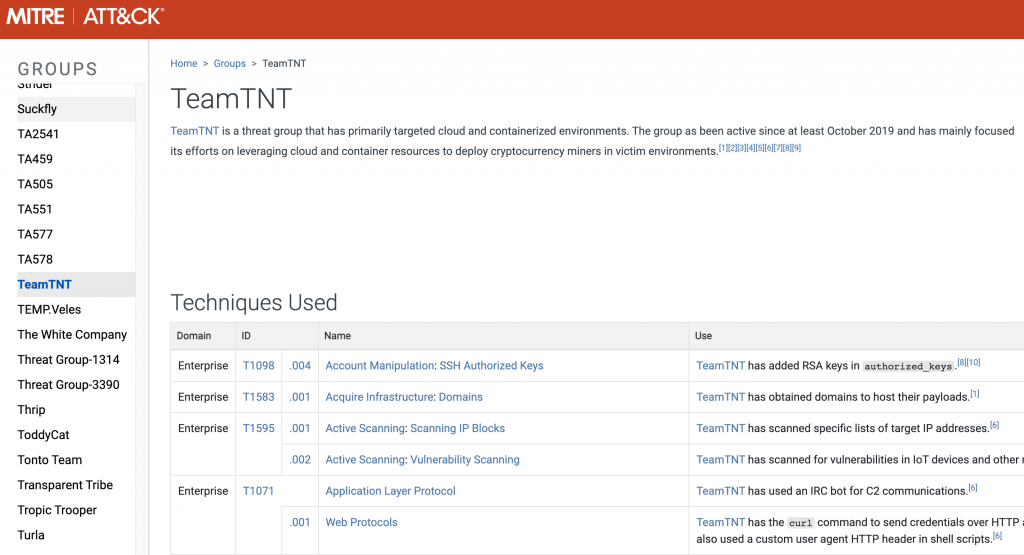

MITRE ATT&CK 框架中的 APT 组信息

MITRE ATT&CK 会收集各个已知 APT 组织的信息,帮助安全人员:

- 理解哪些 APT 组织针对哪些行业、系统或地区

- 了解某个组织使用哪些技术(Techniques)

- 分析攻击链,构建溯源路径

- 将实际事件中的 IOC / TTP 对照到特定威胁团体

在应急事件中,这非常关键,例如:

- 在日志中看到 T1059 + T1027 + C2 行为 → 可能关联 APT29

- 看到特定 PowerShell 加载器 → 可能关联 Turla

- 看到某些恶意文档模板 → 可能关联 Lazarus

当前已知 MITRE ATT&CK APT 组数量

页面内容显示 MITRE 收录了:APT 组织数量 135

实际数字可通过以下地址获取:

https://attack.mitre.org/groups/

从应急视角这说明:

- 威胁团体数量多

- 他们 TTP 不断迭代

- 每次事件都可能需要与多个团体关联分析

MITRE Groups 页面导航说明

进入 MITRE 的 Groups 页面后,左侧会显示一个列表菜单,可以:

- 查看各个 APT 组织名称

- 查看它们的 ID(例如 G0032)

- 查看描述、动机、活动地区等

- 查看它们使用的攻击技术(Techniques)

- 查看它们使用的软件(Tools/Malware)

这些内容对应应急响应:

| 信息项 | 应急用途 |

|---|---|

| Group ID | 在事件报告与 TI 报告中做标准化引用 |

| 描述(Description) | 快速判断威胁团体的目标、惯常动机、是否与国家相关 |

| 已知技术(Techniques) | 与事件中的 TTP 行为对照,进行威胁归因 |

| 使用软件(Tools/Malware) | 如果观察到特定工具,可迅速定位攻击源头 |

ATT&CK 中的 “软件(Software)”?

软件是为数字系统运行而开发的程序。在 MITRE ATT&CK 框架的 “Software” 中,重点收录了 APT 组织使用的各种软件,包括:

- 恶意软件(Malware)

- 被武器化的合法软件(LOLBins)

- C2 工具、侦察工具、横移工具

- RAT、Downloader、Backdoor、木马、间谍软件等

应急响应视角:

“软件”是攻击链的核心证据,用于识别行为模式、攻击阶段、以及潜在的攻击者归因。

MITRE 中每个软件都有:

- 唯一 ID

- 软件名称

- 软件描述

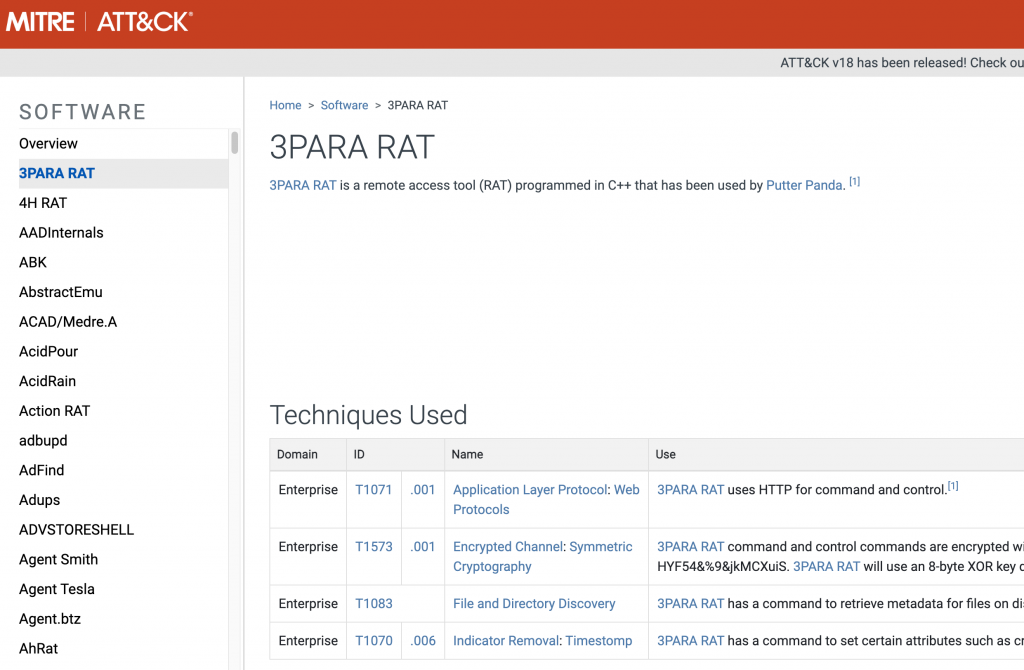

示例软件:3PARA RAT

3PARA RAT 是一个远程访问工具(RAT),由 C++ 编写,并被 APT 组织 Putter Panda 使用。

应急响应视角:

- RAT 意味着攻击者可对主机进行远程控制,包括数据窃取、键盘记录、横向移动等动作

- 若日志或系统行为中出现相关特征,应立即升级事件等级并隔离主机

- 属于高危威胁迹象

页面显示该软件使用的技术包括:

- T1071.001 — 应用层协议:Web 协议

→ 利用 HTTP 通道进行命令与控制(C2)

→ 若检测到异常 HTTP POST/GET 流量,应重点分析 - T1573.001 — 加密通道:对称加密

→ C2 流量使用 DES CBC 加密

→ 增加检测难度,需要基于流量模式和主机行为分析

这些技术直接关联应急响应:

- C2 行为意味着攻击者正在维持控制

- 加密流量意味着传统 IDS/IPS 难以检测

- 需要 EDR、网络威胁狩猎(Threat Hunting)配合分析

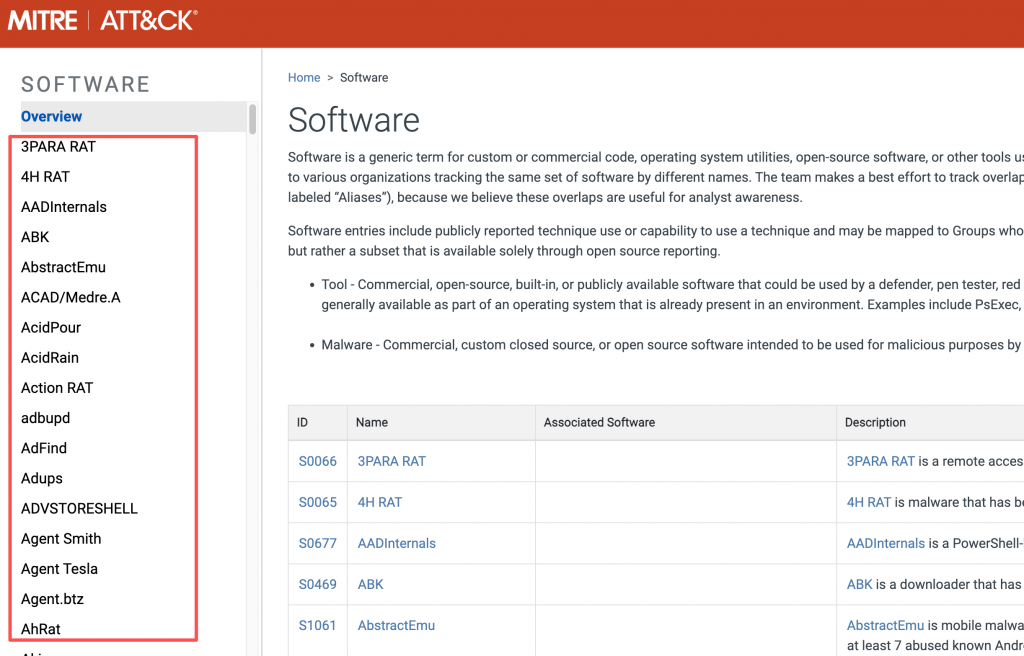

MITRE software 页面导航说明

访问 MITRE 软件页面时,左侧会出现一个软件目录列表(如页面图示),可以查看:

- 各软件名称

- 各软件 ID

- 关联的攻击技术

- 使用该软件的 APT 组织

应急响应用途:

| 信息 | 在事件中的作用 |

|---|---|

| 软件名称 | 日志 / 样本比对,快速判断是否为已知恶意软件 |

| 软件描述 | 理解软件的功能与威胁能力 |

| 关联技术(TTP) | 确定攻击链阶段(如侦察 → 横向移动 → C2) |

| 关联 APT 组织 | 转入威胁归因(Attribution)与情报分析 |

- Software = 攻击者武器库(TTP 的具体实现)

- 识别软件 → 能定位攻击链阶段

- 结合技术(T 技术编号)和使用组织 → 可进行威胁归因

- 属于事件调级的关键依据(是否需要隔离 / 升级 / 启动危机流程)

- 有助于构建完整威胁画像(Threat Profile)

总结

在应急响应的视角下,MITRE ATT&CK 不仅是一个攻击技术字典,更是一张能贯穿整个事件生命周期的“战场地图”。它将攻击者的行为、工具、技术与背后的威胁组织进行系统化展示,使安全团队能够在危机中快速判断攻击阶段、复现攻击链、发现缺口、制定有效的处置与加固措施。通过将告警、日志、IoC 与 ATT&CK 的战术技术进行关联,应急人员能够从碎片化的迹象中构建清晰的攻击画像,从被动响应走向主动威胁狩猎与持续改进。可以说,MITRE ATT&CK 是现代应急响应的指导手册,也是链接威胁情报、检测工程与防御建设的核心纽带,为组织构筑系统性的、安全可持续的防御体系奠定了关键基础。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论