Windows 注册表取证基础

Windows 注册表是存储 Windows 操作系统中的配置设置和选项的数据库。它包含有关用户首选项、系统设置、已安装的应用程序、设备驱动程序等的信息。Windows 注册表取证通过检查 Windows 注册表以获取有关 Windows 操作系统上的活动和用户行为的有价值的信息。提供了恶意软件活动、用户操作、系统更改等的重要线索。

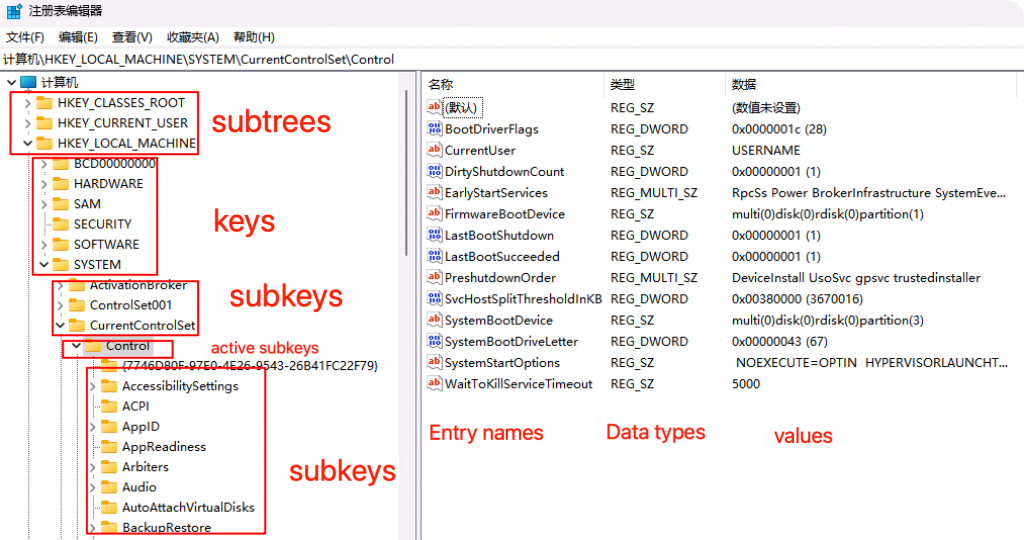

注册表结构

win +R 运行打开regedit注册表。

注册表中的每个键都可以包含各种值,这些值是存储在注册表中的实际数据。这些值被组织成名称-值对,名称标识值,值包含实际数据。

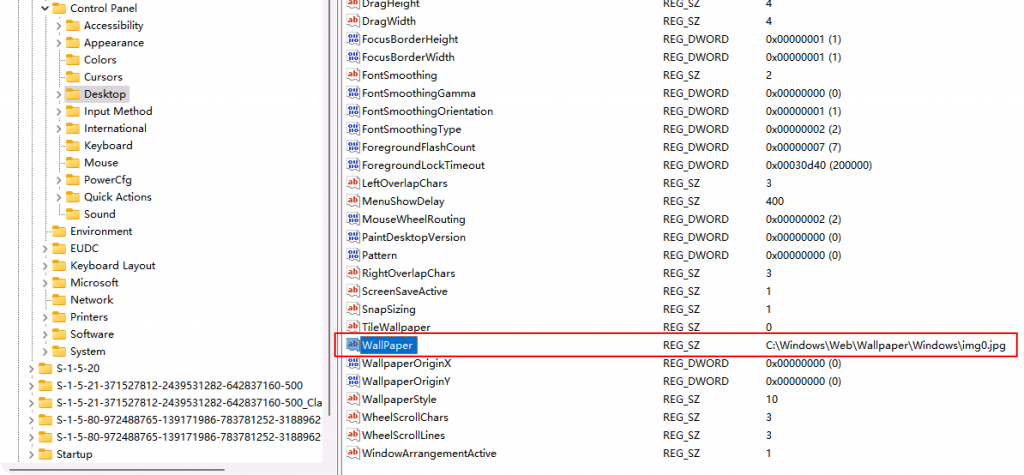

例如,名称为“WallPaper”的值存储桌面背景的路径。Windows 从注册表中找到的路径加载背景图像。

我们看到名称“WallPaper”的值为“C:\Windows\Web\Wallpaper\Windows\img0.jpg”。Windows 知道从此注册表位置加载什么图像作为壁纸。

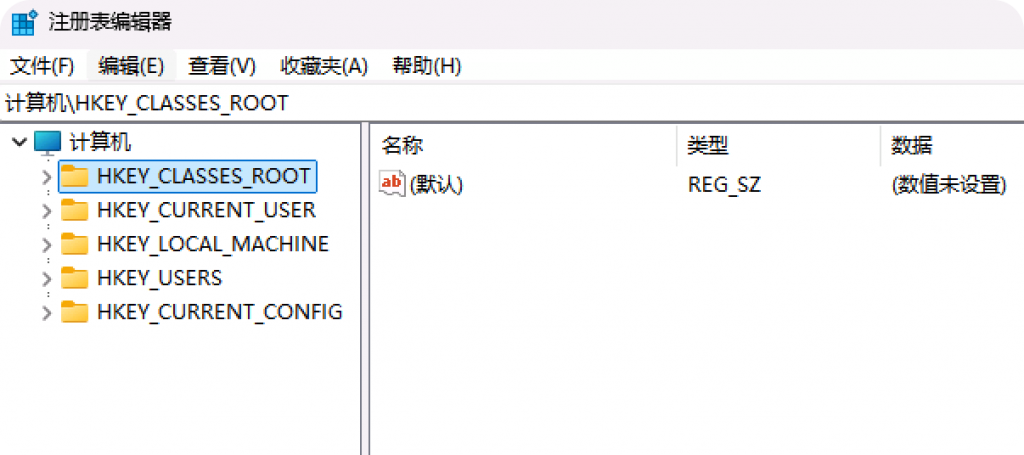

注册表结构摘要

- HKEY_CLASSES_ROOT (HKCR)

用途:维护文件扩展名和关联应用程序的记录,这有助于Windows确定双击文件时哪个程序将打开文件。

意义:提供有关如何以及使用哪些应用程序文件打开的信息。在某些情况下,恶意软件可能会尝试通过更改文件关联来隐藏自身。

- HKEY_CURRENT_USER (HKCU)

用途:维护特定于活动用户配置文件的设置,例如桌面设置、浏览器设置和特定于用户的应用程序设置。

意义:显示活动用户的活动、首选项和配置,包括最近打开的文件、搜索历史记录和自定义应用程序设置。

- HKEY_LOCAL_MACHINE (HKLM)

用途:包含系统所有用户通用的设置和信息,包括硬件配置、操作系统设置和安装的软件。

意义:包括整体系统配置、安装的程序、系统范围的安全策略以及启动时运行的服务等信息。此区域可能会显示恶意软件或用户对系统所做的一般更改。

- HKEY_USERS (HKU)

用途:包含所有用户配置文件的设置。 HKCU实际上是与HKU下活动用户的SID相关联的子键视图。

意义:允许检查系统上所有用户的设置和首选项。如果有多个用户配置文件,则可以针对每个用户检查此部分。

- HKEY_CURRENT_CONFIG (HKCC)

用途:包含特定于系统当前硬件配置文件的信息。注册表配置单元是当前硬件配置详细信息的视图,通常位于 HKLM 下。

意义:包含系统当前硬件配置、屏幕分辨率等设置。可用于检测对系统所做的硬件更改。

注册表配置单元

根键由包含实际注册表数据的注册表配置单元支持。配置单元是注册表中的键、子键和值的逻辑组。以HKLM为例,以下重要配置单元位于“C:\Windows\System32\Config\*”。

- DEFAULT Hive:包含操作系统和应用程序的默认设置,并在创建新用户帐户时用作模板。

- SYSTEM 配置单元:包含低级系统组件(例如驱动程序和服务)的设置。

- SAM(安全帐户管理器)配置单元:包含有关本地计算机上的用户帐户的信息,包括其密码的散列版本。

- SOFTWARE Hive:包含有关已安装程序及其设置的信息。

- SECURITY Hive:包含与安全相关的设置,例如系统资源的访问控制信息。

除 DEFAULT 之外的所有这些配置单元都插入到 HKEY_LOCAL_MACHINE 键中,这意味着我们可以在 HKEY_LOCAL_MACHINE\SYSTEM 子键下找到 SYSTEM 配置单元的内容,在 HKEY_LOCAL_MACHINE\SAM 下找到 SAM 配置单元的内容等等。

取证中的重点关注的注册表项

在 Windows 上执行取证分析时,检查某些注册表值非常重要,因为它们在识别用户活动、系统更改和潜在恶意软件活动方面发挥着关键作用。以下是 Windows 取证分析期间要优先考虑的关键注册表值及其重要性的摘要。

注册表数据物理存储在磁盘上的多个文件中。这些文件中的每一个都代表注册表配置单元的不同部分。 SYSTEM、SECURITY 和 SAM 文件位于 HKEY_LOCAL_MACHINE 配置单元下,位于 C:\Windows\System32\Config 文件夹中。

Security Hive

路径:%SystemRoot%\System32\Config\SECURITY

用途:安全配置单元包含 Windows 操作系统安全策略、访问控制列表 (ACL) 和授予的用户权限等详细信息。它还包含安全相关事件和用户登录信息的审核策略。

意义:安全配置单元分析用于检测权限升级尝试、安全策略更改和潜在的安全漏洞。权限和安全策略的更改可能表明网络攻击或恶意活动。

SAM Hive

路径:%SystemRoot%\System32\Config\SAM

用途:安全帐户管理器 (SAM) 配置单元包含用户帐户、组以及与这些帐户关联的密码的哈希值。用户登录、用户名和组成员身份都保存在此配置单元中。

意义: SAM 配置单元分析对于了解用户帐户、组策略和用户对系统的访问非常重要。它可以深入了解潜在弱密码的使用、未经授权的创建帐户尝试以及系统上的用户活动。

System Hive

路径:%SystemRoot%\System32\Config\SYSTEM

用途:系统配置单元包含有关操作系统和硬件设置的一般详细信息,例如硬件、安装的驱动程序、服务启动设置和启动配置。

意义:系统配置单元分析提供了对系统和硬件配置、驱动程序安装和启动过程的更改的详细检查。可以通过此配置单元检测恶意软件痕迹、系统更改和潜在的安全漏洞。

用户活动和行为的注册表项

开机自启动

路径:HKLM\Software\Microsoft\Windows\CurrentVersion\Run”HKCU\Software\Microsoft\Windows\CurrentVersion\Run

用途:这些键列出了系统启动时自动运行的程序。

意义:恶意软件经常使用这些密钥作为确保系统持久性的策略之一。这些密钥提供重要信息,以帮助检测用户添加的恶意软件或启动程序。

最近打开的文件

路径:HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

用途:保留最近打开的文件的列表。

意义:提供有关用户活动和行为的详细信息。它显示在给定时间段内访问或执行了哪些文件。

连接的 USB 设备的历史记录

路径:HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR

HKLM\SYSTEM\CurrentControlSet\Enum\USB

用途:存储连接到计算机的 USB 设备的历史记录。

意义:它通过显示哪些 USB 设备已连接到计算机以及何时连接到计算机,从而提供潜在安全漏洞的线索,在调查数据盗窃和恶意软件感染等事件中发挥着重要作用。

用户配置文件创建和上次登录时间

路径:HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

意义:用户配置文件的创建时间和上次登录时间提供有关特定用户何时在系统上处于活动状态的信息。在调查未经授权的访问或用户活动时,这一点尤其重要。

系统和安全设置的注册表项

Windows 安全中心设置

路径:HKLM\SOFTWARE\Microsoft\Security Center

意义:用于检测诸如由于系统安全设置可能已被恶意软件修改而导致安全软件禁用等事件。

已安装程序

路径:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall

意义:有关系统上安装的程序及其安装和卸载的详细信息可以帮助您深入了解用户活动和潜在的恶意软件安装。程序安装和卸载日期可用于跟踪系统的用户更改和软件更改。

恶意软件检测的注册表项

Shell 扩展和资源管理器附加组件

路径:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Shell Extensions\Approved

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects

意义:表明恶意软件可以集成到系统中的何处。通过模仿用户交互或进行未经授权的更改,shell 扩展和浏览器插件可以为恶意活动创建攻击媒介。

服务和驱动程序

路径 : HKLM\SYSTEM\CurrentControlSet\Services

意义:列出系统的服务和驱动程序。恶意软件可能隐藏在该区域或伪装成合法服务。恶意服务或驱动程序的存在可能会严重损害系统安全。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论