Windows取证基础

Windows取证的基础主要包括:

- Windows Live Response(通过powershell命令收集当前系统信息)

- Windows 文件系统

Windows Live Response

Windows Live Response 在检测、响应和分析网络安全事件方面至关重要。在 Windows 环境中实施有效的 Live Response 策略是快速检测威胁、减轻损害和确保业务连续性的关键。

系统时间对于准确确定事件的时间线至关重要,比如有的系统用的是UTC时间或者CST时间。为了确定事件的时间,必须了解事件的顺序以及潜在安全漏洞的时间。

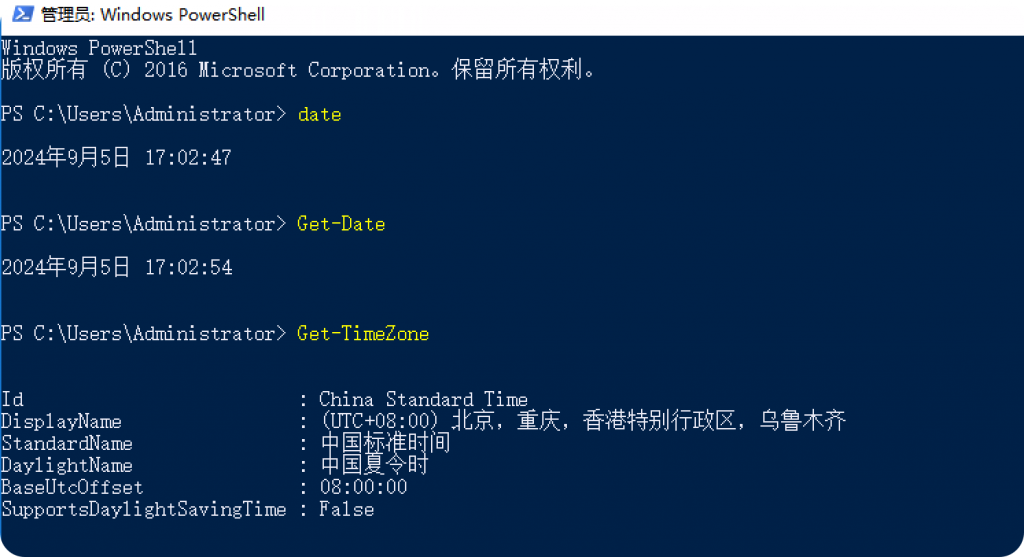

系统时间

在 Windows 中可以使用 PowerShell的“date”或“Get-Date”命令查看系统时间。此外还必须验证系统时间和时区的准确性。可以通过转到时间和语言设置来执行此操作。

date Get-Date Get-TimeZone

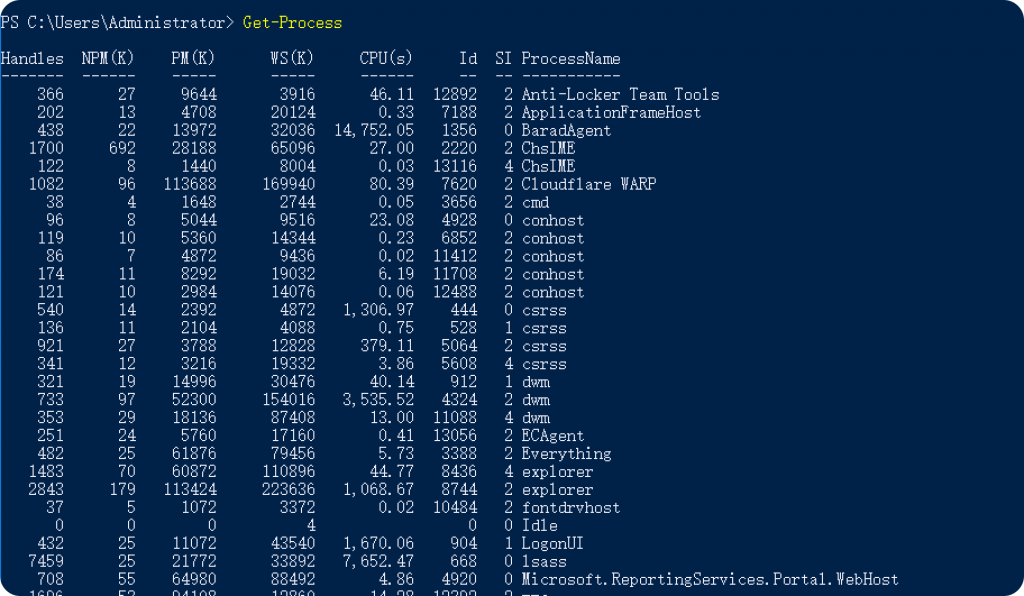

正在运行的进程

分析正在运行的进程对于检测系统上的异常或可疑活动是必要的。在系统上运行的进程中经常可以发现恶意软件或恶意进程。可以使用任务管理器、“ Tasklist ”或 PowerShell“ Get-Process ”命令 查看系统上运行的进程。这些工具显示进程名称、ID 和使用的资源。

可以使用“Get-Process | findstr <process_name>”命令仅显示所搜索进程的信息。

Get-Process | findstr v2ray

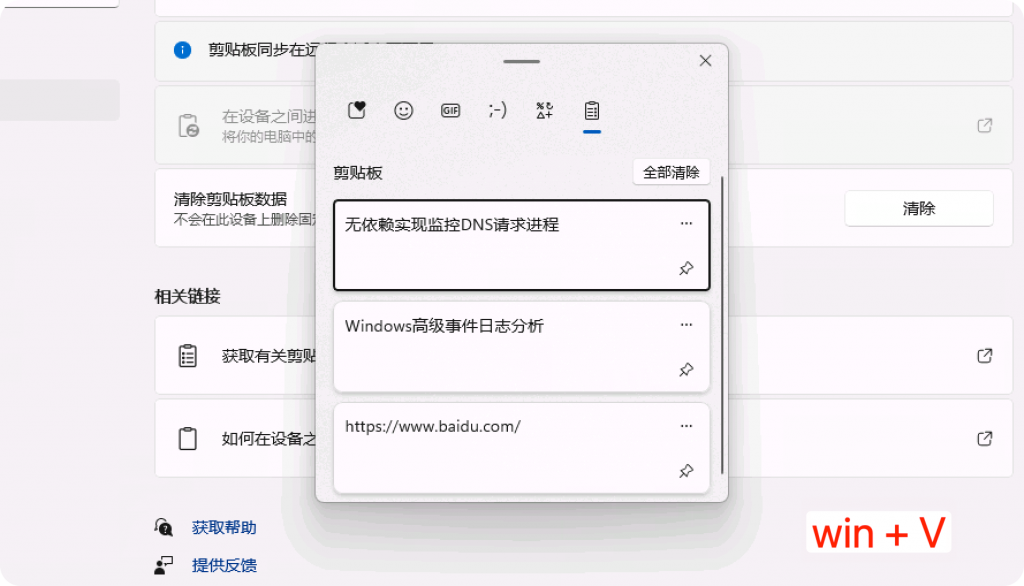

剪贴板

剪贴板数据可以揭示用户正在复制哪些信息以及利用潜在敏感信息的风险。恶意软件可以利用剪贴板拦截敏感信息。

剪贴板历史记录是默认关闭的,需要手动打开.

在 Windows 10 及更高版本中,可以通过选择开始 > 设置 > 系统 > 剪贴板来查看剪贴板,或者使用win + V 快捷方式来查看剪贴板。

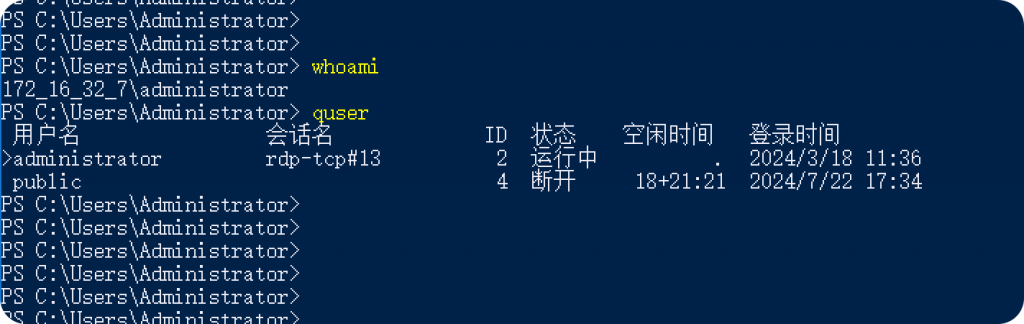

登录用户

识别登录系统的用户有助于识别未经授权的访问或内部威胁,并且还需要了解哪个用户在系统上活跃。“whoami”命令可用于获取登录用户的帐户信息,而“quser”命令可用于列出活跃用户。

whoami quser

命令历史

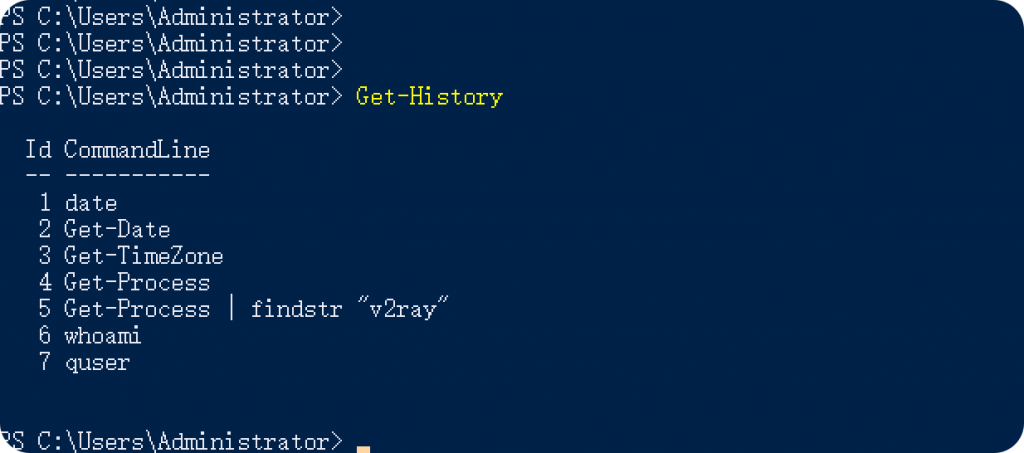

命令历史记录是了解系统操作和潜在恶意活动的关键部分。可以分析恶意用户/软件命令以了解攻击媒介,在会话期间使用 PowerShell 上的“Get-History”命令和 CMD 上的“doskey /history”命令显示命令历史记录。

Get-History

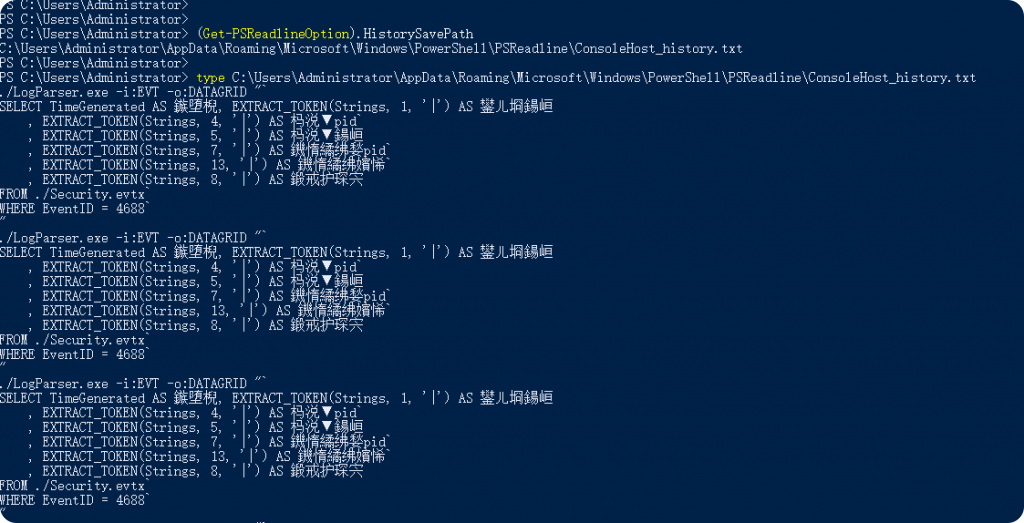

此命令仅显示活动会话的命令日志。要查找存储在所有会话中执行的命令的文件,可以运行以下命令并查看文件内容作为输出。

(Get-PSReadlineOption).HistorySavePath type C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

就可以看到历史的powershell命令执行记录。

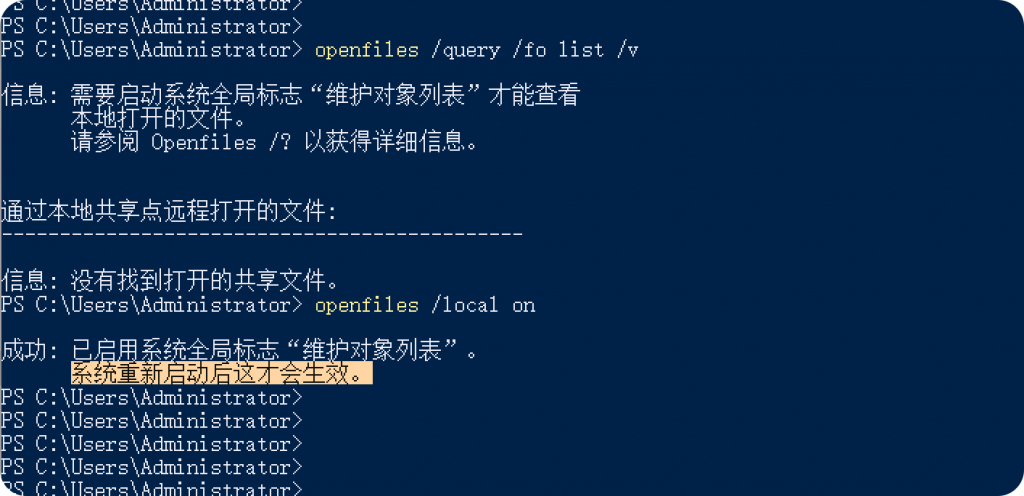

打开文件

打开文件显示正在使用的应用程序和文件,这对于检测基于文件的恶意活动或数据泄露至关重要。注意:

- 要启用“openfiles”需要以管理员权限打开 Powershell 并运行命令

openfiles /local on,然后重新启动系统,否则无法生效。 - 以管理员权限打开PowerShell命令行以使用“openfiles”命令。

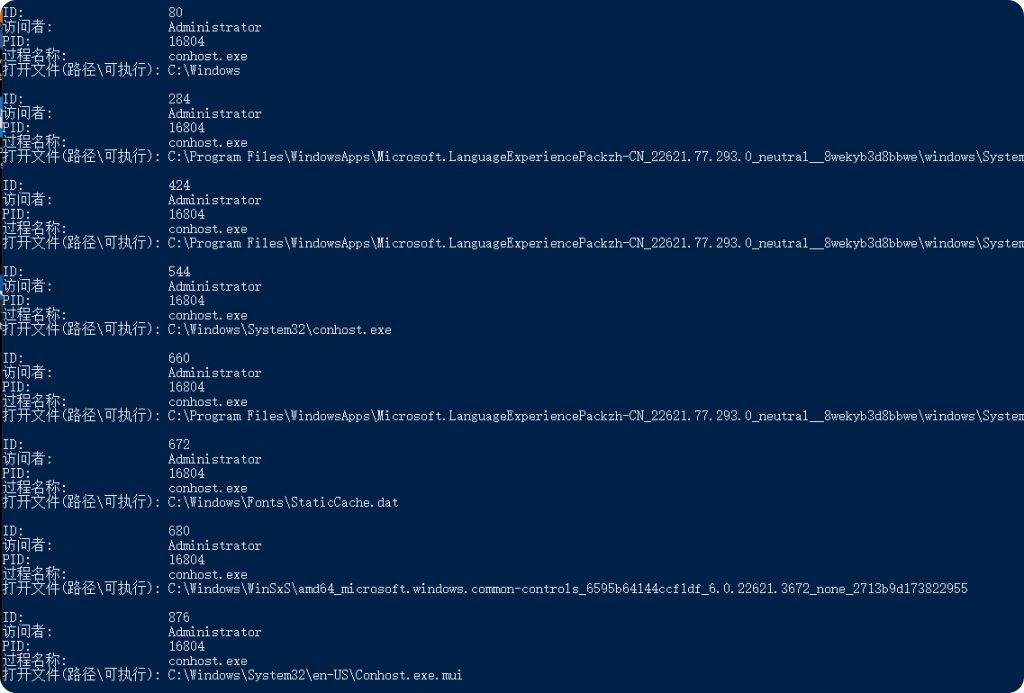

openfiles命令提供系统上打开的文件列表。它提供有关文件路径、文件访问方式以及哪个进程使用哪些文件的详细信息。

openfiles /local on

openfiles命令有3个参数:

- /query: 显示打开的文件及其使用进程。这有助于了解哪个用户/进程正在使用这些文件。

- /disconnect :结束打开的文件连接。它用于断开连接到特定文件、用户或会话的打开文件。

- /local: 显示本地打开的文件,对于监控本地系统上的文件使用情况很有用。

openfiles /query /fo list /v

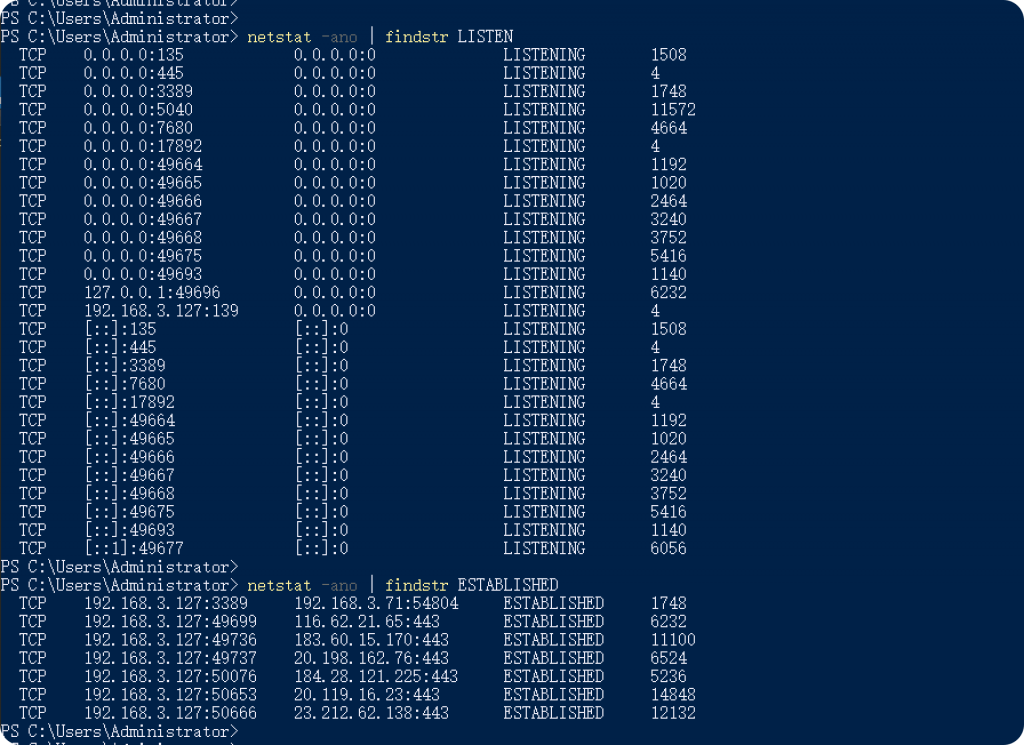

网络状态和连接

网络及其连接的状态对于监控外部通信渠道和潜在的恶意网络活动至关重要。可疑网络流量在识别攻击、数据泄露或未经授权的访问尝试方面起着至关重要的作用。

“ipconfig”命令显示网络接口信息,而“netstat -ano”命令显示活动连接和监听端口。有关 TCP 和 UDP 连接的详细输出使用 PowerShell 中的“Get-NetTCPConnection”和“Get-NetUDPConnection”cmdlet。

netstat -ano netstat -ano | findstr ESTABLISHED netstat -ano | findstr LISTEN

Windows 文件系统

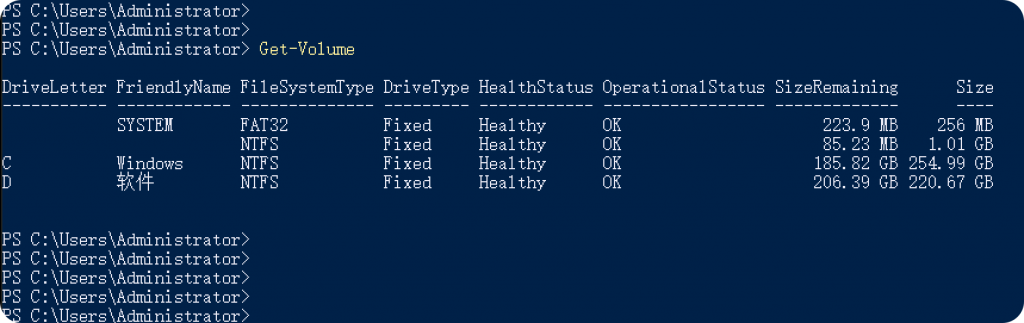

Windows 操作系统中的文件系统提供对数字取证至关重要的数据存储、数据管理和数据访问信息。有效的 Windows 取证分析需要了解这些文件系统的工作原理、基本属性以及如何将其用于取证调查。

NTFS 和 FAT 文件系统是 Windows 环境中数据管理和安全的基础,在取证中收集和分析数字证据方面发挥着核心作用。可以使用Powershell命令查看系统上的文件系统类型:

Get-Volume

NTFS

NTFS(新技术文件系统)是 Microsoft 为 Windows 操作系统开发的文件系统。它提供高性能、高可靠性和高效利用硬盘空间。它支持大磁盘分区和大文件,更高效地利用磁盘空间,并提供广泛的文件访问权限选项。它还具有文件压缩、磁盘配额管理和符号链接等高级功能。

访问控制列表 (ACL) :NTFS 使用访问控制列表来控制对文件和文件夹的访问。这些列表定义和管理用户和组访问文件的权限。可以为特定操作(例如读取、写入、执行和删除)设置文件和文件夹的权限。

加密文件系统 (EFS) :NTFS 文件系统内置的加密功能。EFS 通过加密来保护用户的敏感文件免遭未经授权的访问。只有加密用户或授权的恢复代理才能访问使用 EFS 加密的文件。

NTFS 文件系统中的文件和文件夹日志记录

NTFS 借助其文件系统日志功能,即使在系统突然故障后也能保持一致性。此功能可确保即使在系统崩溃或断电后也能安全地撤消或完成文件系统操作。

使用 NTFS 元数据进行取证

NTFS 保存着大量有关文件和文件夹的元数据。这些数据对于数字取证调查至关重要。

MFT(主文件表): 包含每个文件和文件夹的记录。它包括文件名、创建日期、修改日期、访问日期、大小和位置。

USN(更新序列号)日志: 跟踪对文件系统所做的更改。它用于跟踪文件的创建、修改和删除。

FAT 和 exFAT

FAT32(文件分配表)和 exFAT(扩展文件分配表)是 Windows 操作系统支持的两种常见文件系统。FAT32 是一种较老且使用更广泛的文件系统,具有更高的兼容性。但是,由于最大文件大小限制为 4 GB,最大分区大小为 8 TB,因此需要更大的空间来满足当今的大数据需求。

exFAT 克服了 FAT32 的这些缺点。exFAT 支持更大的文件和分区大小,是大型文件和便携式存储设备的理想选择。虽然 exFAT 提供了改进的文件系统结构,但它的兼容性可能不如 FAT32。

FAT 和 exFAT 数字取证调查策略

恢复已删除的文件: 在 FAT 文件系统中,恢复已删除的文件相对容易,因为已删除文件的书签会保留一段时间。相比之下,exFAT 提供了更高级的文件管理,但管理结构不同,这使得恢复已删除的文件更加困难。

时间戳和元数据分析: 两种文件系统都记录了文件的创建、访问和修改时间。这些时间戳在数字取证调查中起着重要作用。在 FAT 文件系统中,时间戳的分辨率可能低于 exFAT,因此在分析时间时要小心细节。

支持大文件和分区: 与 FAT32 不同,exFAT 支持大文件和分区。在分析用于传输和存储大量数据的设备时,此功能非常有用。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论