Python魔法方法总结

学习python已经有很长时间了,但一直没有对Python的魔法方法总结过,所谓工欲善其事,必先利其器。这篇博客参考网上的一些前人的归纳,加上自己的总结,进一步提升开发效率,对面向对象编程的理解也会更加深刻。

学习python已经有很长时间了,但一直没有对Python的魔法方法总结过,所谓工欲善其事,必先利其器。这篇博客参考网上的一些前人的归纳,加上自己的总结,进一步提升开发效率,对面向对象编程的理解也会更加深刻。

端午节的第二天还是在寝室度过的,趁着空闲的时间写写博客还是蛮有意思的。恰好昨天看到一些关于linux下利用LD_PRELOAD环境变量实现函数劫持的文章很感兴趣,所以就打算按照别人的思路试验一番。因为我也是初次了解,所以就引用一段网上的介绍。

由于最近一直在阅读Python OS模块的源码,学到了很多优雅的Python语法使用。对于Python中的上下文管理很早之前就了解过。但是一直没有深入理解过,趁着学习标准库源码之际,好好研究一下。

PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell。因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获取临时文件名,进而进行包含。 阅读更多

而萌新的我只会嘤嘤嘤。于是我们的大哥就带着我们去日站了。是一个**app,名字就不说了。大家一起找到了网站的后台,由于部署了CDN,我们一直没能找到真实ip,大家都没什么思路。但大哥就是大哥,两天就把后台给成功拿下来了。大哥把整个思路过程都写到了博客里,因为法律的问题吧,就一直没公开,发了份md文档在群里给大家学习。其中是通过堆叠注入来update管理员的密文getshell的。

写这篇博客呢,也是一个偶然。昨天晚上杨勇老师在我们专业群里分享了一些学习资源。但是这些视频是收费的,不过恰好有一位同学已经差不多买完了,所以就可以大家共享账号一起学习。后面想了想我能不能把老齐所有的付费视频给抓取下来呢,经过一上午的摸索,还是不错的呢。

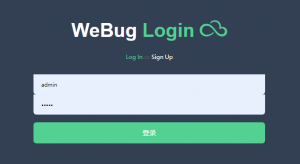

webug这个 靶场很早的时候就接触过了,当时还是3.0的靶场,需要开虚拟机才能运行。现在4.0也出来了,并且支持源码安装。所以我也打算重新做一遍,把自己的解题思路都写一遍。这里我按漏洞类型分类,这篇全部是关于注入的。

写这篇文章纯属一时兴起,是因为昨天协会群里有人发了问卷调查的链接,虽然这也很常见,之前空间也经常有人发问卷调查,但有的内容很长,问题又多,实在是麻烦得很。但是呢,作为一个程序猿,我觉得应该用我们方式去填问卷,其实只是我想皮一下。所以昨晚就写了个脚本,发现还真的挺好使的。