毕棚沟自驾游记

趁着春节还没结束,最近也是一个人在成都的家里。想想这个时间还可以出去旅游几天,所以和王总约着一起出去自驾游。本来一开始是计划开车去九寨沟的,但是了解了一下好像现在九寨沟不能够开车进去,其次二月份的天气还非常冷,加上从成都过去路程遥远,大概要开8小时才能到。所以果断换了个景点,考虑到成都周边的景点,我们决定了去毕棚沟。来一场说走就走的旅行!

CVE-2020-17530 Struts2 S2-061 RCE远程命令执行漏洞复现

漏洞简述

Apache Struts2框架是一个用于开发Java EE网络应用程序的Web框架。Apache Struts于2020年12月08日披露 S2-061 Struts 远程代码执行漏洞(CVE-2020-17530),在使用某些tag等情况下可能存在OGNL表达式注入漏洞,从而造成远程代码执行,S2-061是对S2-059沙盒进行的绕过。

阅读更多CVE-2017-2824 / CVE-2020-11800 Zabbix Server trapper命令注入漏洞复现

漏洞简述

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

CVE-2017-2824 Zabbix 2.4.x版本的trapper command功能存在远程代码执行漏洞,特定的数据包可造成命令注入,进而远程执行代码,攻击者可以从一个Zabbix proxy发起请求从而触发漏洞。

CVE-2020-11800 是 CVE-2017-2824的补丁绕过。其Server端 trapper command 功能存在一处代码执行漏洞,而修复补丁并不完善,导致可以利用IPv6进行绕过,注入任意命令。

C#中引用dll问题汇总

开发C#过程中遇到很多的问题踩坑记录。

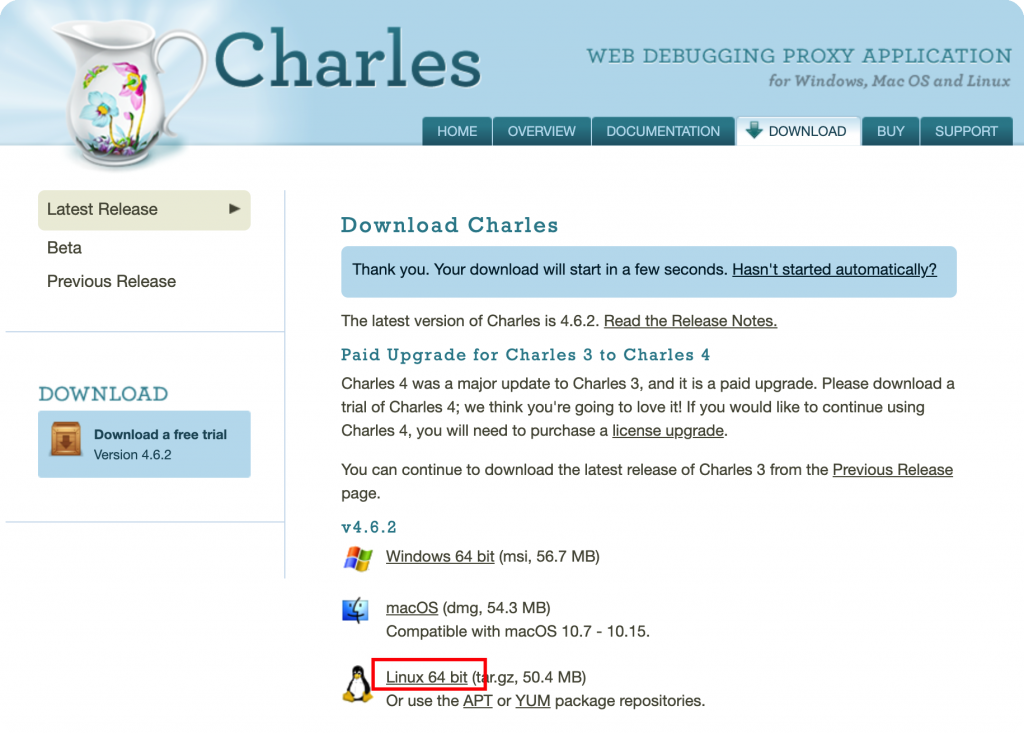

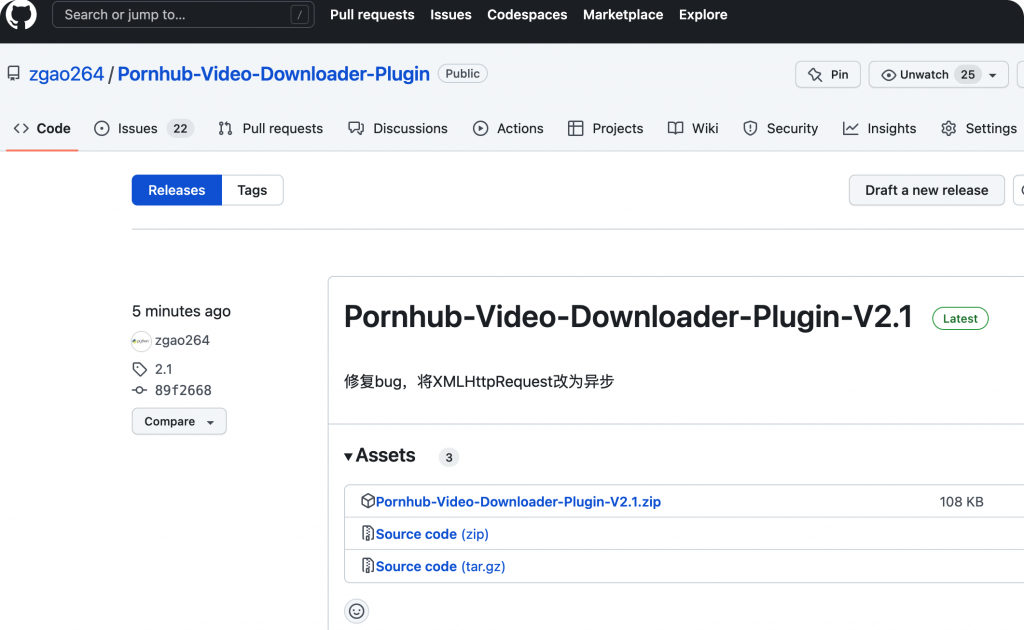

阅读更多Pornhub视频下载插件已同步更新到github

2022年12月07日更新V2.1版本,修复bug将XMLHttpRequest改为异步

下载链接:

https://github.com/zgao264/Pornhub-Video-Downloader-Plugin/releases

已经重新上传2.1版本了。

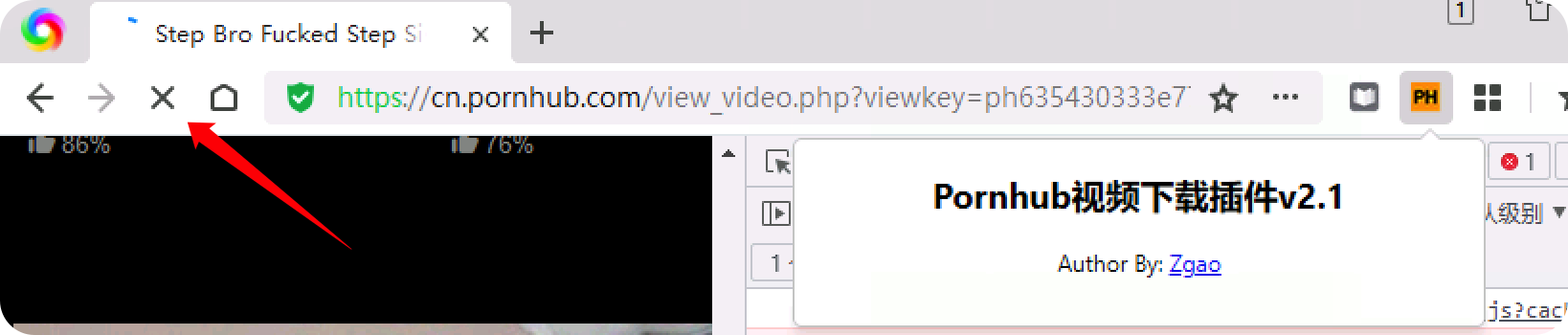

我用的360极速浏览器测试的,如果点了插件没反应多半是网站没加载完。多点几次就好了。

没加载完点插件就是这样。

2021年2月18日 更新v2.0版本,现已支持Xvideos视频下载!

项目地址:

https://github.com/zgao264/Pornhub-Video-Downloader-Plugin

希望大家能给个star,就是对我更新最大的支持!

插件下载链接:

https://github.com/zgao264/Pornhub-Video-Downloader-Plugin/releases/

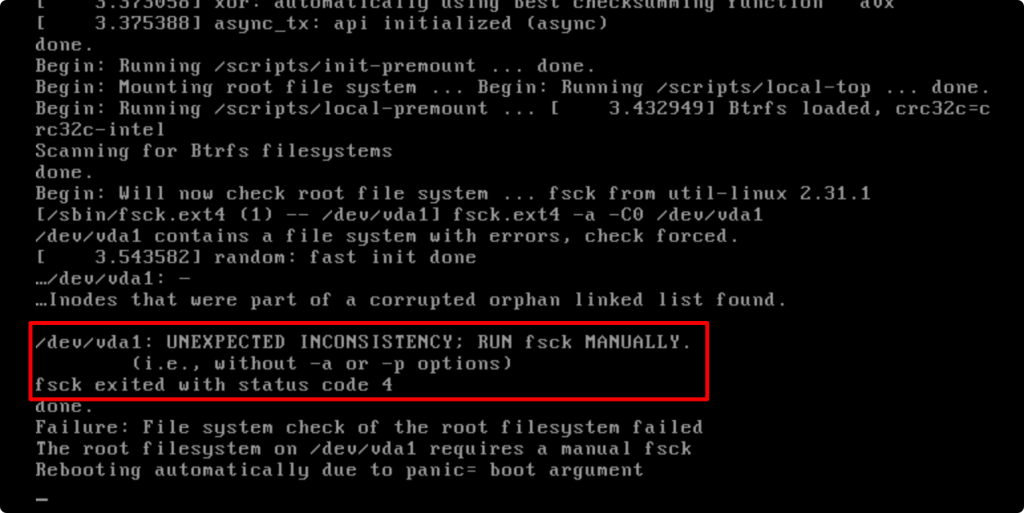

腾讯云CVM实例系统启动失败报错“UNEXPECTED INCONSISTENCY; RUN fsck MANUALLY.fsck exited with status code 4” 解决方案

CVE-2020-16846/25592 SaltStack未授权访问及命令执行漏洞复现

漏洞简述

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。2020年11月SaltStack官方披露了CVE-2020-16846和CVE-2020-25592两个漏洞,其中CVE-2020-25592允许任意用户调用SSH模块,CVE-2020-16846允许用户执行任意命令。

阅读更多