MetaMask从插件文件中恢复助记词

上周研究了一下如何从小狐狸的插件文件中恢复助记词。结合官方描述是在知道密码的前提下,可以从插件文件中提取vault字段在官方提供的解密页面进行恢复。

https://metamask.github.io/vault-decryptor/

插件目录

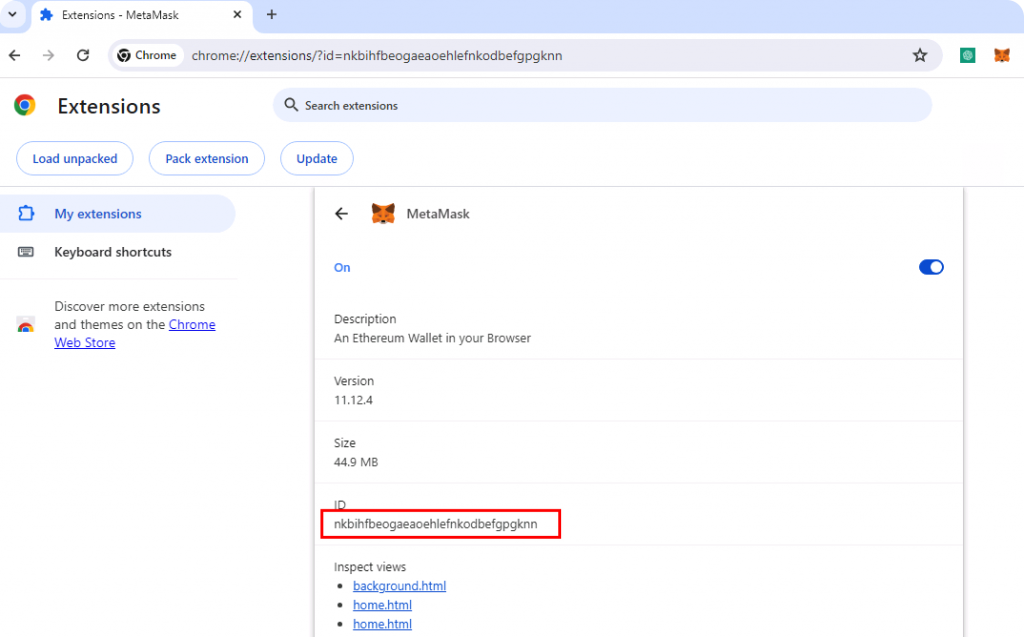

以Chrome为例,小狐狸插件配置文件目录为:

C:\Users\Administrator\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\

注意:插件源码和配置文件并不在同一个目录下。插件的ID可以在chrome://extensions中看到。

获取vault

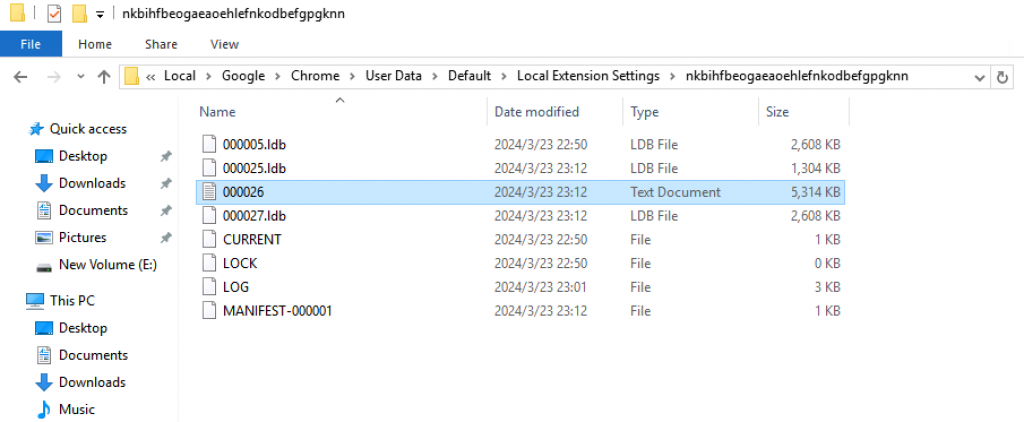

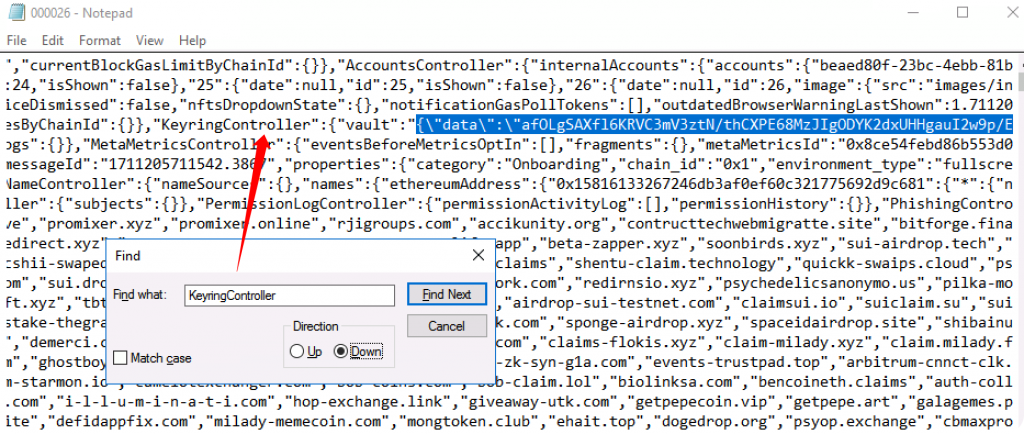

这里的ldb文件是Google的leveldb数据库文件,需要用特定的方式打开。而在log文件中也能找到加密后的vault,直接用记事本打开搜索KeyringController。

复制vault对应完整的json。

解密助记词

hashcat字典爆破

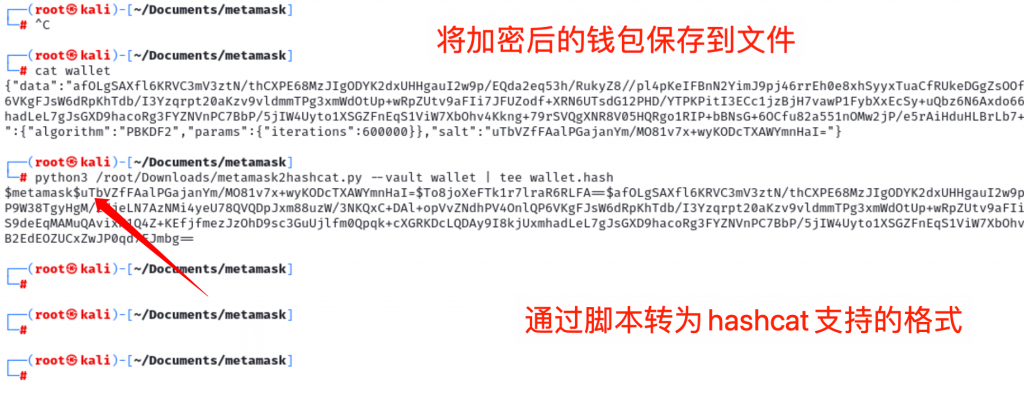

钱包hash格式转化

https://github.com/hashcat/hashcat/blob/master/tools/metamask2hashcat.py

暴力破解之前需要将格式转换为hashcat支持的格式。使用上面的脚本进行转换。

python3 /root/Downloads/metamask2hashcat.py --vault wallet | tee wallet.hash

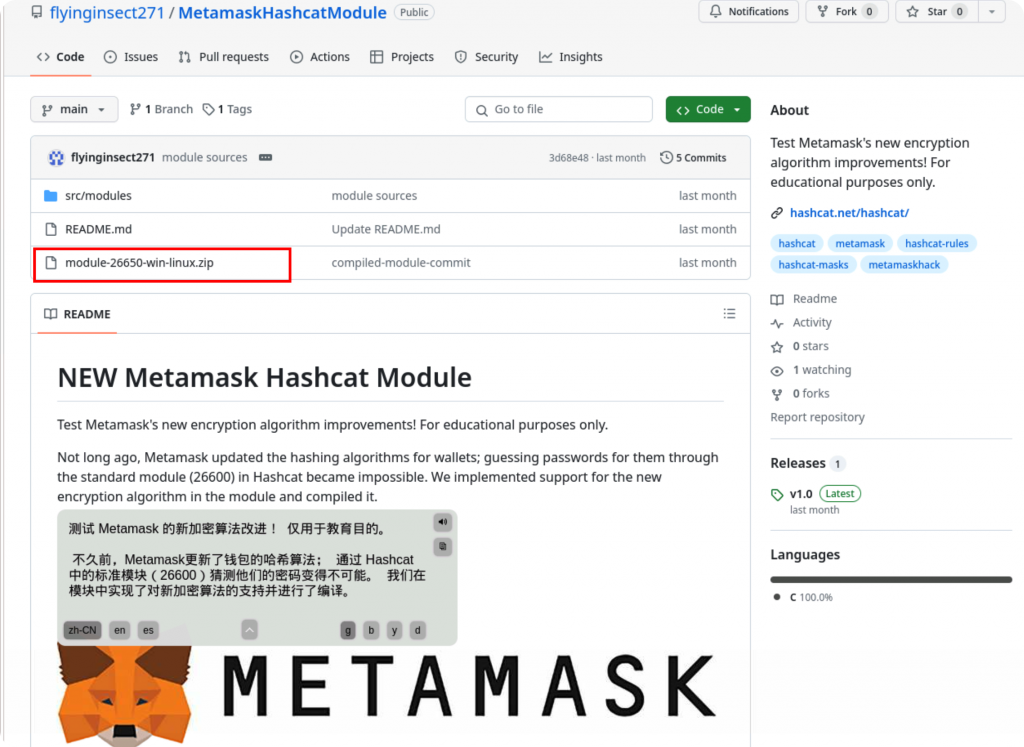

下载metamask最新加密算法的hashcat模块

由于metamask变更过几次钱包的加密算法,所以hashcat以前的26600、26610模块都已经过时了。前一个月有大佬更新了最新的metamask模块,需要在github下载导入hashcat的modules模块。

https://github.com/flyinginsect271/MetamaskHashcatModule

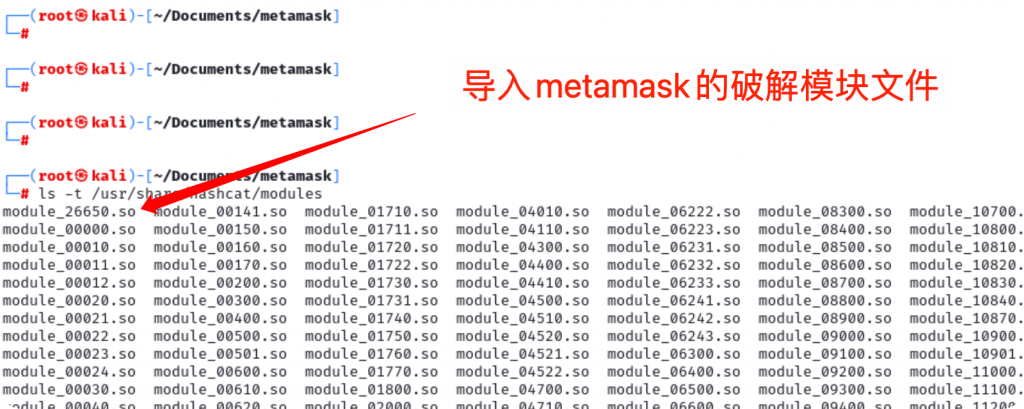

下载后解压,如果用的Windows就导入dll文件,Linux就导入so文件。

如果用的kali,默认模块路径为:

/usr/share/hashcat/modules

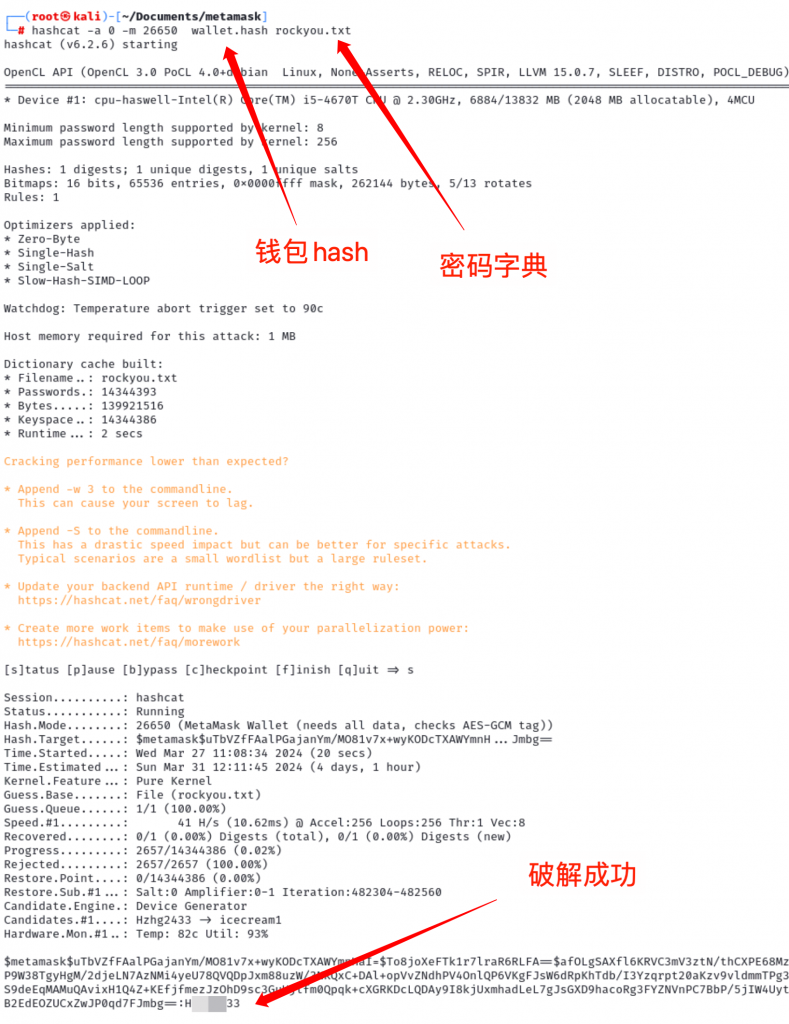

字典枚举

hashcat -a 0 -m 26650 wallet.hash rockyou.txt

钱包密码能否破解成功还是取决于你的密码字典中是否包含有正确的密码。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论