LetsDefend-Windows内存取证

Windows 端点最近遭到入侵。得益于我们先进的 EDR/IDS 解决方案,我们立即注意到了这一点。警报已升级到第 2 级(事件响应者)以进行进一步调查。作为我们的取证人员,您已获得受感染主机的内存转储。您应该继续调查。

题目链接

https://app.letsdefend.io/challenge/memory-analysis

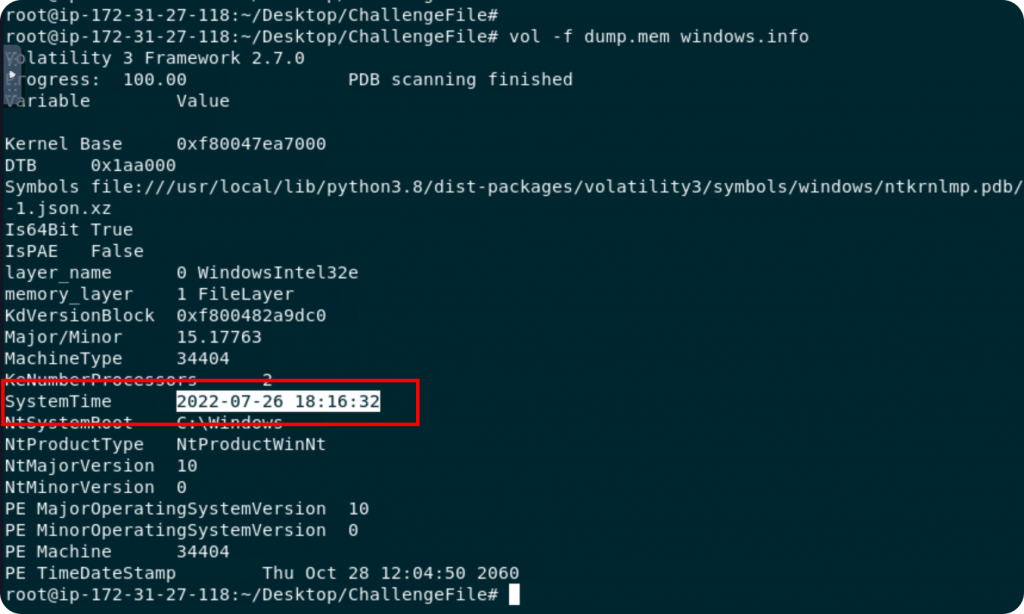

获取受感染端点内存的日期时间

就是获取内存转储的时间。

vol -f dump.mem windows.info

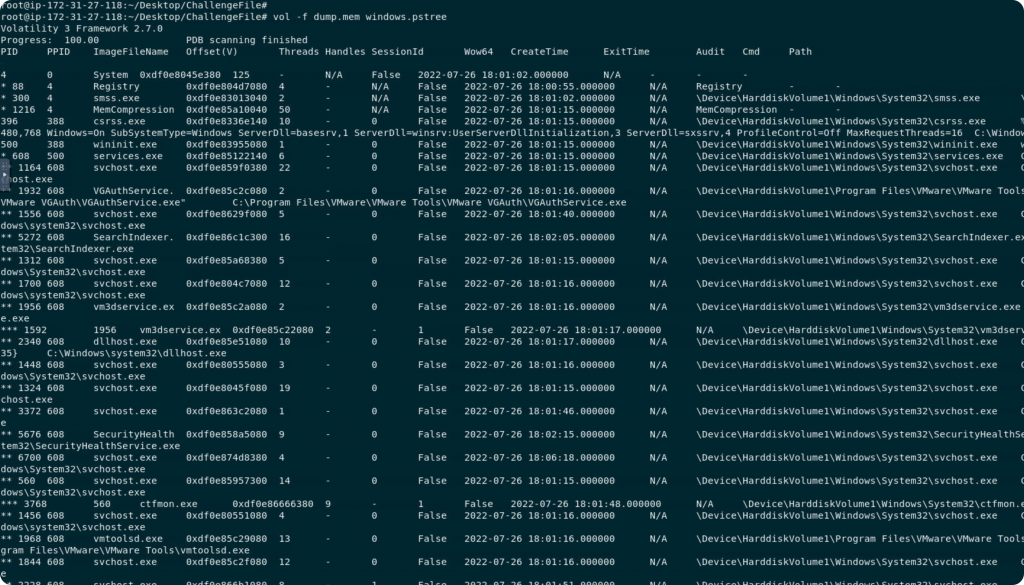

系统上运行的可疑进程是什么?

在Windows中,攻击者可以通过将恶意软件可执行文件重命名为 Windows 合法二进制文件名称(如 services.exe、svchosts.exe、lsass.exe 等)进行伪装。

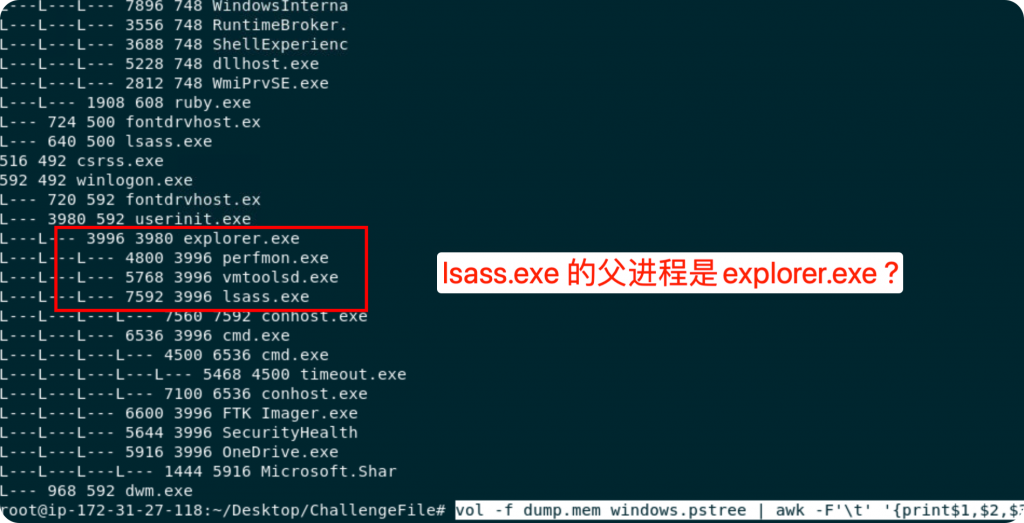

所以验证进程是否有合法的父进程非常重要,例如 svchost.exe 应该始终是 services.exe 的父进程,而 lsass.exe 的父进程是 wininit.exe。

vol -f dump.mem windows.pstree

显示的内容太多了属实看着不方便,并且我只关心进程的父进程信息,可以用awk来过滤一下。

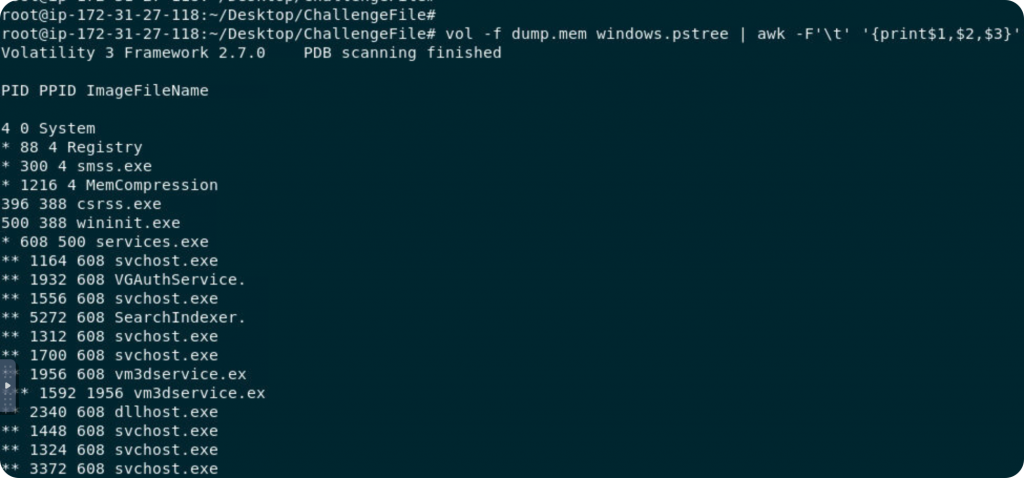

这样看起来好了很多,但不如Linux系统命令的pstree直观。用sed替换一下。

vol -f dump.mem windows.pstree | awk -F'\t' '{print$1,$2,$3}' | sed 's/*/L---/g'

现在看着就好很多了。pstree显示运行的lsass.exe有两个,其中一个lsass.exe的父进程为wininit.exe是正常的,但是第二个lsass.exe为explorer.exe则非常可疑。

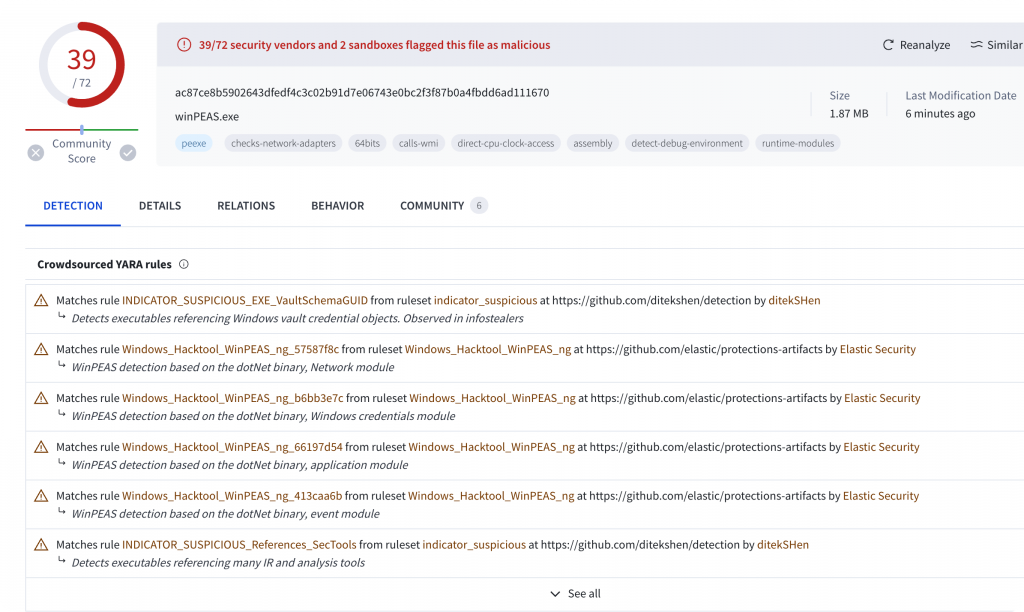

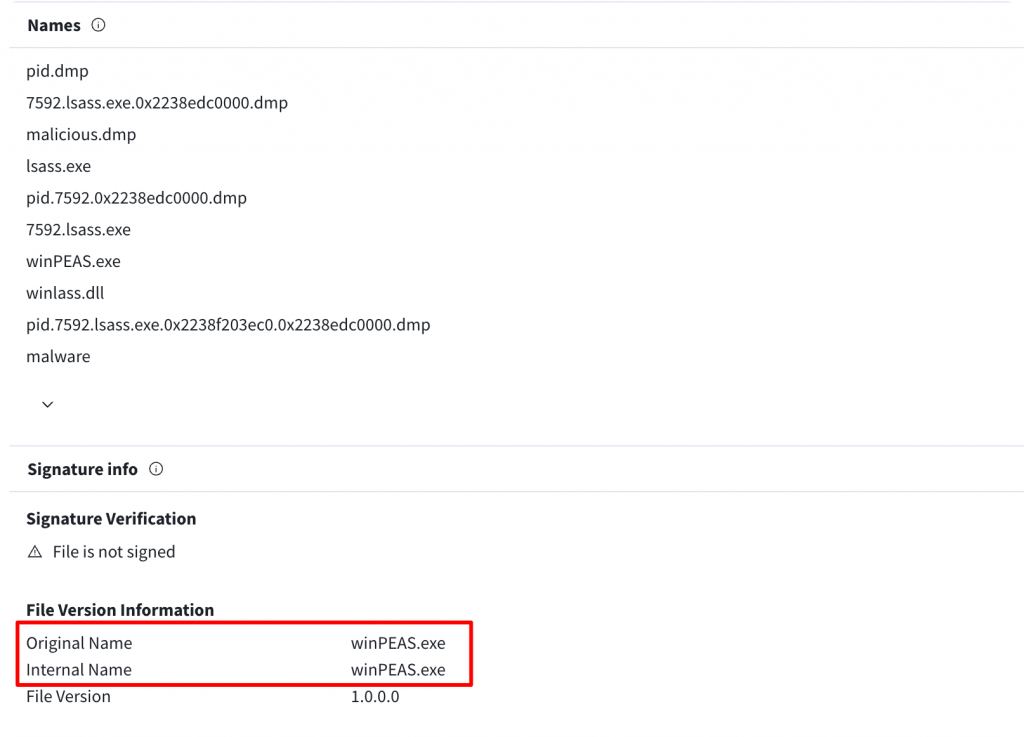

攻击者在系统上运行的恶意工具?

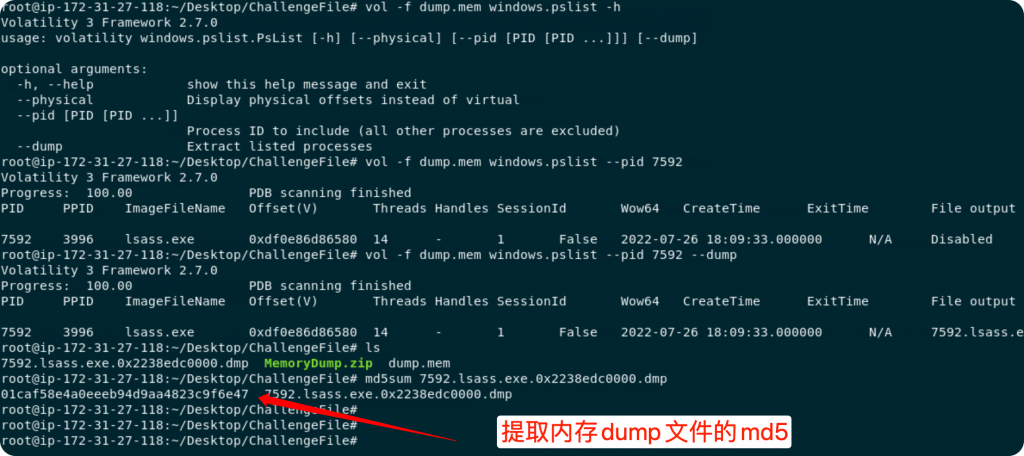

已经知道pid为7592的lsass.exe为可疑进程,将其从内存中dump下来。

vol -f dump.mem windows.pslist --pid 7592 --dump md5sum 7592.lsass.exe.0x2238edc0000.dmp

提取MD5在VT上检索。

哪个用户帐户被盗用?

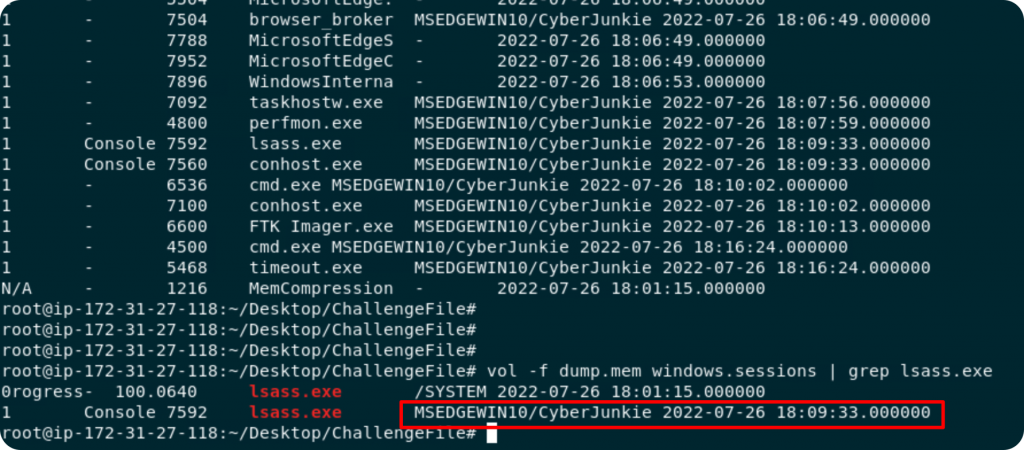

要查看用户名和域,可以使用 windows.session 插件,它将显示用户名和属于他们的进程。

vol -f dump.mem windows.sessions

很明显恶意的lsass.exe是以MSEDGEWIN10/CyberJunkie用户运行的。

被泄露的用户密码是什么?

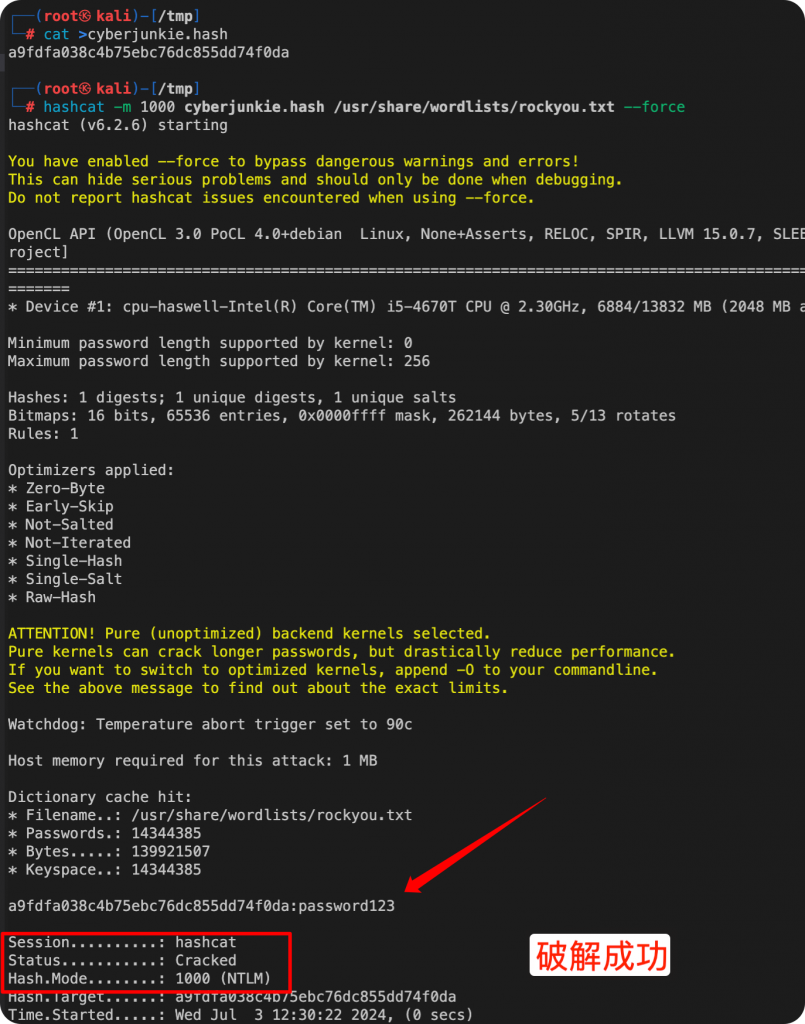

Volatility 有一个 hashdump 的插件,其工作原理类似于 mimikatz。我们可以使用它来转储哈希,然后用hashcat破解它。

将CyberJunkie用户的ntlm哈希复制出来,用kali的hashcat进行破解。

hashcat -m 1000 cyberjunkie.hash /usr/share/wordlists/rockyou.txt --force

得到CyberJunkie用户的密码为password123。

当然不一定要用hashcat,也可以用在线ntlm查询网站破解。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论