LetsDefend-Discord取证

我们的 SIEM 发出警报,AV 阻止恶意软件在员工的机器上运行。为了进一步调查,事件响应团队迅速获取了该机器的图像。为了查明该恶意软件是如何进入机器的,他们的任务是找到攻击的入口点并追踪攻击者。

题目链接

https://app.letsdefend.io/challenge/discord-forensics

攻击者的名字是什么?

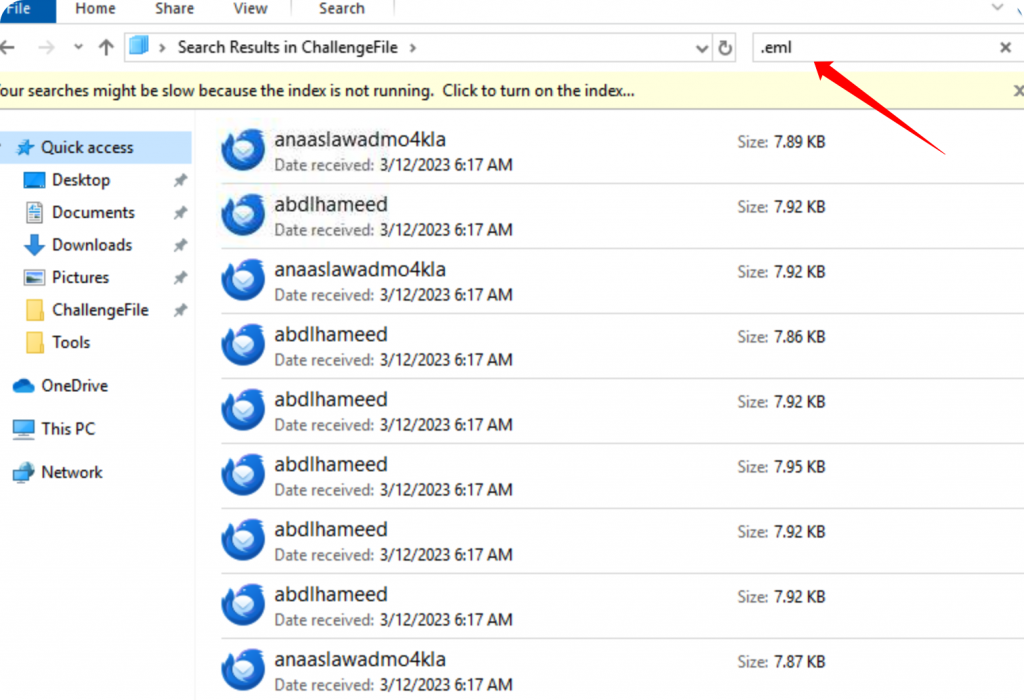

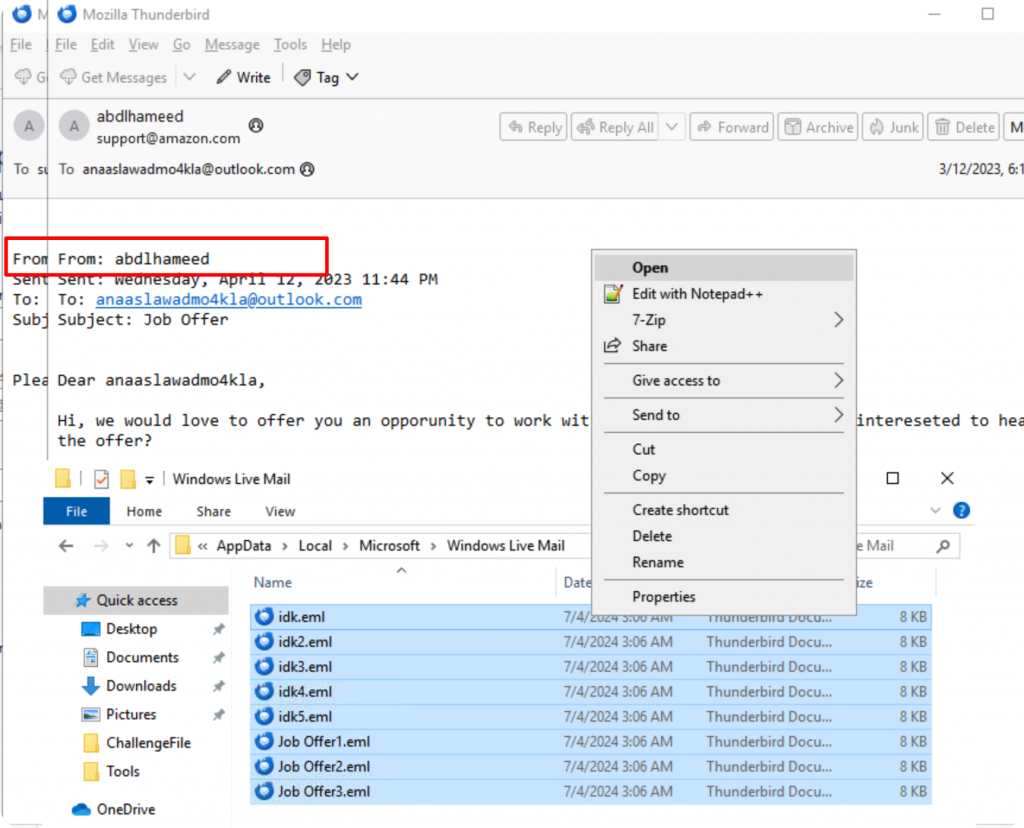

提示查看收到的工作邀请邮件。直接搜索.eml后缀的文件定位email文件。

查看所有的eml。

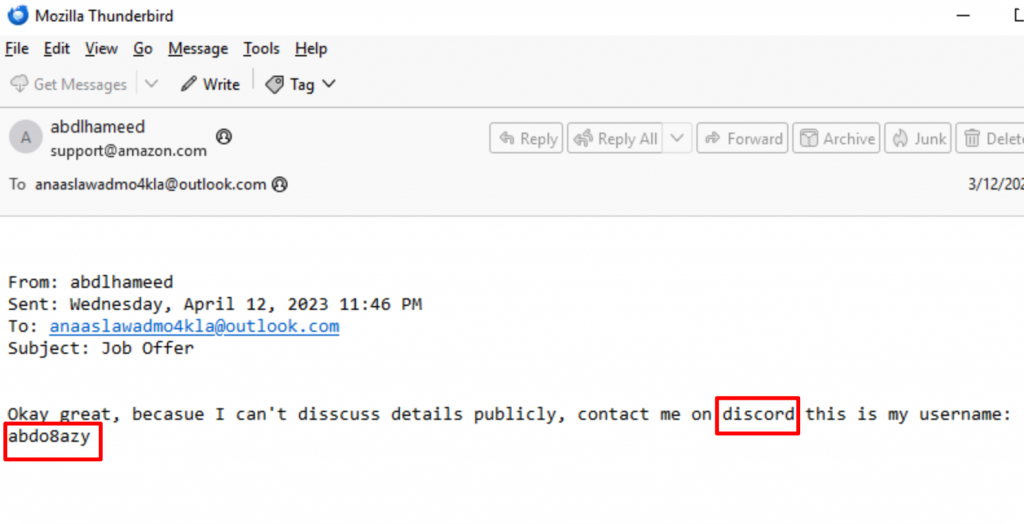

通讯程序和用户名是什么?

攻击者何时通过该应用程序向受害者发送第一条消息?

已经从邮件中确认了使用discord通讯,这里开始涉及到discord的取证。

discord的客户端是基于Electron开发的。

Electron是一个使用 JavaScript、HTML 和 CSS 构建桌面应用程序的框架。 嵌入 Chromium 和 Node.js 到 二进制的 Electron 允许您保持一个 JavaScript 代码代码库并创建 在Windows上运行的跨平台应用 macOS和Linux——不需要本地开发 经验。

可以理解为discord是一个嵌入Chromium 浏览器的网页程序。所以本质上对discord的取证就是对浏览器的取证。

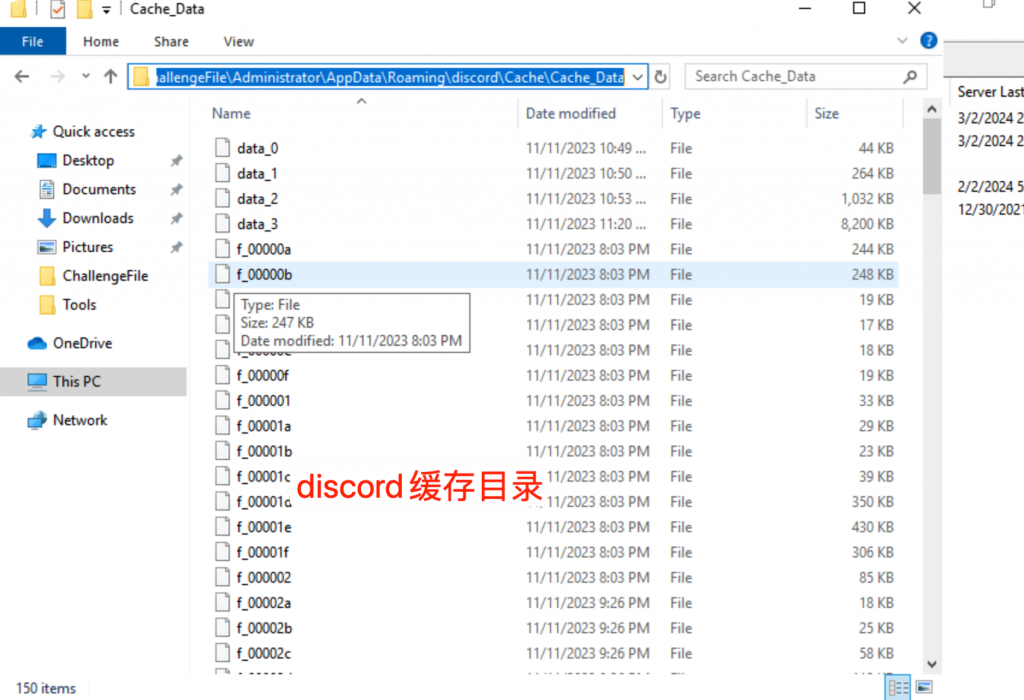

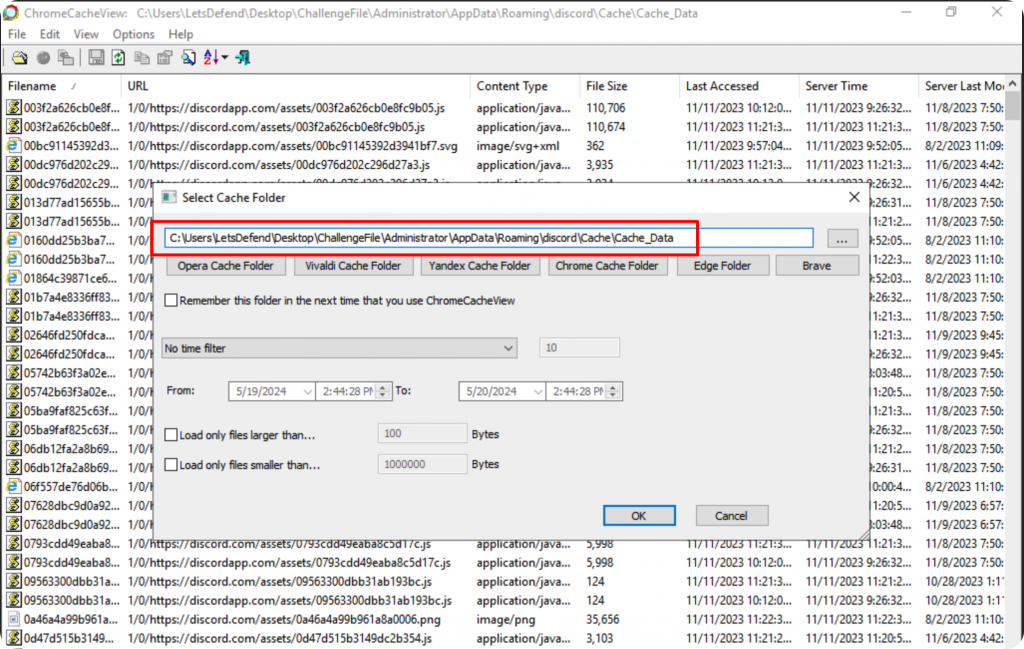

使用ChromeCacheView.exe打开discord的缓存目录。

C:\Users\LetsDefend\Desktop\ChallengeFile\Administrator\AppData\Roaming\discord\Cache\Cache_Data

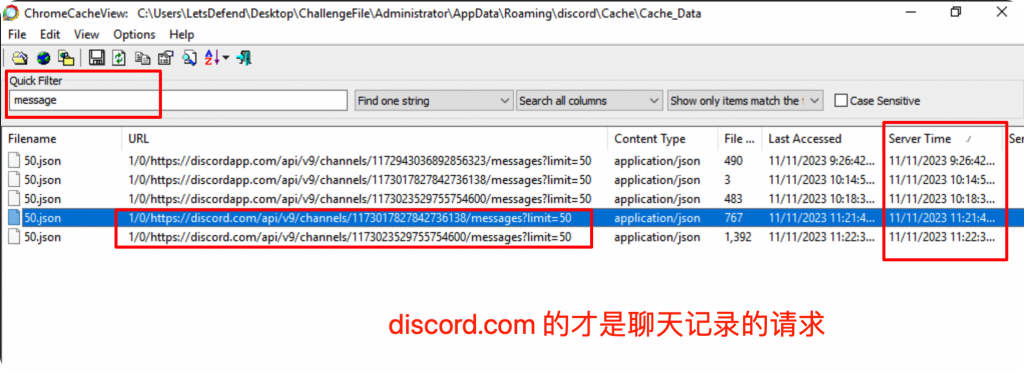

文件太多,根据关键词匹配message相关的请求。

打开大小为767的50.json。

定位最早聊天记录的时间为:2023-11-11T22:15:11 。

攻击者发送的服务器邀请URL是什么?

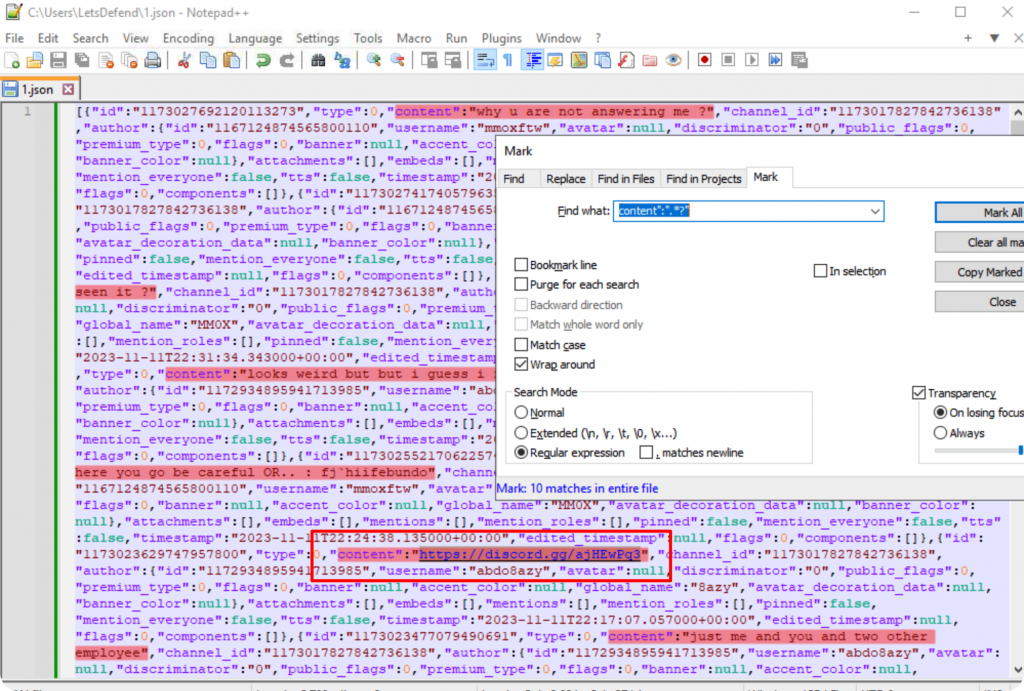

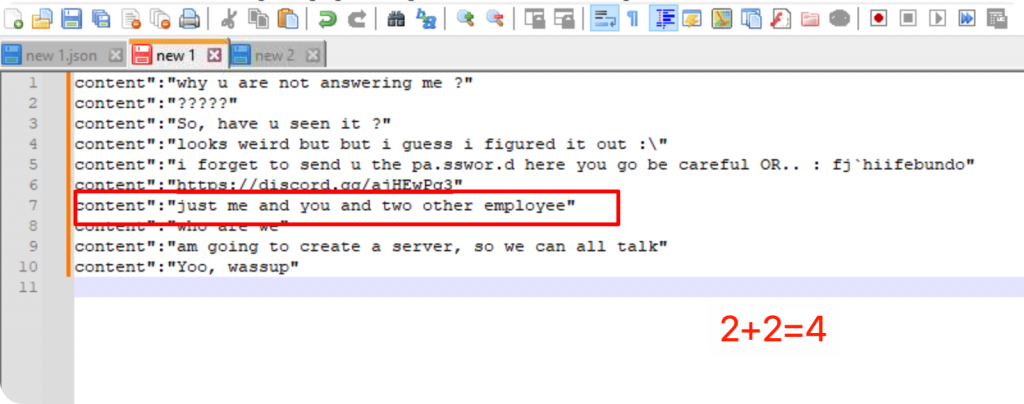

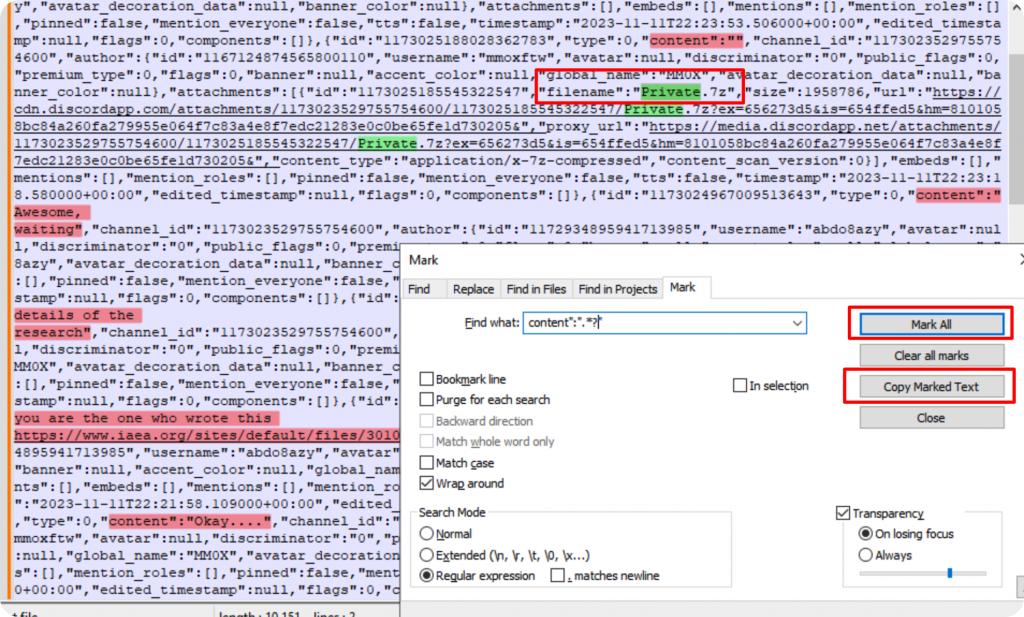

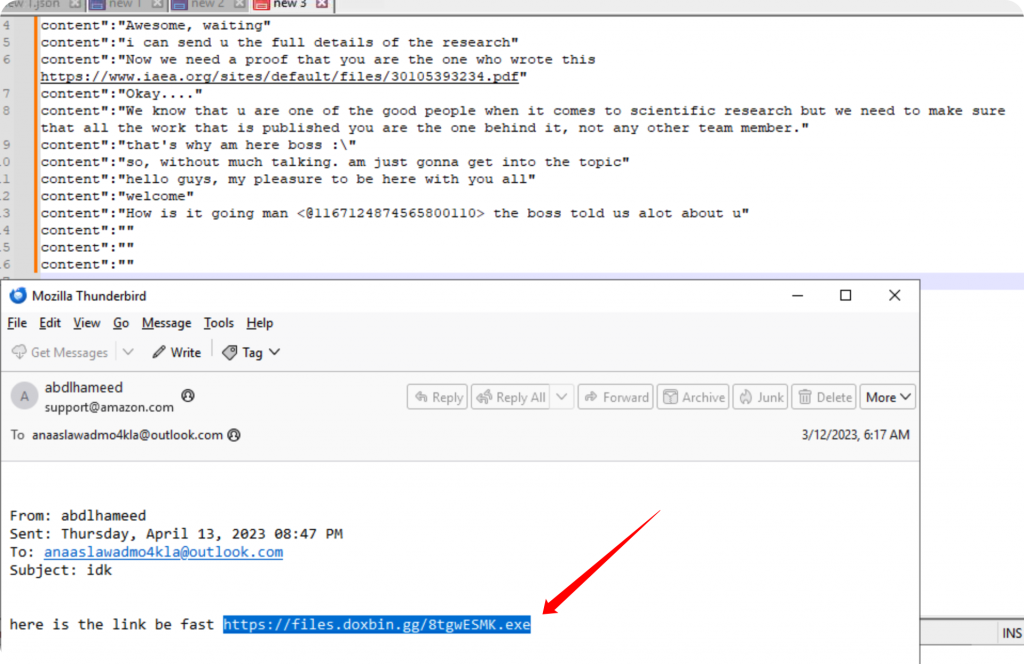

用系统的记事本查看非常麻烦,tools中提供了notepad++支持正则匹配高亮,提取聊天数据。

content":".*?"

Discord 服务器上有多少人?

这里有个小技巧可以点击 Copy Marked Text 按钮后新建一个文件粘贴出来,看起来更清晰。

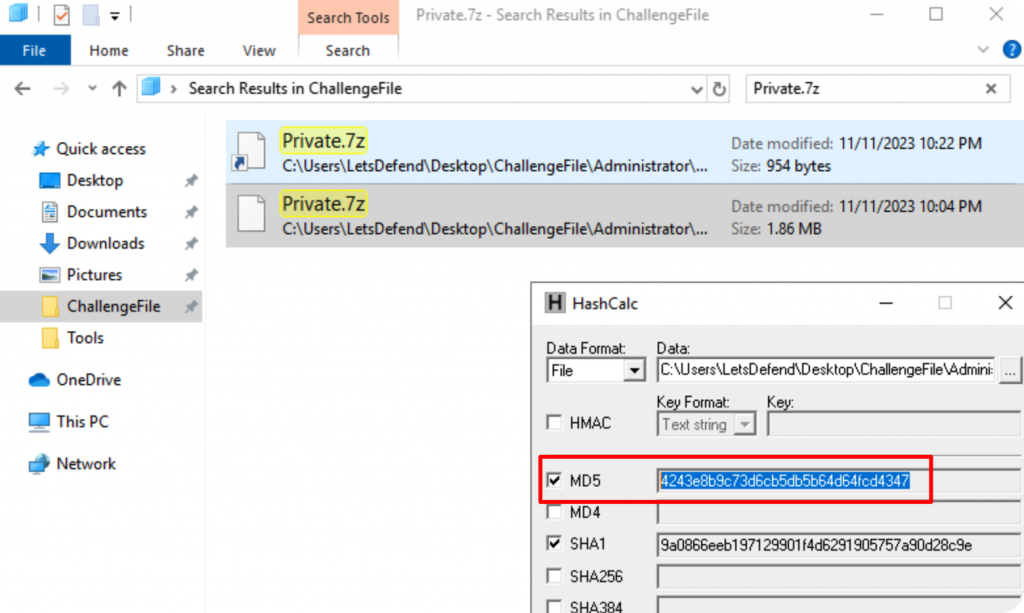

受害者发送给攻击者的附件文件的 MD5 哈希值是多少?

分析另一个大小为1392的聊天记录。

显示发送了一个名为Private.7z的文件,可以搜索该文件名。

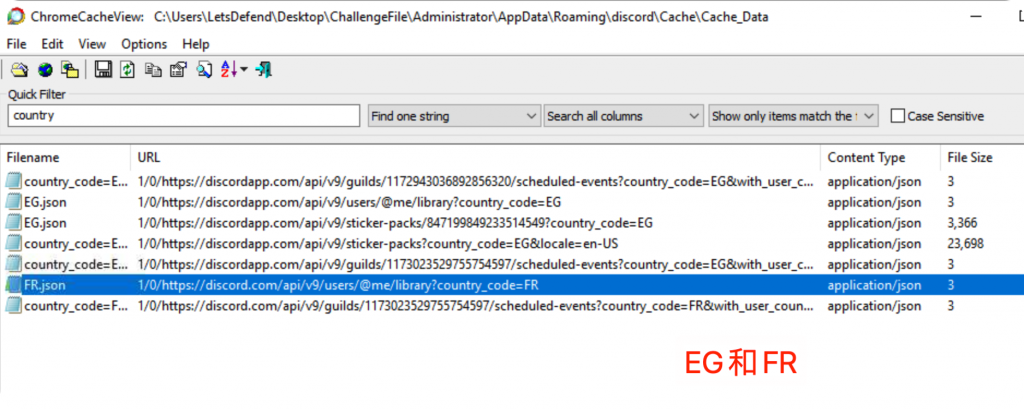

受害者来自哪个国家?

提示说不是埃及,那就是FR了。FR全称为France。

攻击者发送给受害者的附件的 URL 是什么?

根据提取的聊天内容再次分析之前的eml邮件内容可以找到发送的附件URL。

总结

分析整个聊天记录可知,受害者被一封承诺提供工作机会的钓鱼邮件引诱到Discord 。然后,受害者被说服在Discord服务器上向攻击者泄露敏感的研究数据。随后,攻击者试图威胁受害者,强迫受害者下载并执行恶意软件负载,以换取不向boss披露受害者的错误。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论