v2board v.1.6.1 机场面板管理接口越权漏洞分析

前几天爆发的v2board机场面板漏洞,泄露了大量机场用户的数据。简单看了下,原理挺简单的,就是authorization使用redis缓存后没有对普通用户和管理员做鉴权。以普通用户登录成功后可以直接请求管理员的接口。

阅读更多

前几天爆发的v2board机场面板漏洞,泄露了大量机场用户的数据。简单看了下,原理挺简单的,就是authorization使用redis缓存后没有对普通用户和管理员做鉴权。以普通用户登录成功后可以直接请求管理员的接口。

阅读更多Apache Skywalking 是专门为微服务架构和云原生架构系统而设计并且支持分布式链路追踪的APM系统。Skywalking历史上存在两次sql注入漏洞,CVE-2020-9483、CVE-2020-13921。在Apache Skywalking 8.3.0版本及以前的GraphQL接口中,存在一处H2 Database SQL注入漏洞。

Skywalking默认配置下使用的数据库为h2,且使用sa权限启动。

阅读更多showdoc是一个非常适合IT团队的在线API文档、技术文档工具,它可以提高团队成员之间的沟通效率,使用此系统的用户众多,目前github star 10k+。showdoc使用php+sqlite,其历史版本存在多个sql注入漏洞和文件上传漏洞。

阅读更多Grafana是一套提供可视化监控界面的开源监控工具。该工具主要用于监控和分析Graphite、InfluxDB和Prometheus等。

CVE-2021-39226 Grafana 存在授权问题漏洞,该漏洞源于在受影响的版本中,未经身份验证和身份验证的用户都可以通过访问快照路径,造成敏感信息泄露。

CVE-2021-43798 这个漏洞出现在插件模块中,这个模块支持用户访问插件目录下的文件,但因为没有对文件名进行限制,攻击者可以利用../的方式穿越目录,读取到服务器上的任意文件。

在受影响的 Confluence Server 和 Data Center 版本中,存在一个 OGNL 注入漏洞,该漏洞允许未经身份验证的攻击者在 Confluence Server 或 Data Center 实例上执行任意代码。

阅读更多前两天看了K8实验室发的一篇文章。

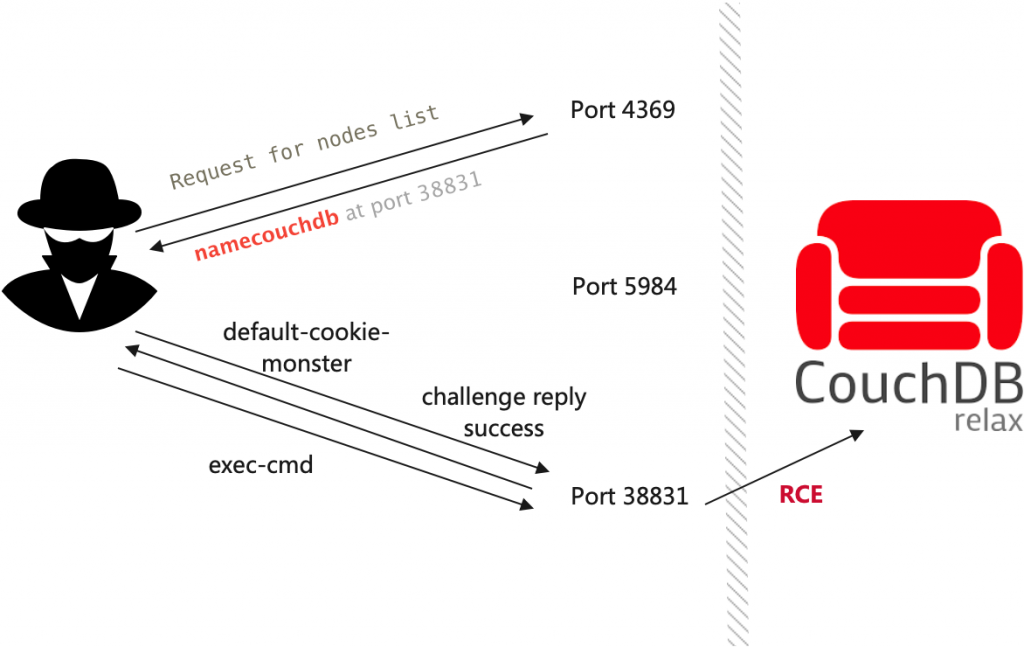

[EXP]CVE-2022-24706 Exploit公开 影响全网128万台Apache CouchDB数据库

该标题过于夸张了,Apache CouchDB的安装量确实有这么多,但是公网上(根据shodan统计)实际受影响的仅有1400台。

CVE-2022-30525中,Zyxel防火墙版本的CGI程序中,由于对某些传入的特殊数据处理存在错误,攻击者在未经身份验证的情况下通过构造恶意数据进行系统命令注入攻击,修改特定文件,最终执行任意代码。

阅读更多