内网横移中的RDP威胁狩猎

在大量真实入侵事件中,远程桌面协议(RDP)几乎已经成为攻击者进行横向移动的“标配工具”。这个最初由微软设计、用于远程系统管理和运维的协议,在现实环境中却频繁被滥用,成为内网扩散和权限放大的关键通道。

从应急响应的角度来看,RDP 的危险之处并不在于它本身有多“恶意”,而在于它太正常了。正因为企业日常运维和远程办公高度依赖 RDP,攻击者的行为很容易隐藏在合法流量和正常操作之中。

阅读更多在大量真实入侵事件中,远程桌面协议(RDP)几乎已经成为攻击者进行横向移动的“标配工具”。这个最初由微软设计、用于远程系统管理和运维的协议,在现实环境中却频繁被滥用,成为内网扩散和权限放大的关键通道。

从应急响应的角度来看,RDP 的危险之处并不在于它本身有多“恶意”,而在于它太正常了。正因为企业日常运维和远程办公高度依赖 RDP,攻击者的行为很容易隐藏在合法流量和正常操作之中。

阅读更多过去疫情的几年里,远程办公逐渐成为常态。企业员工需要从家中、出差途中访问公司系统,AnyDesk、TeamViewer、Todesk、向日葵等这类商业远程管理工具被大量部署。这种环境变化本身没有问题,但也客观上为攻击者提供了极好的掩护条件——只要行为看起来像“正常远程访问”,就很容易躲过粗粒度的监控。

阅读更多在日常的终端安全事件响应中,钓鱼攻击几乎是所有入侵故事的开端。所谓钓鱼攻击,本质上是一种社会工程手段。攻击者并不急于利用系统漏洞,而是通过邮件等方式诱导用户点击恶意链接,或在本地主机上执行带有恶意行为的文件,从而窃取账号信息、投递木马,甚至直接获得初始控制权限。

在实际处置事件时,我们经常发现,真正被“攻破”的并不是系统本身,而是人的判断力。

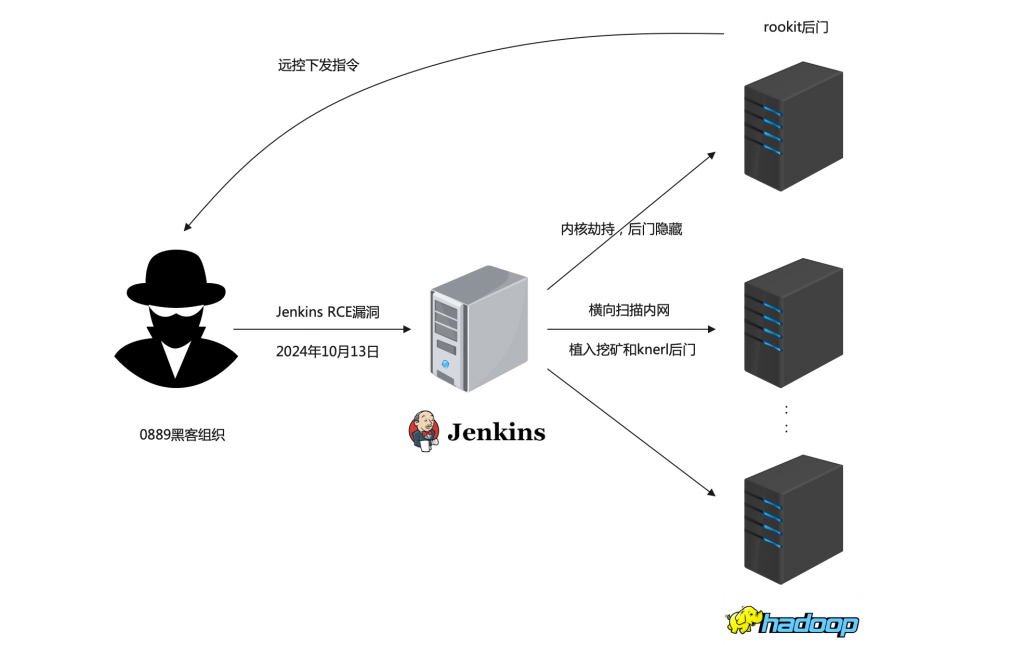

阅读更多近期发现某国内的黑客团伙用0889.org作为恶意样本地址和通信域名,后面简称0889组织。最近一次排查某云上挖矿的case,发现该组织通过jenkins RCE漏洞突破边界,内网横向后拿到主机权限后,批量下发挖矿和rootkit后门。

挖矿就没什么好说的,本文重点分析该组织的rootkit后门隐藏手法以及应急排查思路。

阅读更多macOS 目前使用的文件系统称为 Apple File System(APFS)。APFS 在 2017 年随 macOS High Sierra 引入,并取代了之前的 HFS+(Mac OS X 使用的旧文件系统)。Apple 转向 APFS 的主要原因是增强加密能力,从而提升安全性,同时在多个领域也做了改进,包括:

阅读更多在云上应急响应和安全运营场景中,AWS S3 几乎是绕不开的核心基础设施之一。

Amazon S3(Simple Storage Service)是 AWS 提供的对象存储服务,主打高可用、高可靠、可无限扩展。从企业日志、业务数据,到备份、镜像、取证文件,很多关键数据最终都会落在 S3 上。

也正因为它“什么都能存”,一旦配置不当,S3 也是云上数据泄露、勒索攻击、取证对抗中最常被利用的点之一。

阅读更多在实际的应急响应过程中,很多分析工作都会优先聚焦在主机进程、网络流量或恶意样本本身,但浏览器往往是攻击链中最容易被忽视、却信息量极大的一个环节。

浏览器取证(Browser Forensics)通过还原用户的浏览行为,分析人员可以在多种安全事件中找到关键证据,例如内部人员违规、钓鱼攻击、恶意网站访问、数据外泄等场景。

在部分真实案例中,攻击的“起点”并不是一个可疑的可执行文件,而是一次看似正常的网页访问。

阅读更多