商业远程访问工具的威胁狩猎

过去疫情的几年里,远程办公逐渐成为常态。企业员工需要从家中、出差途中访问公司系统,AnyDesk、TeamViewer、Todesk、向日葵等这类商业远程管理工具被大量部署。这种环境变化本身没有问题,但也客观上为攻击者提供了极好的掩护条件——只要行为看起来像“正常远程访问”,就很容易躲过粗粒度的监控。

AnyDesk

在真实的应急响应中,AnyDesk 这类远程桌面工具,往往比后门木马更难处理。原因很简单:它是合法软件,而且在很多企业环境中本来就被允许使用。

从攻击者的视角来看,AnyDesk 几乎是理想的远程控制工具——部署简单、通信加密、GUI 直观,而且很少会被传统安全设备直接拦截。一旦攻击者已经拿到系统的命令行权限,安装 AnyDesk 往往只是顺手的下一步。

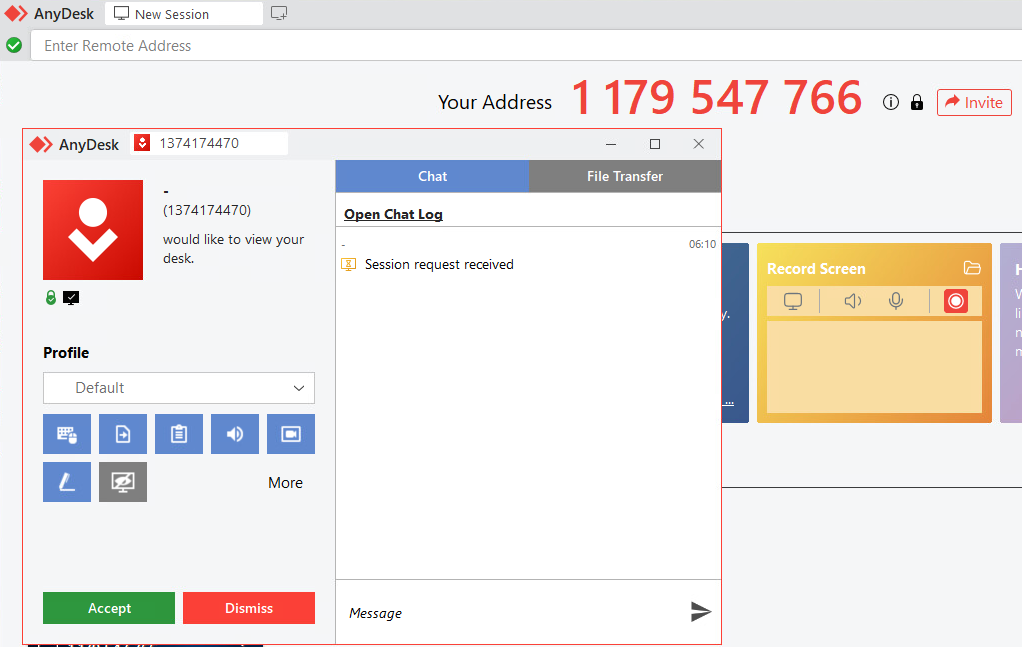

AnyDesk 的两种使用方式

在应急响应中,首先要搞清楚的一点是:AnyDesk 是如何被使用的。攻击者通常有两种选择:

- 安装模式

AnyDesk 被正式安装在系统中,用于长期驻留和持久访问。这种方式更适合需要反复回连的攻击场景。 - 便携模式(Standalone)

直接运行二进制文件,不进行完整安装,适合一次性操作或短期活动。

这两种方式,对应的日志位置是不同的,这一步如果判断错了,会影响到后面的分析。

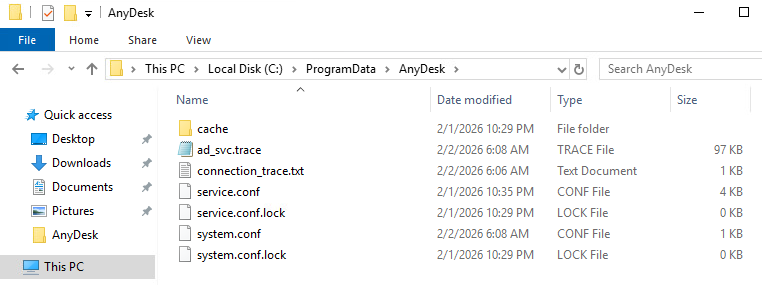

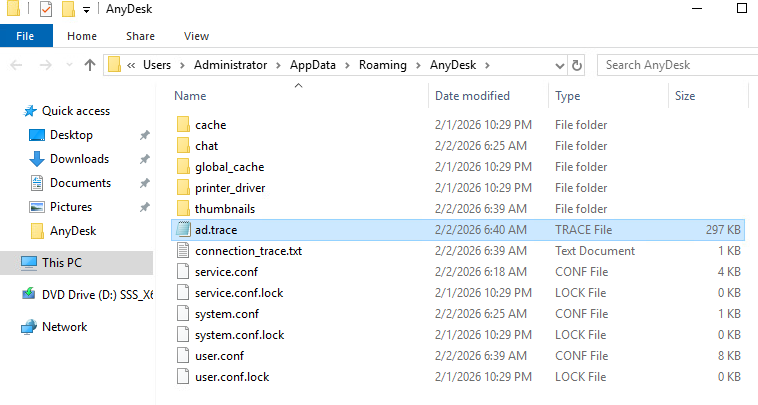

AnyDesk日志位置

在 Windows 系统中,AnyDesk 的日志位置通常取决于它的运行方式:

- 安装模式:

C:\ProgramData\AnyDesk - 便携模式:

C:\Users\<Username>\AppData\Roaming\AnyDesk

在应急响应中,很多时候攻击者会选择便携模式,以降低留下明显安装痕迹的风险。所以这个路径是调查时必须重点关注的对象。

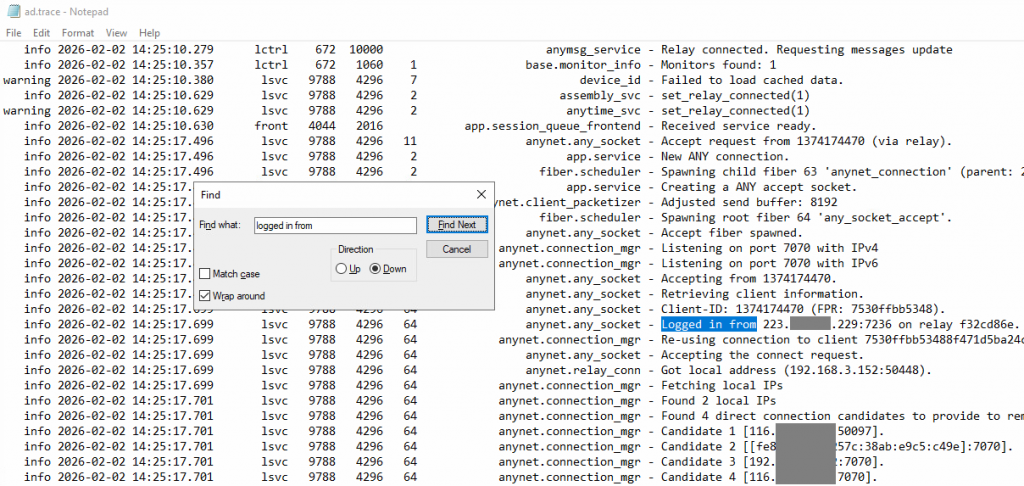

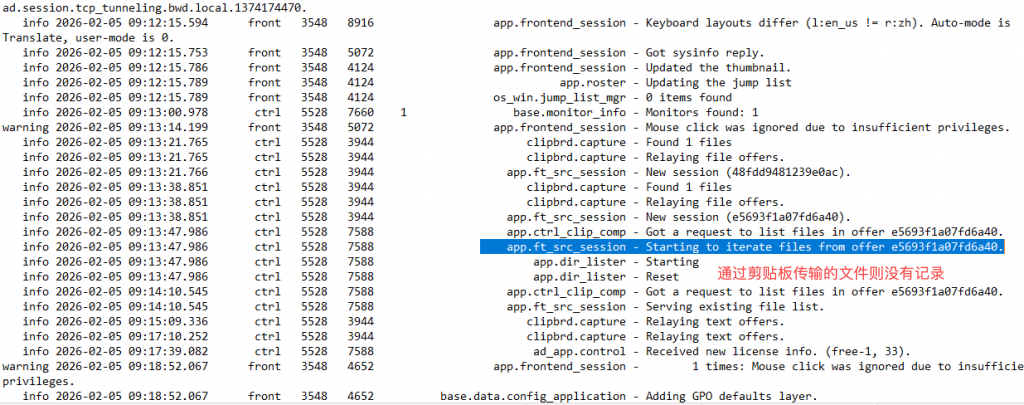

ad.trace:AnyDesk 的连接记录

在 AnyDesk 的多个日志文件中,ad.trace 是最有价值的一份。

它记录的并不是简单的“成功或失败”,而是连接和操作层面的细节行为。在分析时,可以重点关注以下几类关键信息:

- 远程连接来源

日志中包含Logged in from相关字段,明确记录了连接发起方的 IP 地址。 - 时间信息

每一条日志都包含 UTC 时间戳,可以直接用于构建攻击时间线。 - 文件传输行为

app.prepare_task表示文件传输即将发生,app.local_file_transfer则反映传输是否成功 - 剪贴板使用痕迹

与Clipboard相关的日志,往往意味着攻击者正在复制敏感信息。这类行为在数据窃取场景中非常常见。

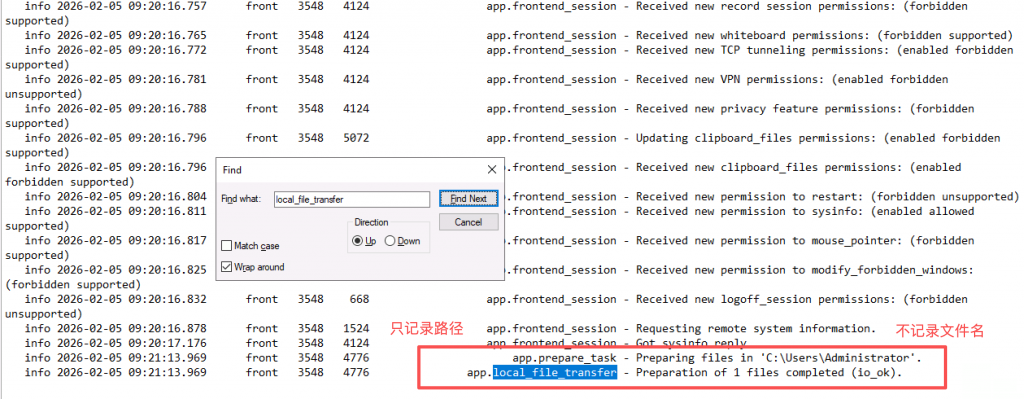

虽然 AnyDesk 不会记录具体的文件名,但它会记录操作路径,这为后续取证提供了明确方向。

文件名缺失,并不等于无法追踪

很多人在看到 AnyDesk 日志不记录文件名时,会下意识觉得“证据断了”。但在应急响应中,日志之间是可以互相补全的。当已经掌握了:文件操作发生的大致时间、涉及的目录路径。

就可以进一步结合其他 Windows 取证数据,例如:MFT、USN Journal、最近访问文件记录。通过时间关联的方式,往往可以反推出被传输的具体文件内容。

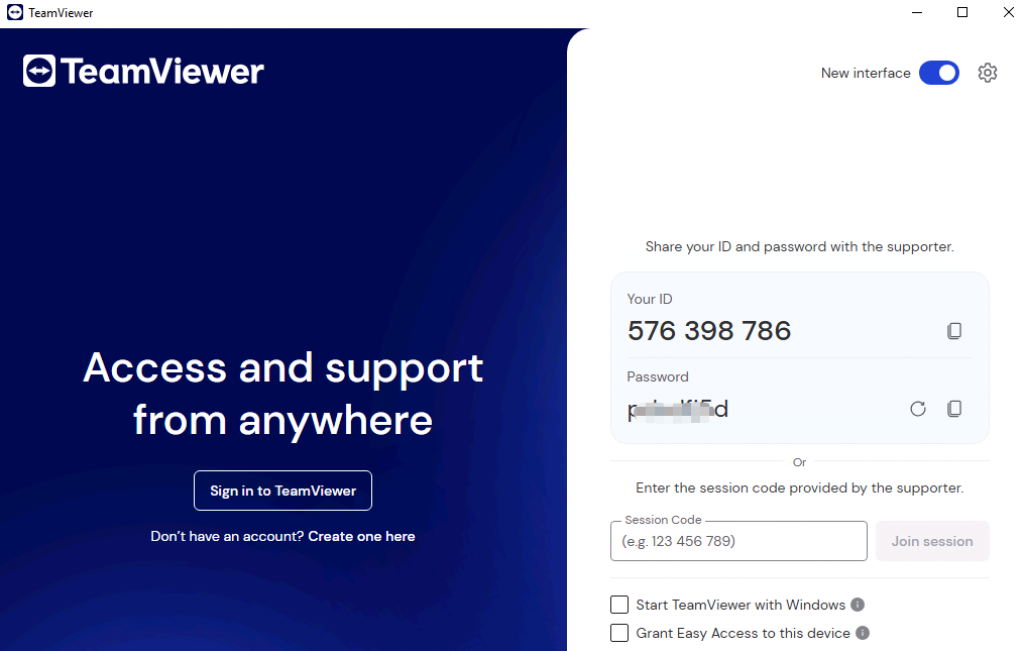

TeamViewer

如果说 AnyDesk 更偏向“轻量、隐蔽”,那 TeamViewer 在应急响应里往往呈现出另一种特点:日志更详细,但攻击行为也更容易被还原。TeamViewer 和 AnyDesk 在功能层面非常相似,都是成熟的远程控制工具。但从取证角度看,TeamViewer 更像是一个“话比较多”的应用,它会在多个位置留下相对完整的操作痕迹。

每一个 TeamViewer 客户端,都会分配一个唯一的会话 ID。攻击者只要掌握这个 ID,再配合密码或已建立的会话,就可以随时发起远程控制。这类 ID 本身未必直接构成 IOC,但它往往能帮助判断:

- 远程访问是否为人工操作

- 是否存在反复建立、断开的会话行为

- 攻击者是否长期驻留在系统中

和 AnyDesk 一样,TeamViewer 也支持图形化的文件传输功能。攻击者可以像本地拖拽文件一样,把目标系统中的文件下载到自己的机器上,或者反向上传工具。在数据外泄场景中,这一步往往发生得非常“自然”,很容易被误认为是正常远程协助行为。

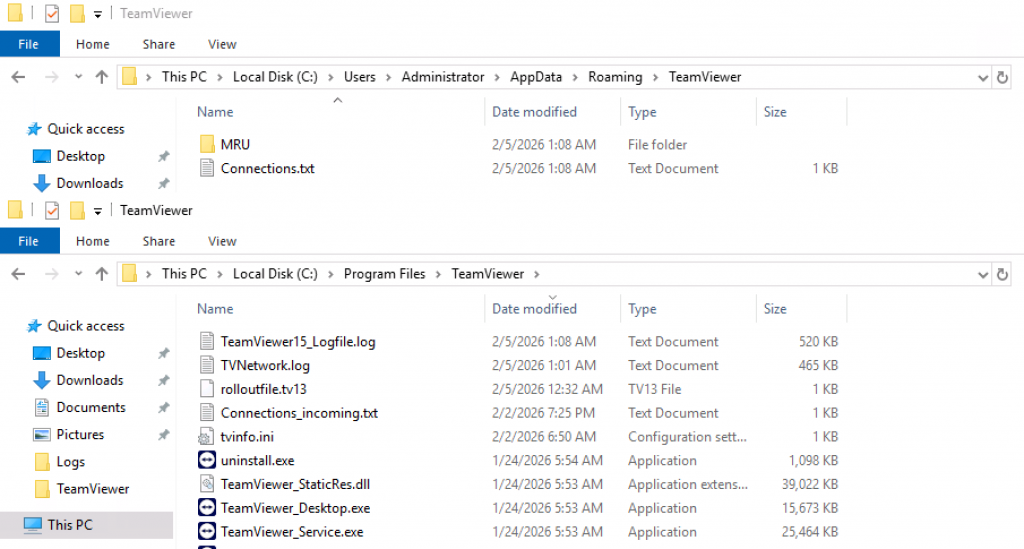

TeamViewer的日志位置

在 Windows 系统中,TeamViewer 相关日志主要分布在以下位置:

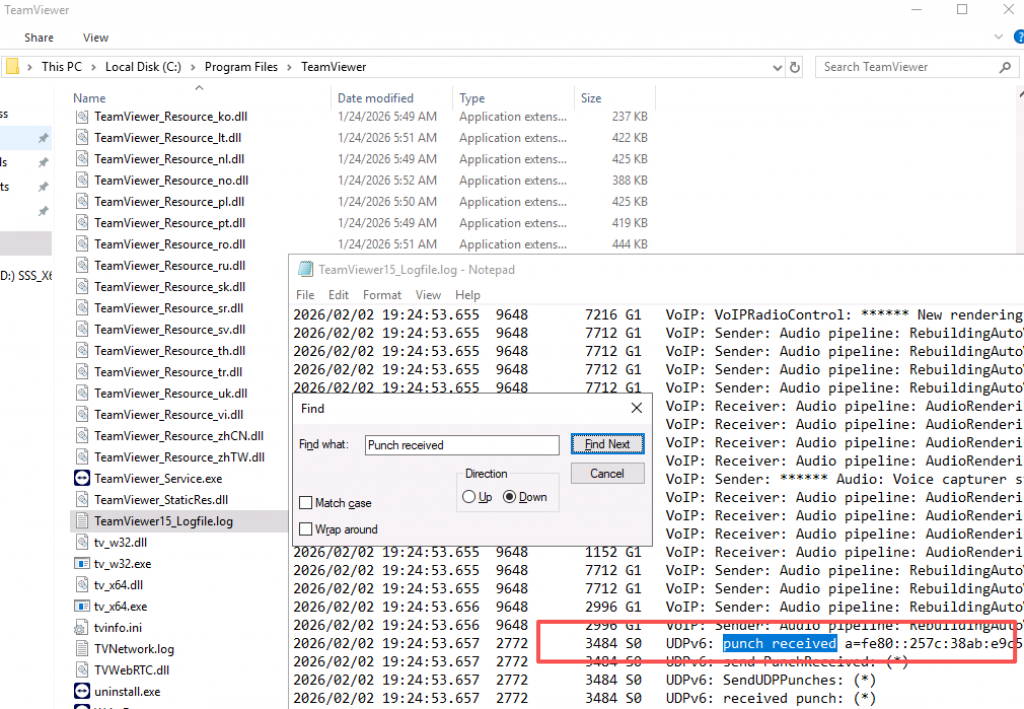

C:\Program Files\TeamViewer\TeamViewer15_Logfile.logC:\Users\<Username>\AppData\Roaming\TeamViewer\Connections.txtC:\Program Files\TeamViewer\Connections_Incoming.txt

这三类日志,分别记录了行为细节、会话信息和连接方向,在分析时需要结合使用。TeamViewer15_Logfile.log 这份日志通常包含大量详细信息,也是最值得优先查看的文件。

Server与Client日志证据点

在应急响应中,可以重点关注以下几类关键字段:

- Punch received

这类记录通常包含远程连接方的 IP 地址,是定位攻击来源的重要线索。 - Upload from / Download from

这两类记录会明确显示文件传输的完整路径。与 AnyDesk 不同的是,TeamViewer 往往直接记录文件名,这在数据外泄调查中非常关键。

需要特别注意的是,这份日志记录的时间通常是系统本地时间,在跨日志对齐时,务必要考虑时区问题。

还原会话生命周期

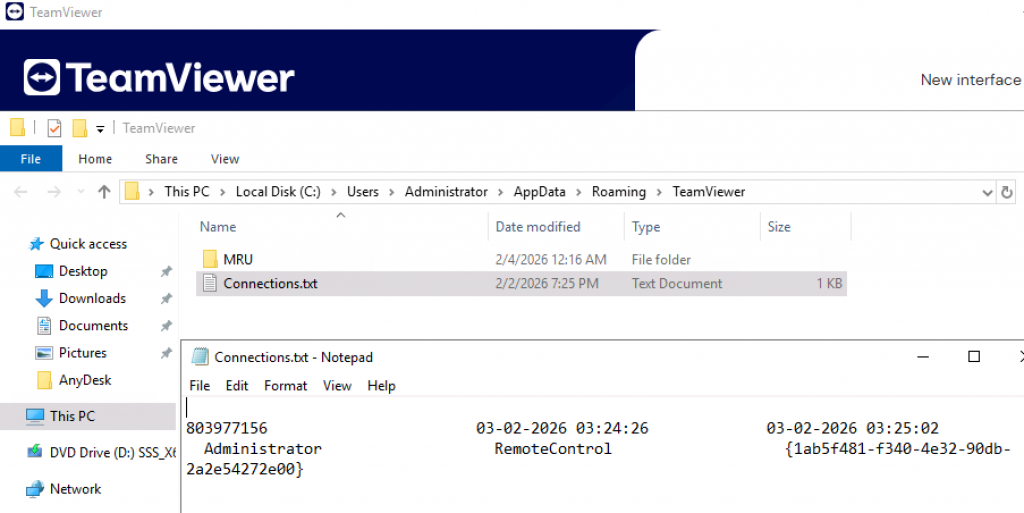

相比 Logfile 的“操作细节”,Connections.txt 更关注的是会话层面的信息。它记录了:

- 会话建立时间

- 会话结束时间

- 会话持续时长

- 使用的 TeamViewer 账号信息

这些时间戳通常是 UTC 时间,非常适合用于构建统一的攻击时间线。这份日志经常被用来验证一个问题:攻击者到底在系统里停留了多久。

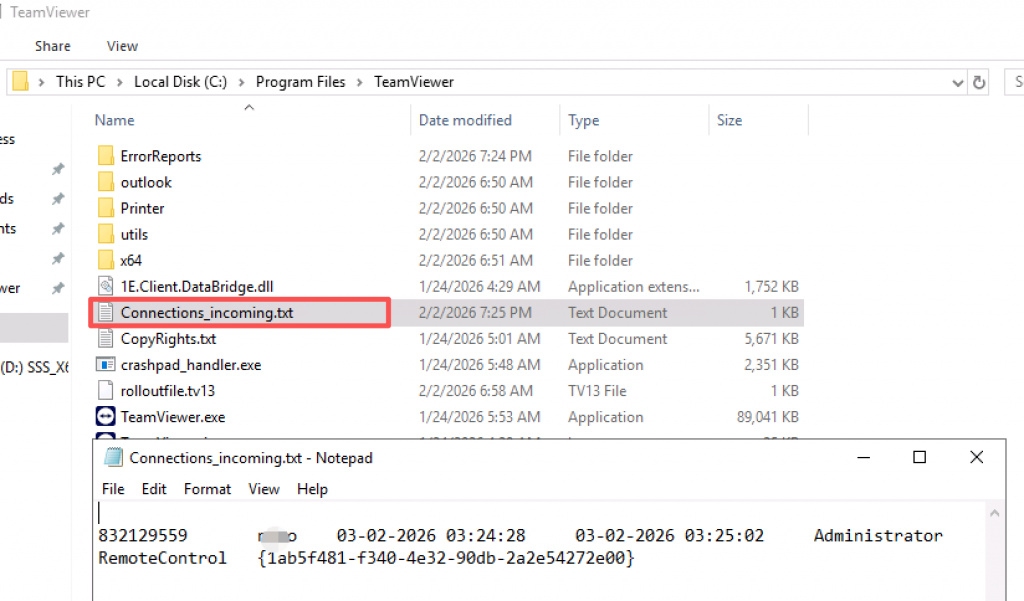

很多人会对 Connections.txt 和 Connections_Incoming.txt 感到困惑。实际上,这两者的差异更多体现在会话是从哪一端发起的:

- 如果会话由攻击者发起并连接到受害主机,受害主机侧通常会记录在

Connections.txt - 如果会话在本机创建,再被远端加入,则可能记录在

Connections_Incoming.txt

在实际分析中,关键不是文件名,而是是否能完整还原一次远程会话的开始与结束。

ToDesk

ToDesk 作为近年来在国内被广泛使用的远程桌面工具,在正常运维场景下帮助团队快速解决问题,但在被滥用时也可能成为安全事件的核心线索。

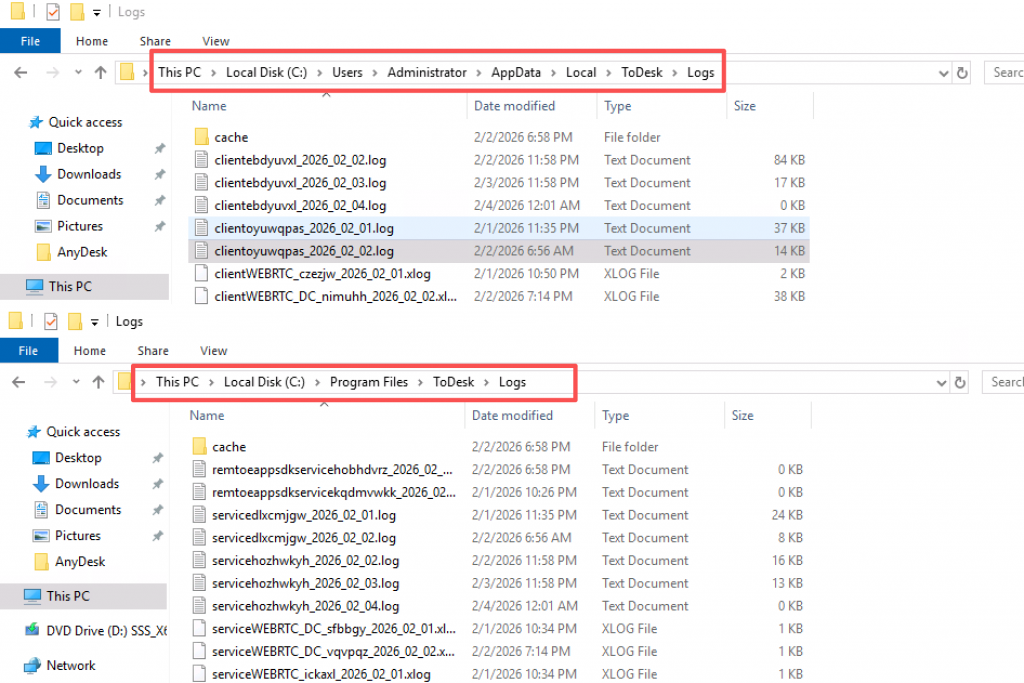

ToDesk日志文件位置

ToDesk 的日志主要分为本地日志与(企业版)云端审计日志两类,排查时首先要确认版本、日志位置的对应关系:

Windows 系统的本地日志路径,ToDesk 默认在安装目录和用户 AppData 中留存日志:

C:\Program Files\ToDesk\LogsC:\Users\<Username>\AppData\Local\ToDesk\Logs

在这两个目录下往往可以看到按日期命名的日志文件,它们是分析 ToDesk 会话行为最基础的数据来源。

其中,日志文件通常以 service 或 client 前缀命名,用于区分被控端与控制端的日志内容。

- service 日志通常意味着本机被远控连接

- client 日志则指本机发起远控其他设备

此外,如果是 ToDesk 企业版,可以通过管理控制台的“操作日志”或“连接记录”模块直接筛选历史远控事件,这类云端日志不仅稳定,而且通常记录了 连接来源、开始/结束时间、操作类型 等关键信息,便于快速定位异常行为。

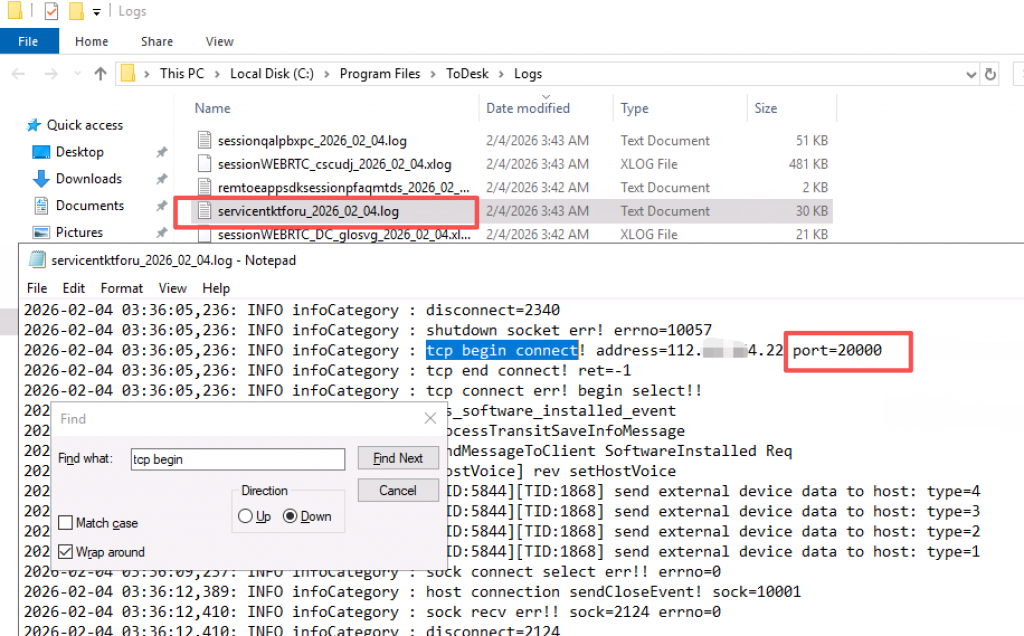

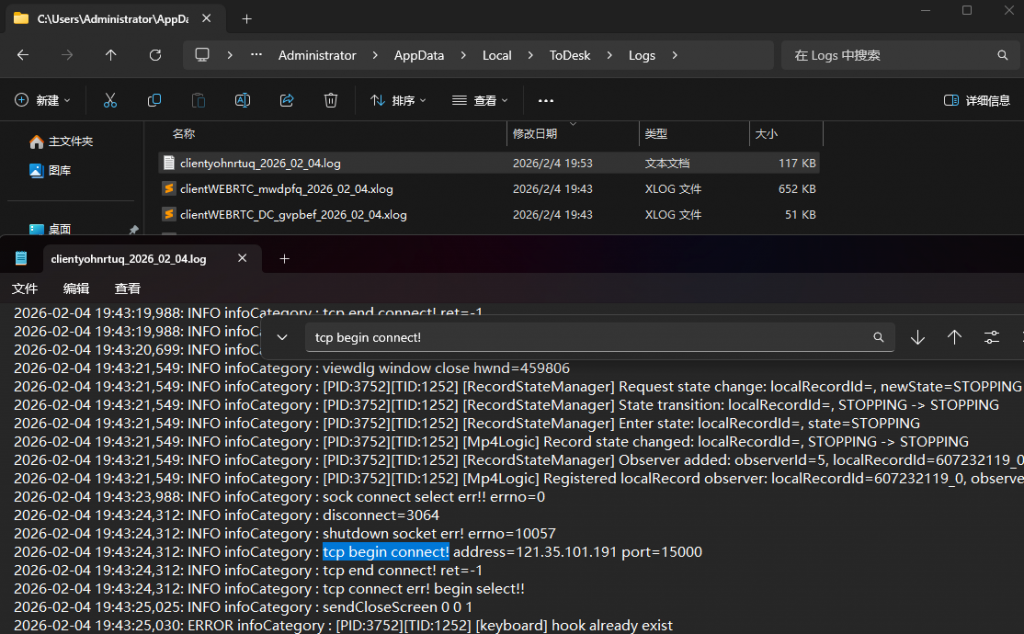

Server与Client日志证据点

ToDesk 日志文件内部一般按时间顺序记录事件,每条日志会包含 时间戳、事件类型 和可能的 远端地址/会话标识。排查时以下信息尤其关键:

本机被其他主机远控记录在Service开头的日志中,在日志中匹配关键词“tcp begin connect ”,可看到远程连接记录和对端的ip地址。其中Port为443的IP是官方服务器用于协助建立连接的地址,排查中可忽略。端口为20000的连接记录才是对方真实的ip地址。

本机远控别人主机的记录在Client开头的日志中,同样也是搜索关键词“tcp begin connect”,非443端口的ip就是对方真实的ip地址。

向日葵

在国内企业环境中,向日葵远程控制也是是出现频率最高的远控工具之一。它部署简单、使用门槛低,在运维、远程办公场景中非常常见,但同样也深受攻击者青睐。从攻击者视角来看,向日葵具备几个非常“友好”的特性:

- 合法软件,默认不会被安全产品拦截

- 支持无人值守访问,适合长期控制

- 国内环境普及率高,极易“混在正常运维里”

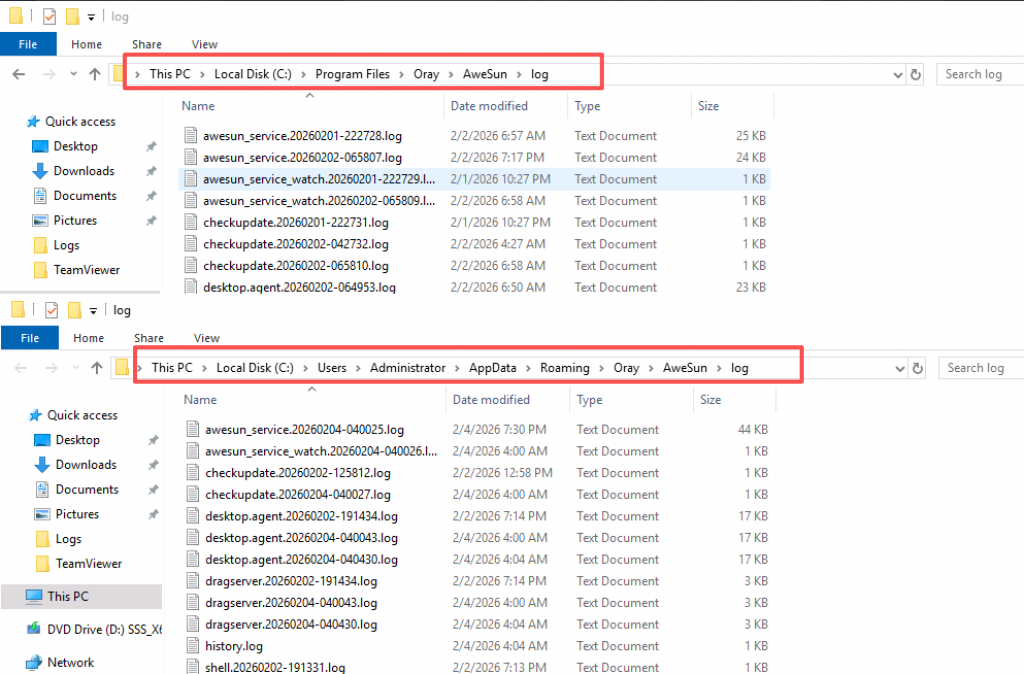

向日葵日志位置

在 Windows 系统中,新版向日葵的日志主要集中在以下目录:

C:\Program Files\Oray\AweSun\logC:\Users\<Username>\AppData\Roaming\Oray\AweSun\log

不同版本的向日葵日志文件名略有差异,但通常会以日期或模块进行区分。

Server和Client日志证据点

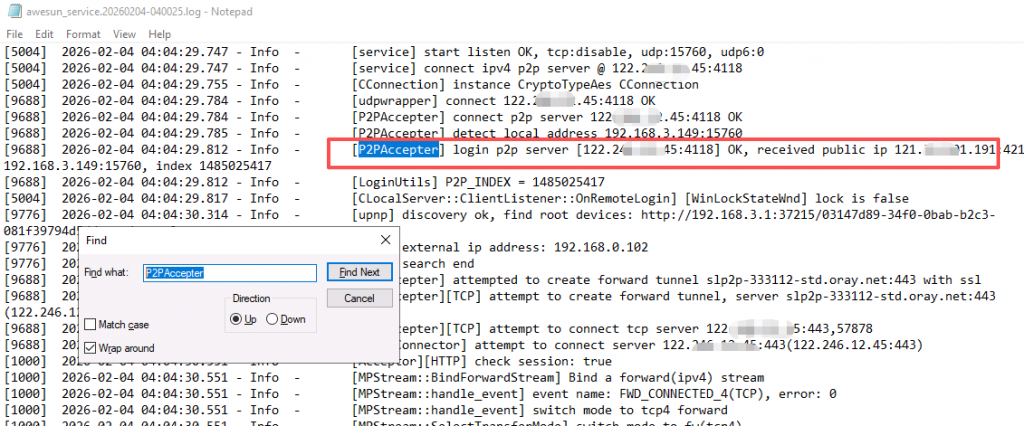

通过搜索P2PAccepter关键字快速定位日志文件中p2p打洞成功后对方的真实ip。

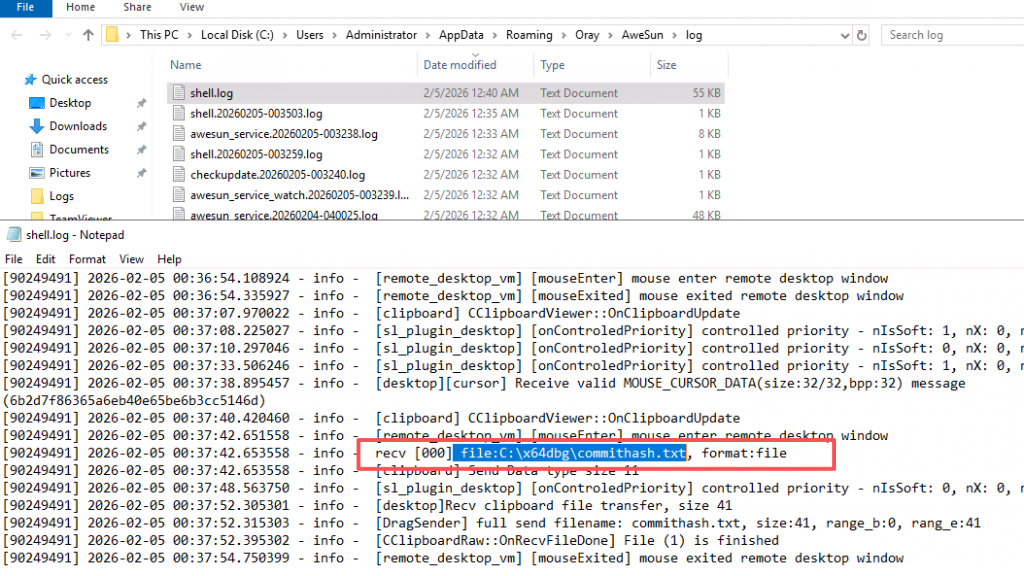

控制端往被控端拷贝文件的记录在shell.log中,会记录发送文件的路径。

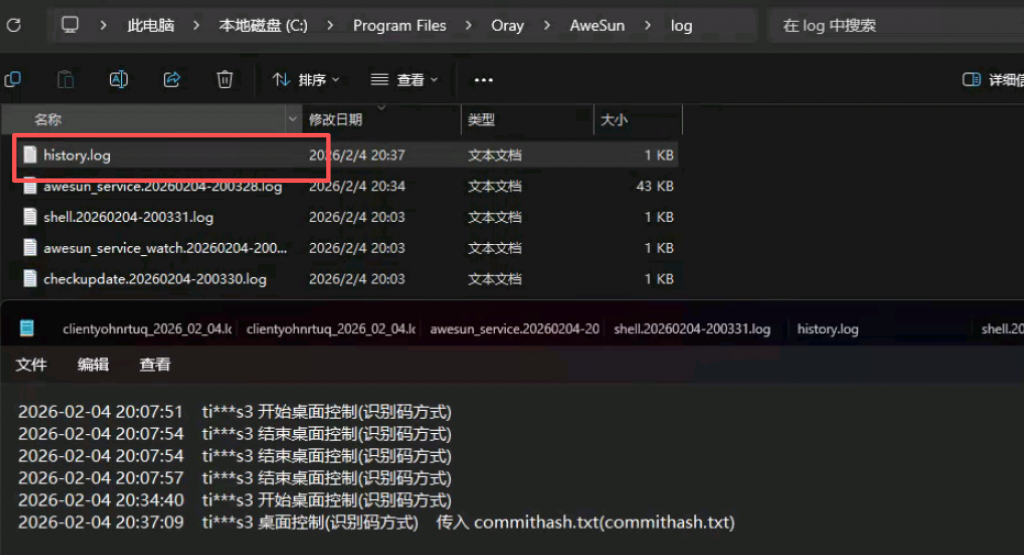

被控制端的文件接收记录则是在history.log中。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论