浏览器应急取证排查思路

在实际的应急响应过程中,很多分析工作都会优先聚焦在主机进程、网络流量或恶意样本本身,但浏览器往往是攻击链中最容易被忽视、却信息量极大的一个环节。

浏览器取证(Browser Forensics)通过还原用户的浏览行为,分析人员可以在多种安全事件中找到关键证据,例如内部人员违规、钓鱼攻击、恶意网站访问、数据外泄等场景。

在部分真实案例中,攻击的“起点”并不是一个可疑的可执行文件,而是一次看似正常的网页访问。

浏览器应急取证的价值

从应急响应的角度来看,浏览器几乎是所有客户端PC攻击路径中不可避免的一环:

- 钓鱼邮件最终往往引导用户点击链接

- 带有恶意木马的盗版软件下载站点需要通过浏览器访问

- 数据外传、网盘上传、临时文件共享也常通过 Web 完成

通过分析浏览器产生的各类痕迹,可以解决几个关键问题:

- 用户什么时候访问过哪些网站

- 是否点击过可疑链接或下载过异常内容

- 是否访问过攻击者控制的基础设施

- 是否存在明显的策略违规或数据外泄行为

这些信息对还原攻击时间线、判断事件性质至关重要。

浏览器能提供哪些证据

在浏览器取证中,最核心的分析对象通常包括以下几类数据:

浏览历史(History)

浏览历史记录了用户访问过的站点及访问时间,是判断用户行为轨迹的基础。对于分析“恶意链接是否被点击”“是否访问过钓鱼站点”等问题非常关键。

缓存(Cache)

浏览器缓存中可能保留网页内容、脚本、图片等数据。在某些情况下,即便原始网站已经下线,缓存仍可能残留攻击页面的部分内容,为分析提供佐证。

Cookies

Cookies 能反映用户的登录状态、会话信息以及与特定站点的交互情况。在分析账号滥用、异常登录、会话劫持等事件时非常有价值。

浏览器扩展(Extensions)

在应急响应中,浏览器插件往往是一个高风险点。一些扩展具备文件上传、内容共享、流量代理等能力,可能被用于数据外泄或规避安全策略。

浏览器应急取证流程

在一次完整的应急响应调查中,浏览器取证通常只是磁盘分析的一部分。常见流程是:

- 对涉事终端获取整盘镜像

- 在镜像中定位浏览器数据存储目录

- 从中提取浏览历史、缓存、Cookies、扩展等关键工件

- 再结合时间线与其他证据进行关联分析

常用的取证工具包括 FTK Imager、Autopsy、Axiom 等,它们可以帮助我们生成可靠的磁盘镜像,并在不破坏原始数据的前提下进行后续分析。

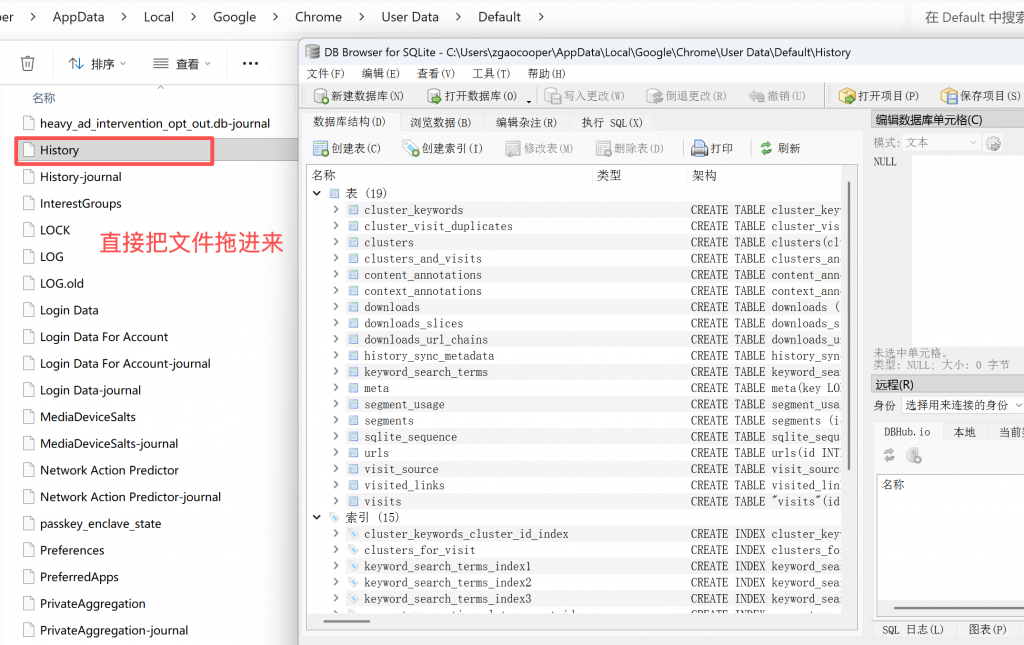

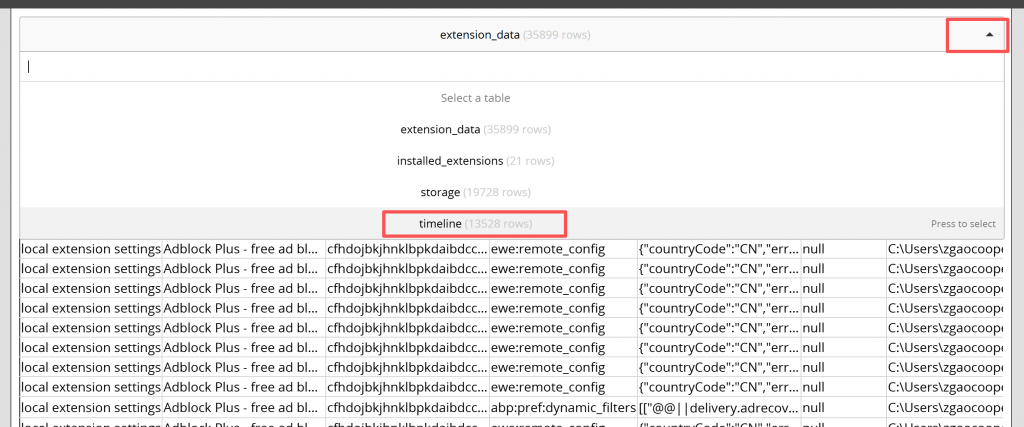

从技术实现上看,大多数现代浏览器都会将用户行为数据存储为:

- SQLite 数据库

- JSON 格式配置或日志文件

这些数据中记录了浏览历史、访问过的 URL、缓存内容、Cookies、书签以及其他行为信息。只要定位到正确的目录,就可以通过解析数据库和结构化文件来还原用户行为。

常见浏览器的数据存储位置

在应急响应中,快速定位浏览器数据目录是一个基本功。以下是一些常见浏览器在 Windows 系统中的默认存储路径:

- Chrome

%USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default - Firefox

%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\ - Edge

%USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\ - Opera

%USERPROFILE%\AppData\Roaming\Opera Software\Opera Stable

不同浏览器目录结构略有差异,但核心思路一致:绝大多数关键文件都会集中在用户配置目录下。

手动分析Browser Artifacts

在应急响应中,自动化工具几乎是必不可少的。但真正做过取证的人都知道:总会有一些关键信息,是工具“看不出来”的。手工分析不追求速度,而是追求细节、上下文和证据完整性。

手工分析的意义不在于“不用工具”,而在于理解数据本身,而不是只相信工具给出的结论。

大多数现代浏览器都会使用 SQLite 数据库存储核心行为数据,例如:

- 访问过的 URL

- 下载记录

- 搜索关键词

- 表单自动填充信息

在应急响应中,直接查看这些数据库,往往能获得比工具更直观、更完整的信息。

使用类似 DB Browser for SQLite 这样的数据库查看工具,可以在不编写复杂 SQL 的情况下,直接查看表结构和数据内容,非常适合取证场景。

Browser Artifacts 直译过来叫作“浏览器工件”。在应急响应和取证中,我们真正关心的问题是:

这个人用浏览器做过什么?在什么时间?目的是什么?

Browser Artifacts 就是回答这些问题的关键。它们是浏览器在运行过程中自动留下的痕迹,记录了用户的搜索、访问、下载、输入以及扩展使用等行为,是还原攻击路径和用户意图的重要证据来源。

搜索记录:分析行为动机

搜索记录记录的是用户在地址栏或搜索引擎中输入过的关键词。在应急响应中,这类数据往往具有极强的指向性,例如:

- 是否主动搜索过攻击工具、破解方法

- 是否查找过可疑网站或敏感信息

- 是否在事件发生前就有明显的准备行为

相比单纯的访问记录,搜索关键词更容易反映“动机”,因此在内部调查和威胁溯源中非常有价值。

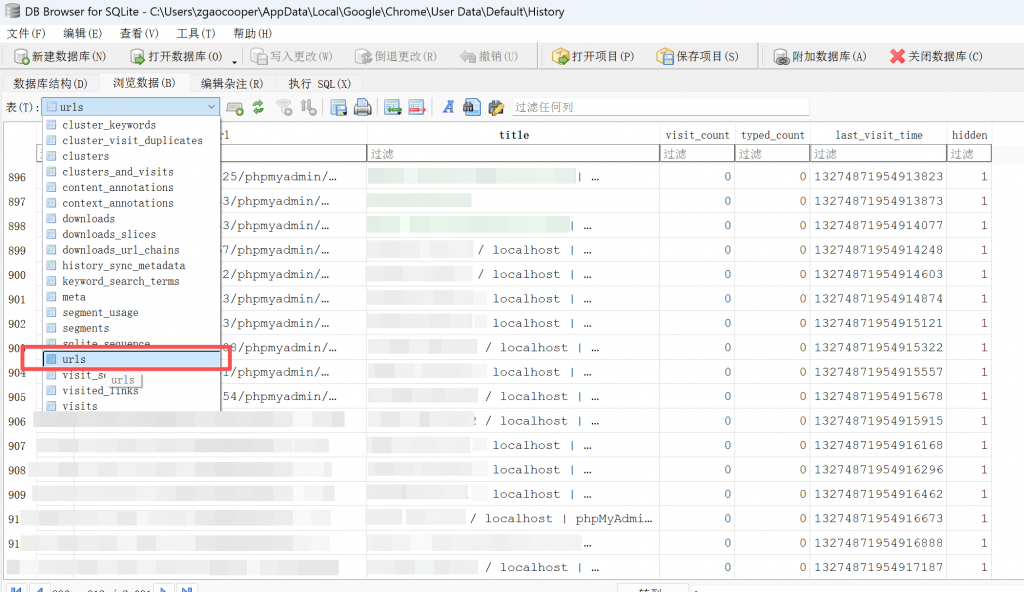

访问记录:重建攻击路径的基础时间线

访问过的网站、访问时间和访问频率,是浏览器取证中最基础、也是最重要的一类工件。

通过访问记录,应急响应排查可以:

- 确认恶意站点是否被访问

- 定位攻击的初始入口

- 关联访问时间与告警、日志事件

- 快速缩小调查范围

在多数 Web 相关事件中,如果没有完整的访问记录,调查效率会大幅下降。

下载记录:恶意样本的“落地点线索”

下载记录会保存文件名、下载来源 URL 以及相关时间信息。

- 恶意文件是否是用户主动下载的

- 文件来自哪个站点或 CDN

- 下载行为是否与感染时间吻合

即使下载的文件后来被删除,只要记录仍在,依然可以为事件定性提供重要依据。

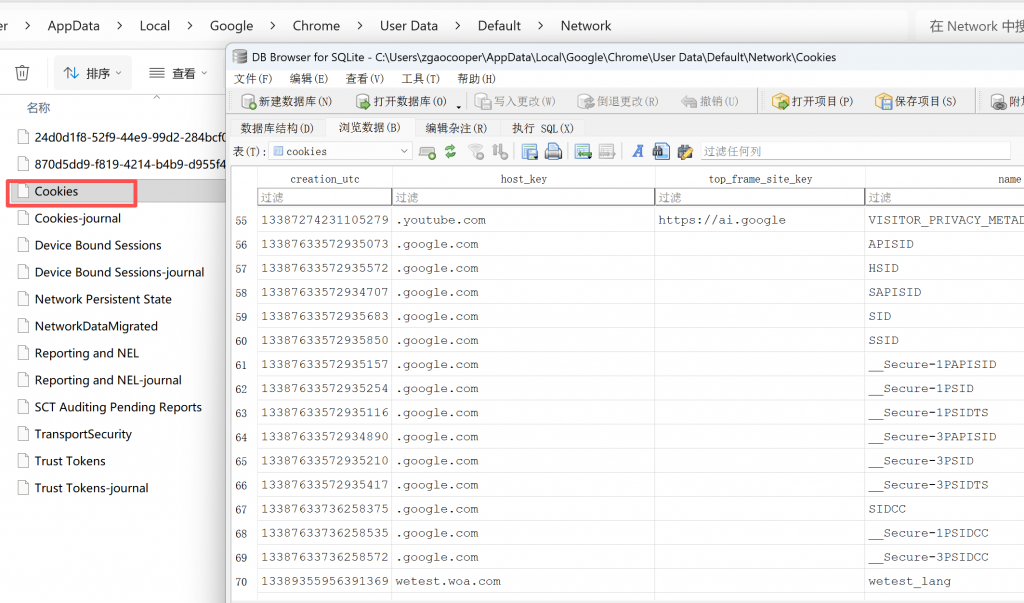

Cookies:还原会话与身份关联的证据

Cookies 记录了浏览器与网站之间的会话信息。

- 用户是否登录过某些平台

- 是否存在异常会话或跨站访问

- 某些 Web 行为是否发生在已认证状态下

在账号滥用、Web 入侵、数据外传等场景中,Cookies 是理解“当时用户处于什么状态”的重要线索。

缓存数据:当历史被清理后的补充证据

缓存中保存的是浏览器临时存储的网页内容、脚本和资源文件。

- 即使访问记录被删除,缓存中仍可能残留证据

- 可以间接判断用户常访问的网站

- 有时能恢复部分网页内容

在刻意清理痕迹的场景下,缓存往往是被忽视但非常关键的补充证据。

书签:行为倾向的映射

书签记录的是用户主动保存的网页。虽然它不像访问记录那样精确,但在内部调查中,书签可以帮助分析:

- 用户长期关注的站点类型

- 是否存在长期保存的高风险或违规站点

- 行为是否具有持续性而非偶发

在内部威胁和合规调查中,这类信息往往具有辅助判断价值。

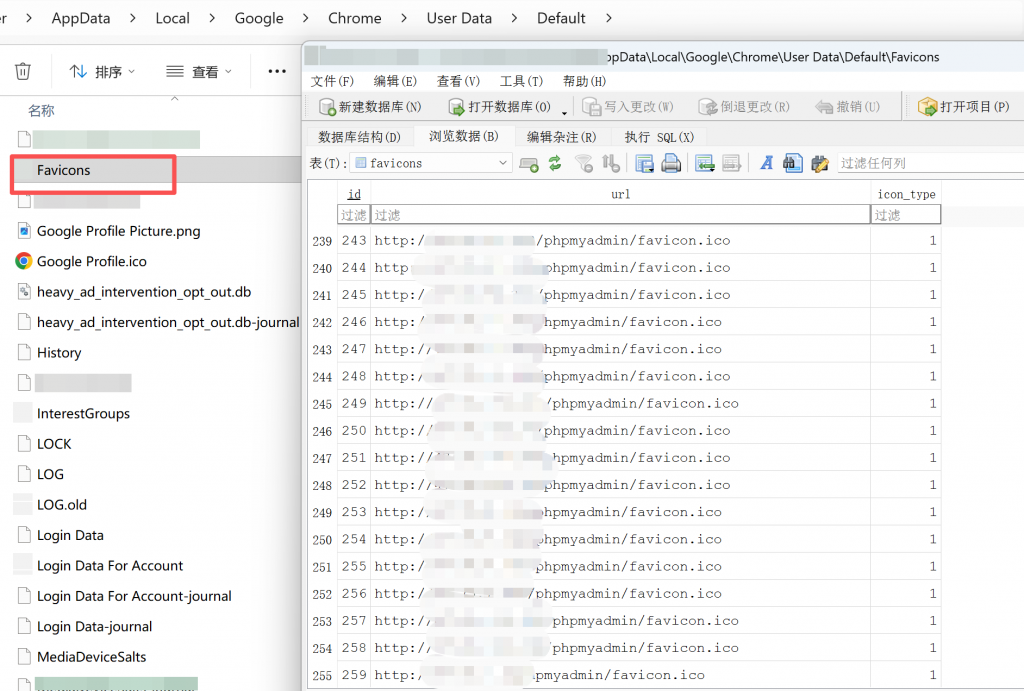

Favicons:历史被删除后的“侧面证据”

Favicons 是网站的小图标,看似不起眼,但在取证中有一个重要特性:

即使浏览历史被删除,某些站点信息仍可能残留在 favicon 数据中。

虽然这个在新版本浏览器中存在不稳定性,但在特定场景下,仍然可以作为补充线索使用,尤其是在用户刻意清理历史的情况下。

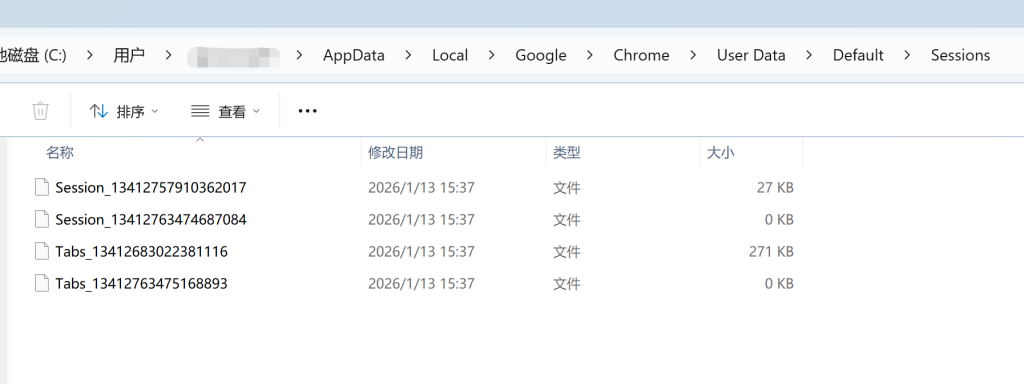

会话文件:还原“最后一次打开了什么”

会话文件记录的是浏览器上一次关闭前打开的标签页和页面状态。:

- 用户删除历史后立即关机

- 需要还原“最后一次浏览行为”

如果用户关闭浏览器后未再次打开,会话文件往往能保存最后的访问现场。

表单历史:敏感信息泄露的高风险区域

表单历史保存的是用户在网页表单中输入过的内容。

- 搜索框输入内容

- 登录信息

- 甚至敏感字段(如账号、卡号等)

这也是浏览器取证中敏感度最高的一类,在分析时需要特别注意合规与权限边界,可能包含用户的个人隐私数据。

缩略图:识别访问过的内容类型

缩略图是浏览器为页面或媒体生成的小尺寸预览。虽然信息量有限,但在某些调查中,可以辅助判断:

- 用户是否频繁访问某类内容

- 是否浏览过特定类型的网站或媒体

它通常作为佐证,而不是核心证据。

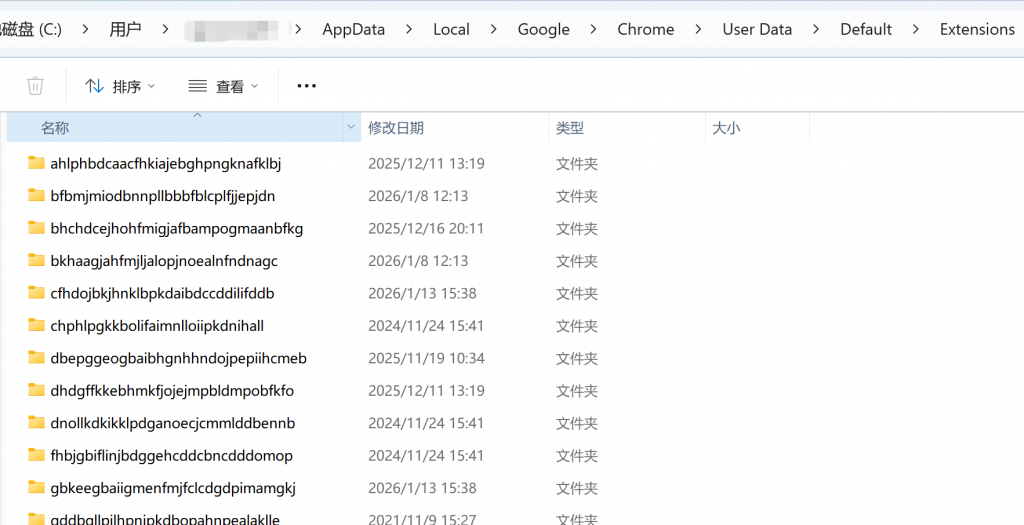

浏览器扩展:被低估的攻击与外泄通道

浏览器扩展在应急响应中经常被低估。从实战经验来看,扩展可能成为:

- 数据外传工具

- 流量代理或劫持点

- 供应链攻击的入口

无论是恶意扩展,还是被劫持的合法扩展,都值得在调查中重点关注。

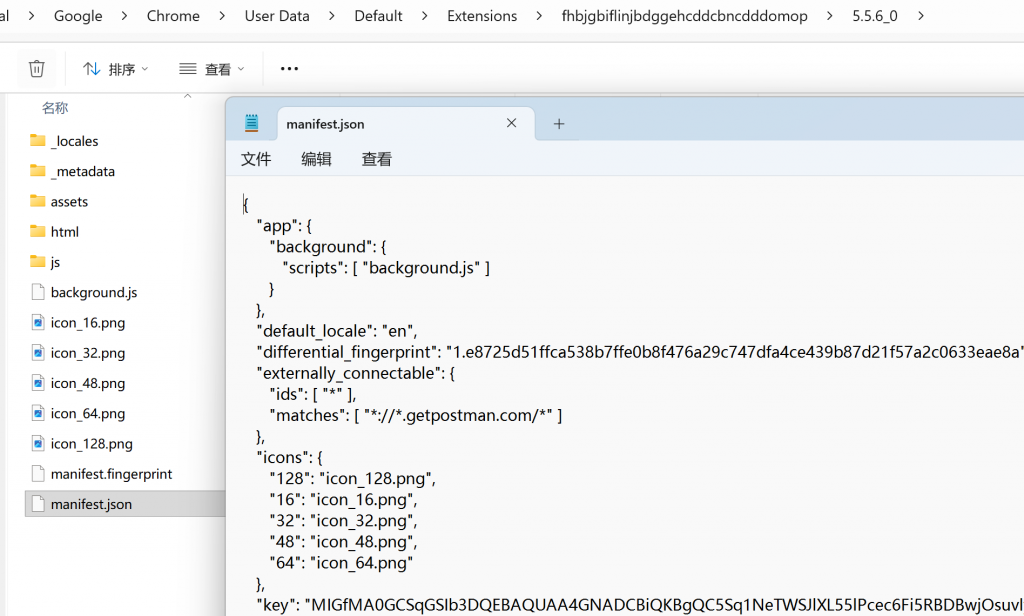

查看manifest.json可以获取拓展插件的详细信息。

浏览器工件的真正价值,不在于某一个单独的数据库或文件,而在于将多个工件串联起来,还原完整的用户行为轨迹。

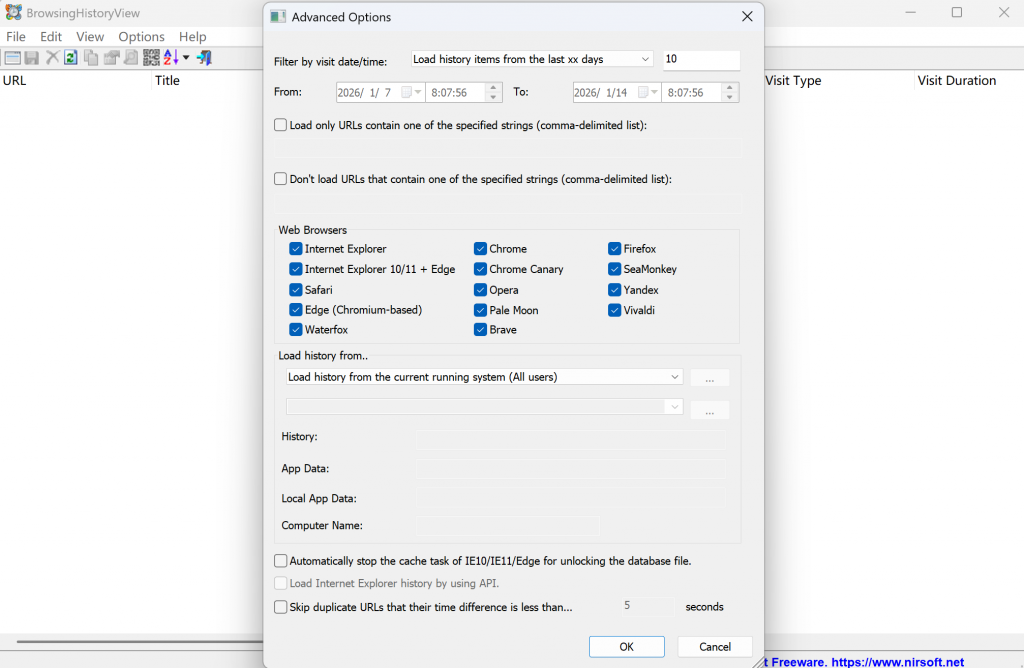

BrowsingHistoryView:快速梳理浏览器行为

https://www.nirsoft.net/utils/browsing_history_view.html

在浏览器取证中,并不是每一次调查都需要从 SQLite 数据库开始手工分析。在很多应急响应场景下,我们真正需要的是一件事:尽快把用户的浏览行为“摊开来看”。BrowsingHistoryView 正是这样一款工具。它不复杂、不花哨,但在合适的场景下,能极大提升分析效率。

为什么在应急响应中需要这类工具。在实战中,应急响应人员经常会遇到以下情况:

- 共享终端或多人使用的工作站

- 需要快速判断某个时间点前后用户在干什么

- 已知部分 IOC,但不知道是否在浏览器中出现过

- 时间紧、结论压力大,不能一开始就深挖数据库

BrowsingHistoryView 的价值就在于:

用一个统一视图,把多个浏览器、多个用户的历史行为集中展示出来。

BrowsingHistoryView 能解决什么问题

这款工具可以从多个主流浏览器中读取浏览历史,包括 Chrome、Firefox、Edge、IE、Opera 等,并将结果汇总到一张表中。

- 用户在某个时间窗口内访问过哪些站点

- 是否访问过已知的恶意域名或可疑站点

- 不同浏览器之间是否存在行为差异

- 某个用户账号是否存在异常浏览活动

这些信息对于初步定性事件、缩小调查范围非常关键。

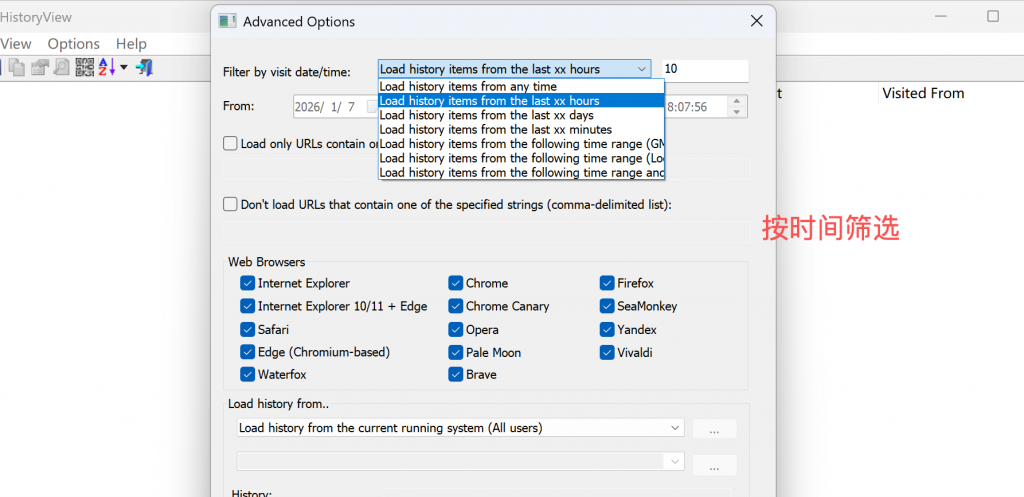

时间过滤:围绕事件发生点做分析

时间过滤是 BrowsingHistoryView 最实用的功能之一。

在应急响应中,我们通常已经掌握一个大致的时间范围,例如:

- 告警触发时间

- 数据泄露发现时间

- 账号异常登录时间

通过设置时间窗口,只查看事件发生前后几小时或几天的浏览记录,可以非常快速地定位可疑行为,而不是淹没在长期历史数据中。

这种“围绕事件时间点向前、向后看”的分析方式,几乎是每一次应急排查的基础动作。

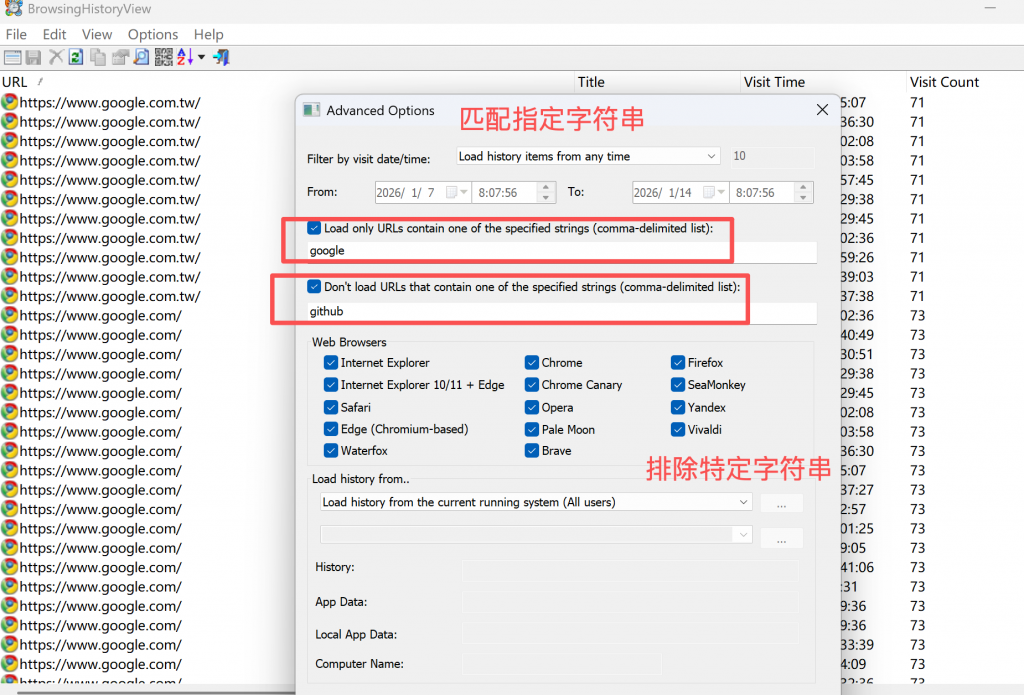

字符串匹配:用 IOC 驱动浏览器分析

BrowsingHistoryView 支持基于字符串的匹配与排除,这在应急响应中非常实用。例如:

- 已知部分恶意域名特征

- 攻击者使用随机子域名

- 内部调查中关注特定平台或关键词

通过匹配字符串过滤,可以快速找出包含特定特征的 URL,从大量正常访问中把异常行为“筛”出来。反过来,通过非匹配过滤,还可以主动排除大量已知正常站点,减少噪音,提高分析效率。

多用户、多浏览器环境下的优势

在企业环境中,终端并不总是“一个人一台机器”:

- 多人共用工位

- 管理员或运维账号轮流登录

- 测试或实验环境

BrowsingHistoryView 可以同时查看不同用户配置文件的数据,这一点在 Active Directory 或共享主机场景下非常有价值。

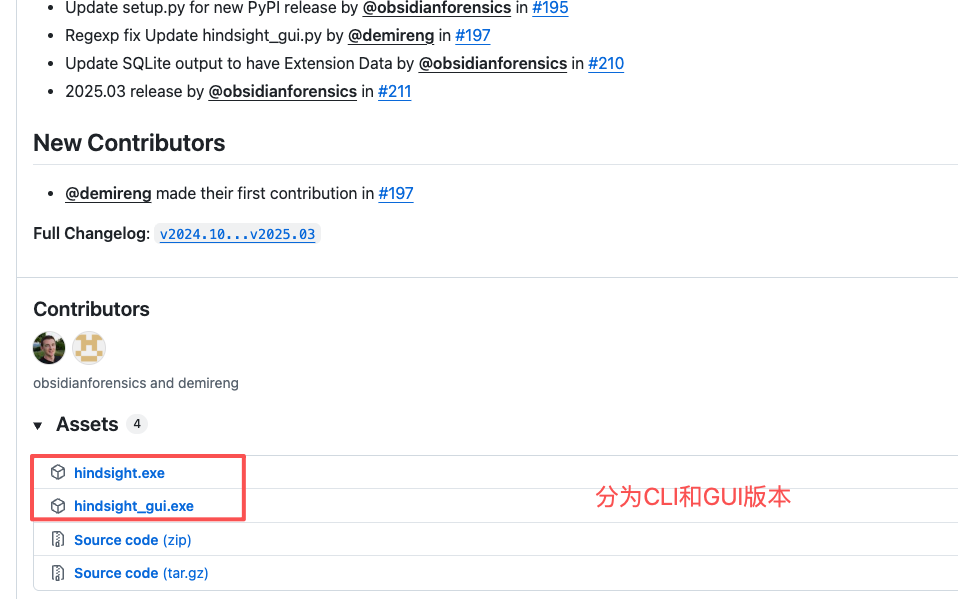

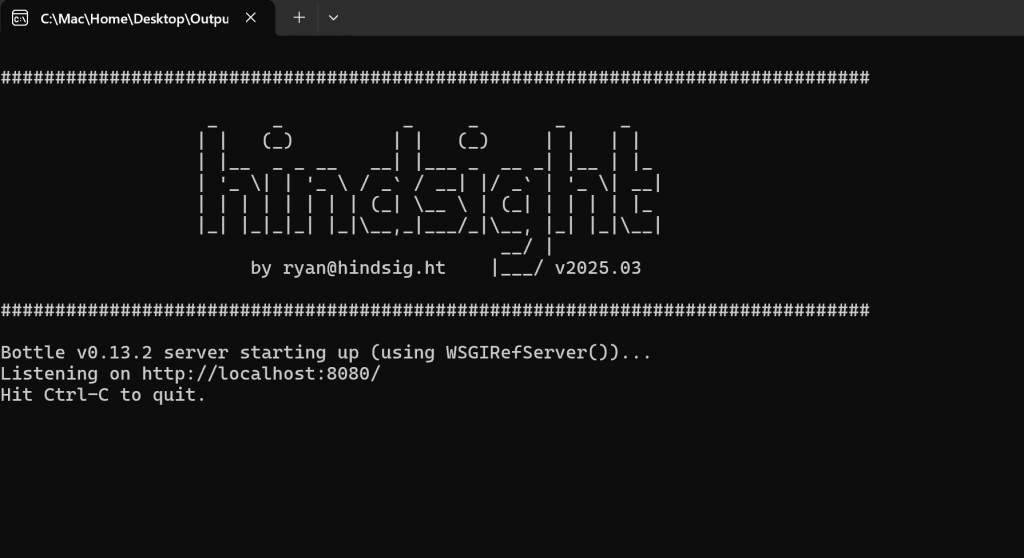

Hindsight 框架:自动化浏览器取证

https://github.com/obsidianforensics/hindsight

当浏览器取证进入实战阶段,分析人员往往会面临一个现实问题:数据很多,但时间不够。

手工分析虽然细致,但在应急响应中并不总是可行。这正是 Hindsight 框架存在的意义——在保证取证完整性的前提下,把大量重复、机械的解析工作自动化完成。

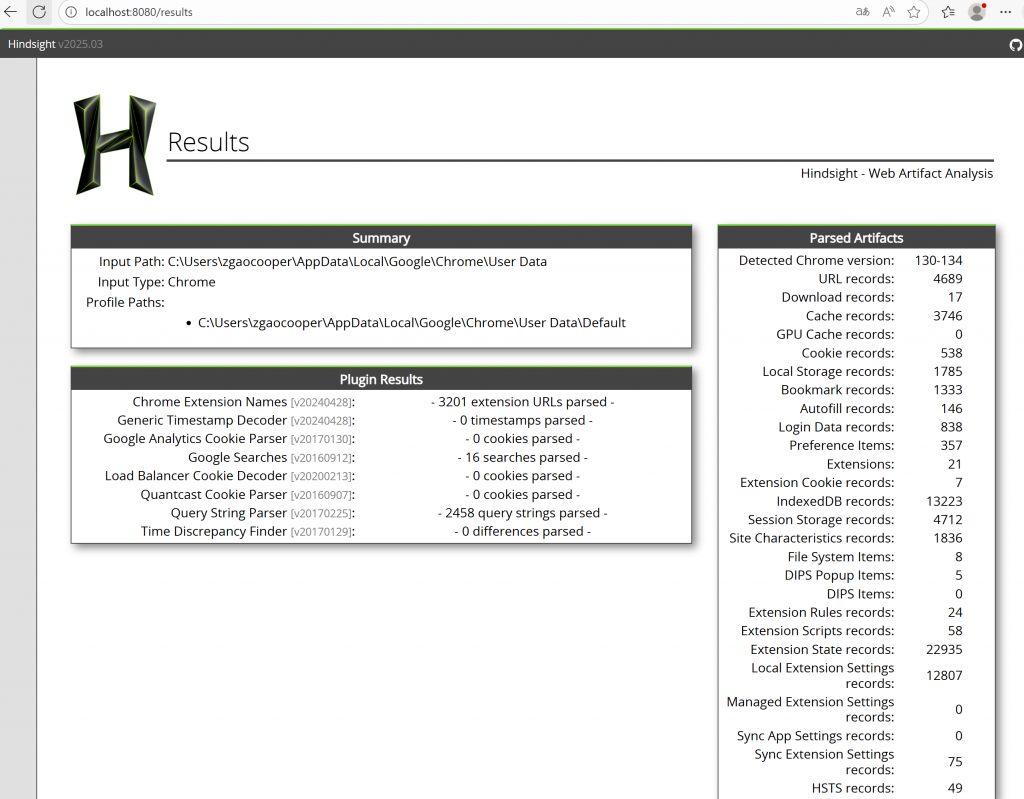

Hindsight 并不是一个“新工具”,而是一种效率放大器。它所做的事情,本质上是:

- 自动解析浏览器中分散的多类工件

- 将历史、下载、缓存、表单、扩展等信息统一关联

- 以结构化结果的方式呈现,便于快速分析

如果说 BrowsingHistoryView 适合快速浏览,那么 Hindsight 更适合在短时间内还原完整行为上下文。这些原本需要分别查看、手工关联的数据,在 Hindsight 中会被自动整合进同一个分析结果中。

如何合理使用 Hindsight

建议直接下载GUI的版本运行。

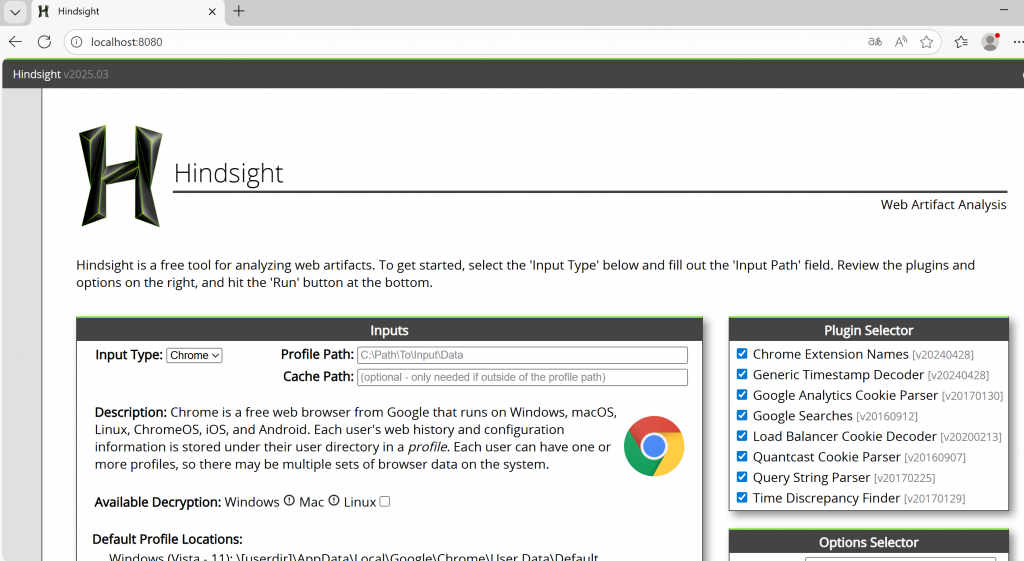

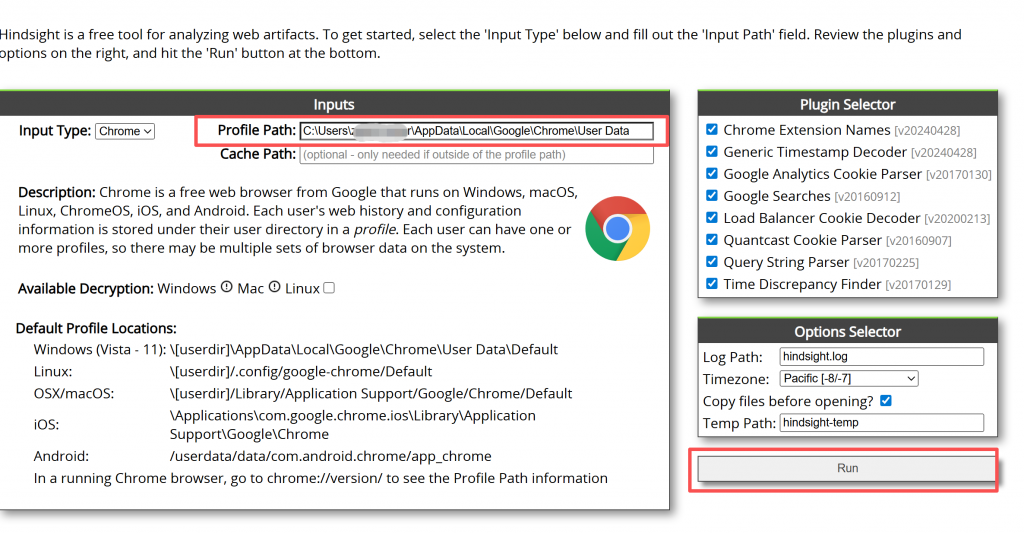

在实际应急场景中,使用 Hindsight 有一个重要原则:分析工具不要污染证据本身。

因此,在分析 Chrome 浏览器数据时,推荐使用其他浏览器(如 Edge、Firefox)访问 Hindsight 的 Web 界面,避免在被分析浏览器上产生新的记录。

通过指定浏览器 Profile 的数据目录,Hindsight 可以直接对本地数据,或从磁盘镜像中提取出的工件进行分析,非常适合取证场景。

Hindsight 采用插件机制解析不同类型的工件。在应急响应中,一般建议启用全部插件,原因很简单:不知道哪一类数据会成为关键证据。当然,在某些特定响应中,也可以只启用与目标相关的插件,用于聚焦某一类行为,例如扩展分析或下载行为调查。

把Chrome的路径填写进行点击Run就会自动化执行了。

运行完成后很快会被重定向到一个结果页面。

时间线视角:还原行为顺序比单条证据更重要

Hindsight 生成的时间线视图,是其最具价值的功能之一。

在应急响应中,我们真正关心的往往不是“访问过哪些网站”,而是:

- 行为发生的先后顺序

- 不同行为之间是否存在因果关系

- 是否能和告警、日志时间点对齐

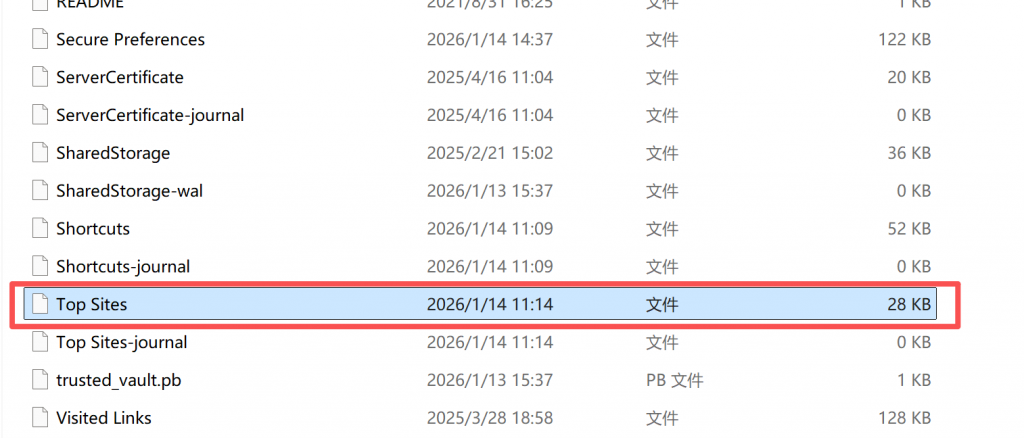

通过时间线视图,可以将历史记录、书签、Top Sites 等不同来源的数据统一放入同一时间轴中,快速理解事件演进过程。

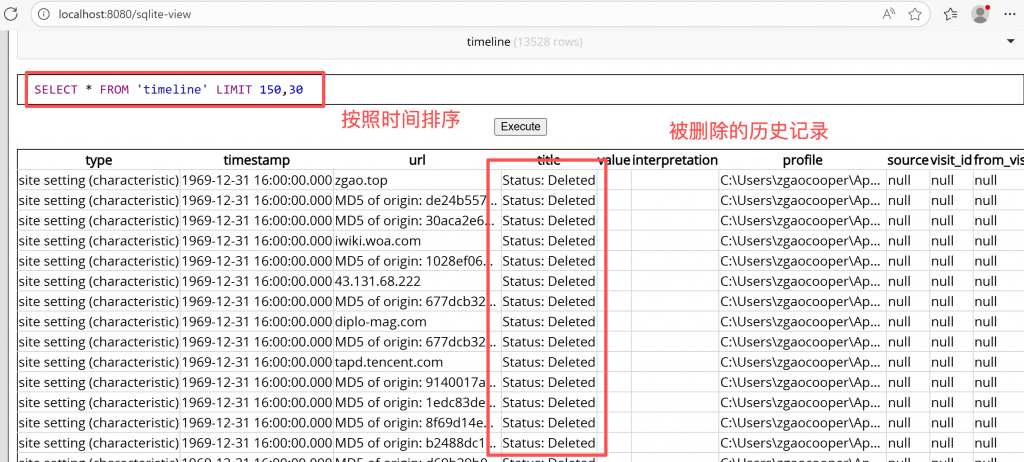

删除历史并不等于没有证据

在对抗性场景中,攻击者或内部人员往往会尝试删除浏览历史。

Hindsight 在这方面的一个亮点,是对 Chrome Site Characteristics 数据库的解析能力。

该机制通过对站点特征信息进行关联,即使历史记录被删除,仍然可能找到访问过某些站点的间接证据。

在应急响应中,这类能力尤其重要,因为它能帮助分析人员突破“刻意清理痕迹”的障碍。

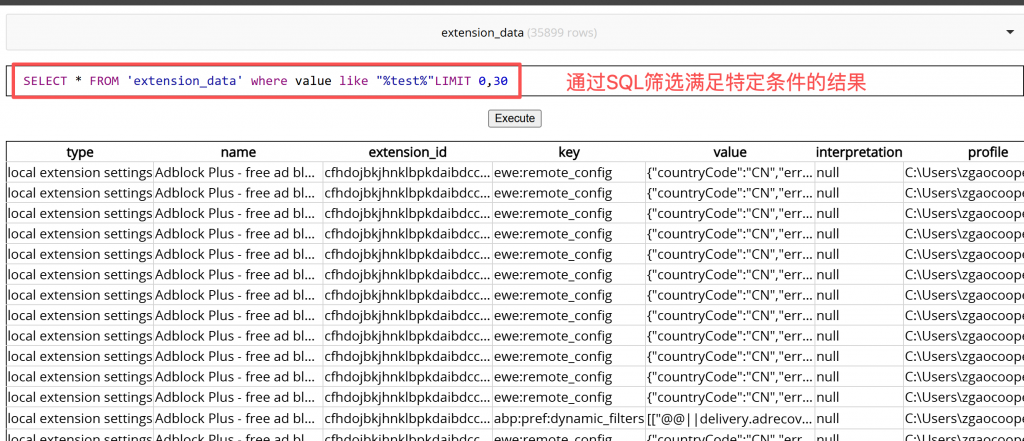

内置查询能力:快速验证假设

Hindsight 内置了 SQLite 查询能力,可以直接对解析后的结果执行 SQL 查询。在实战中:

- 可以快速筛选 URL、域名或时间段

- 可以验证某个假设是否成立

- 可以为报告或复盘准备结构化证据

相比手工打开多个数据库文件,这种方式在效率和准确性上都有明显优势。

一个典型的浏览器取证场景

过往的应急响应案例中遇到过这样一个场景:

某公司发现大量客户敏感信息疑似被泄露给竞争对手。经过初步排查,IT 团队锁定了一名内部员工,怀疑其存在违规行为,于是请求应急响应人员介入分析。

在对员工电脑进行取证镜像后,分析人员首先提取了浏览器相关数据,包括浏览历史、缓存、Cookies 以及已安装的浏览器扩展。

分析过程中发现:

- 该员工多次访问竞争对手的官方网站

- 浏览器中安装了一个支持快速文件共享的扩展插件

- 访问时间与数据泄露时间高度吻合

通过这些证据,能够较为清晰地还原出员工利用公司终端进行数据外泄的行为,并将分析结果作为后续处置和法律流程的重要依据。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论