Vulhub一键搭建漏洞测试靶场初体验

最近忙完了一些比赛。接着回到以前每天挖洞的生活。今天本来准备复现前几天刚出的一个weblogic的漏洞,但搭建环境始终是一件令人头疼的事情,花了很多时间,最后还是有各种问题。突然想到上学期了解了一些的vulhub靶场。虽然之前没有深入折腾过,不过今天试了之后发现是真的好用,强烈推荐!

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。这个确实能给我们节省很多时间!

vulhub官网传送门

至于怎么安装,官网上已经写得非常详细了,我就不想当搬运工了。

这里我想提的是一些要注意的地方。官网上的建议是最好用国外的vps来搭建,因为用过docker的人都知道国内docker pull 的速度很慢,毕竟是国外的源。

这里因为我一直用的是阿里云的服务器,所以我就换用的阿里云官方提供的docker镜像源。当然换用其他的也没问题。

https://cr.console.aliyun.com

我以centos为例,

1. 安装/升级Docker客户端

推荐安装1.10.0以上版本的Docker客户端,参考文档 docker-ce

2. 配置镜像加速器

针对Docker客户端版本大于 1.10.0 的用户

您可以通过修改daemon配置文件/etc/docker/daemon.json来使用加速器

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["填你的地址"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

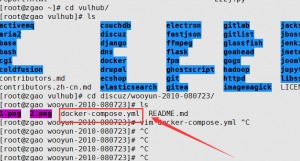

假设已经安装完了vulhub所需的环境。现在开始启动靶场。我这里以一个discuz的漏洞为例,现在vulhub的目录下。

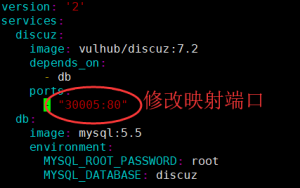

启动之前可先编辑这个配置文件,根据需要进行修改。因为我服务器上已经占用了默认的8080端口,所以我将其随便指定了一个。

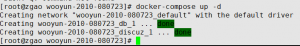

现在启动漏洞漏洞环境。就在当前目录执行

docker-compose up -d

这样就表明启动成功了。但是该漏洞的一些信息还是的查看该目录下的 README.md 文件。现在去访问我们对应的端口。

但是最后一定不要忘记移除环境!正如官网中所说

Vulhub中所有环境均为漏洞靶场,在测试结束后,请及时关闭并移除环境,避免被他人恶意利用。

虽然靶场全部运行在Docker中,但大多数恶意软件并不会因为运行在容器中就失去效果!

漏洞测试结束后,执行如下命令移除环境:

docker-compose down

这样就可以愉快地开始复现漏洞了。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

2条评论