LetsDefend-中勒索病毒后的Windows内存取证

我们的朋友成了可疑破解工具的受害者。但似乎它没有走上正轨,所以调查一下它以找到任何证据。

题目链接

https://app.letsdefend.io/challenge/windows-memory-dump

该机器上有多少个用户?

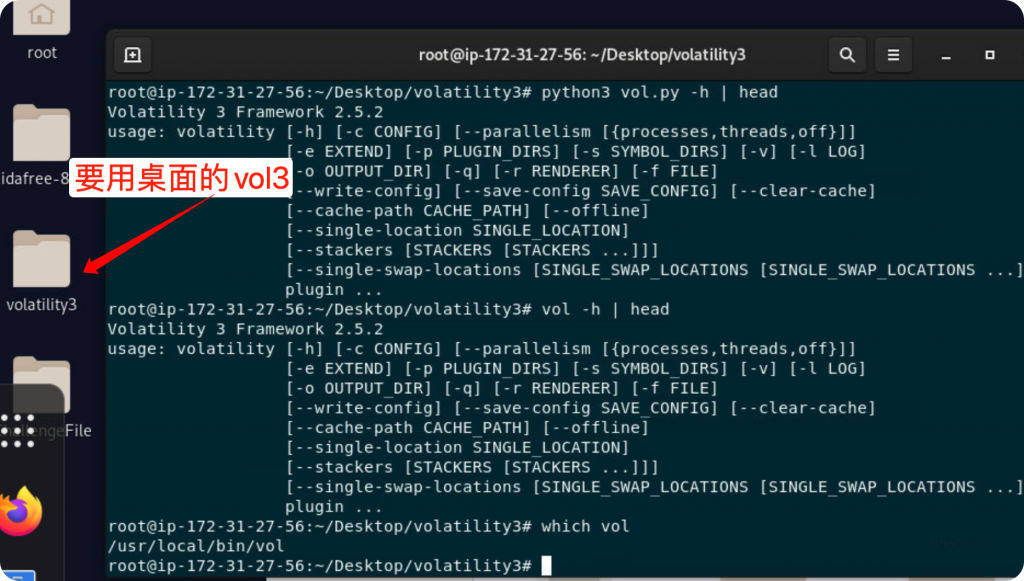

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.hashdump

本想通过hashdump获取机器上的用户数量,发现插件加载失败,只能通过其他的插件。

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.sam.users python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.registry.userassist

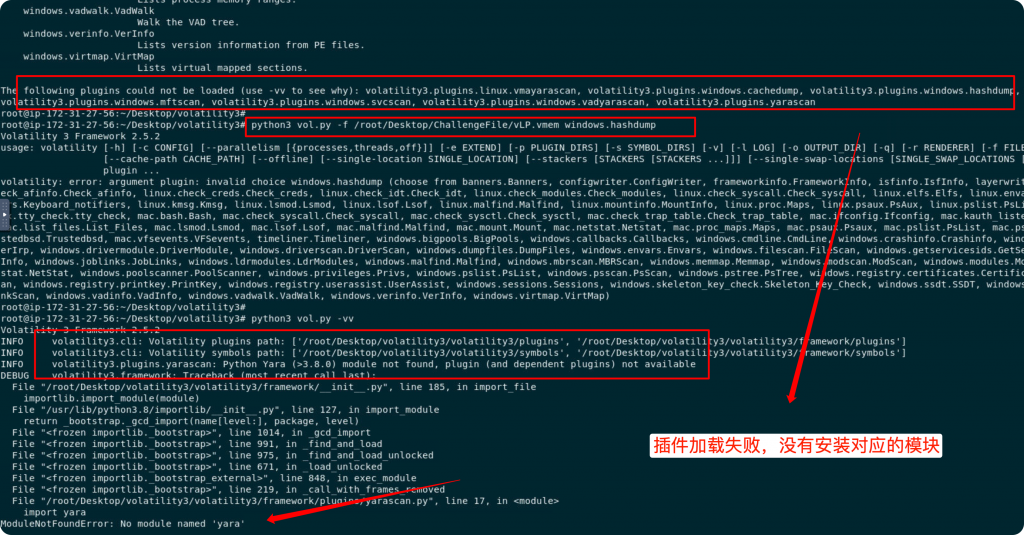

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.sessions | awk '{print$5}' | sort -u

哪个用户是被感染的?

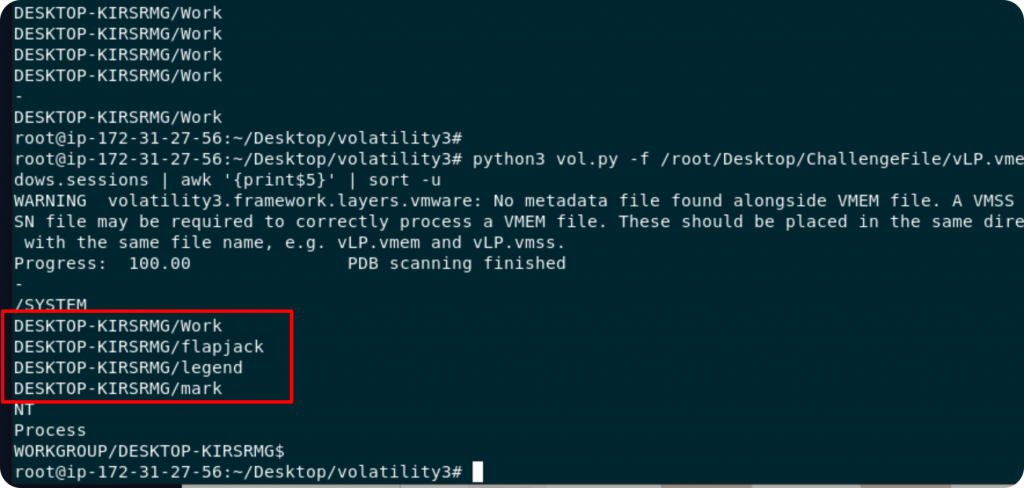

根据题目的提示是可疑破解工具的受害者,推测下载了恶意程序。匹配Downloads目录下的文件。

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.filescan | grep Downloads

哪个文件植入了勒索软件?

Windows10Crack.exe

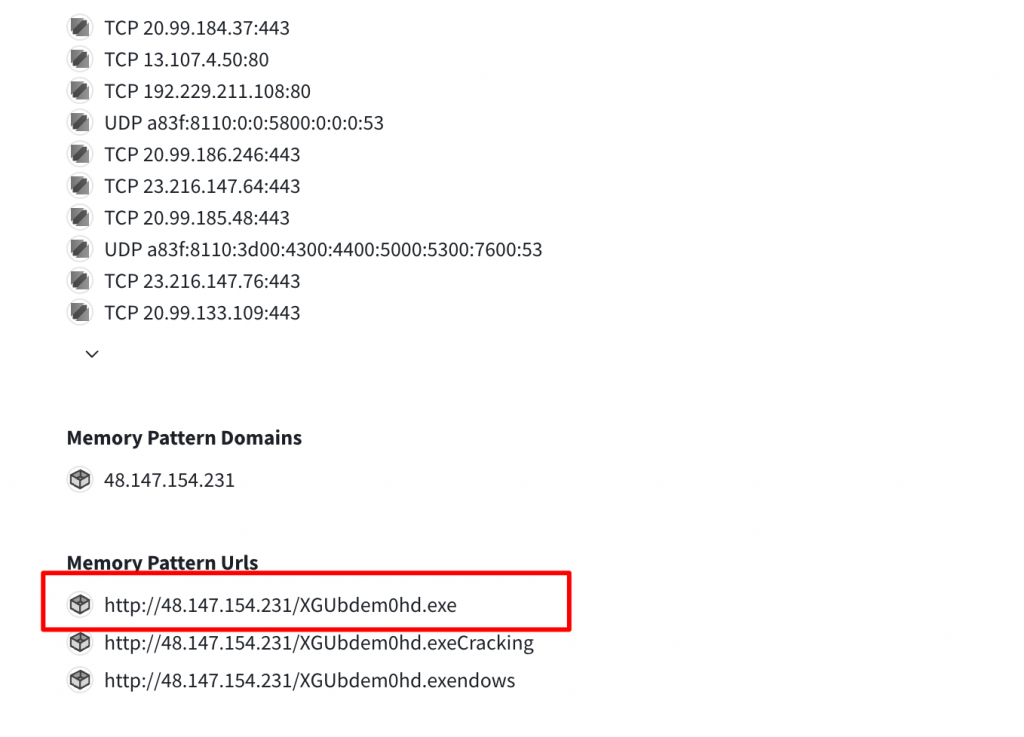

下载勒索软件的URL是多少?

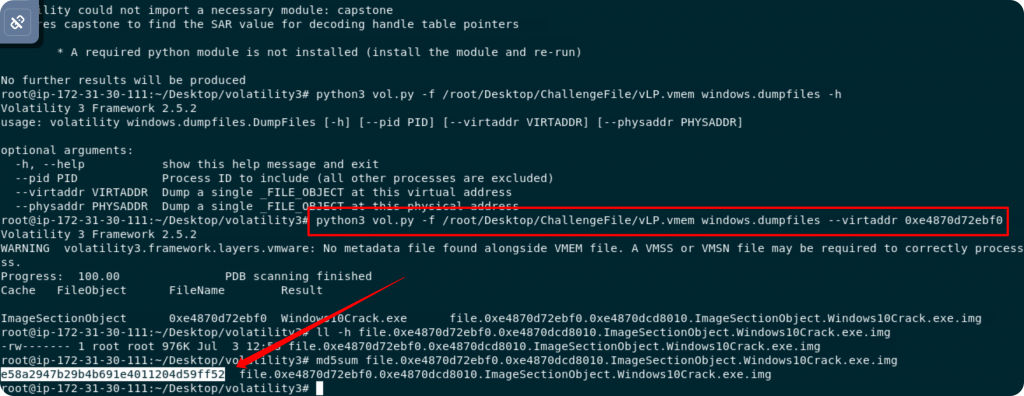

提示需要逆向分析exe,那么先要将前面filescan的扫描文件dump下来。

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.dumpfiles --virtaddr 0xe4870d72ebf0 md5sum file.0xe4870d72ebf0.0xe4870dcd8010.ImageSectionObject.Windows10Crack.exe.img

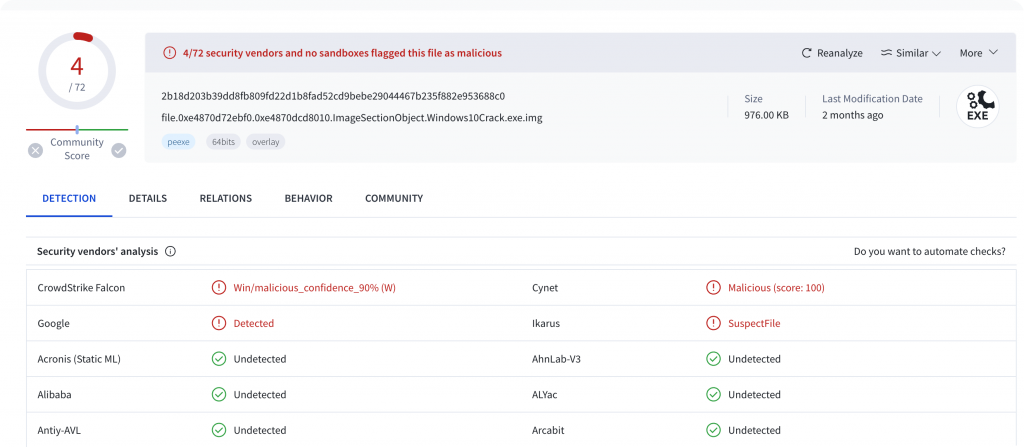

根据MD5在VT上匹配。

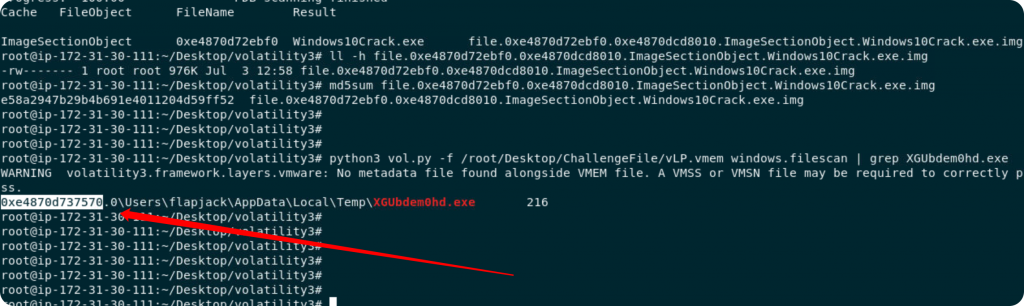

勒索软件的虚拟偏移量是多少?

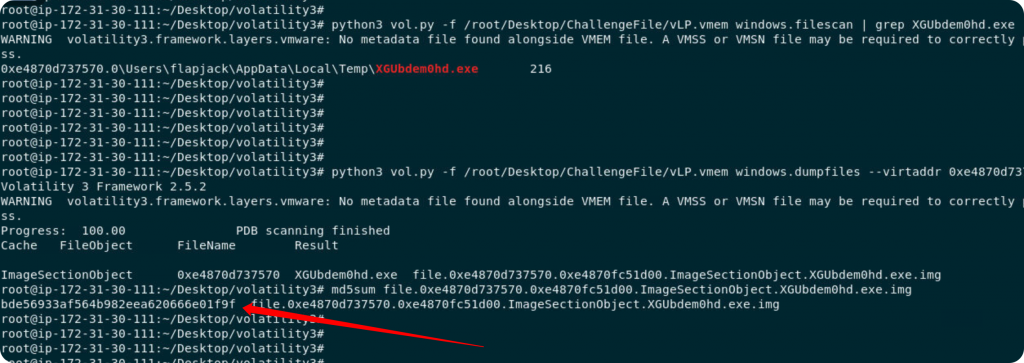

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.filescan | grep XGUbdem0hd.exe

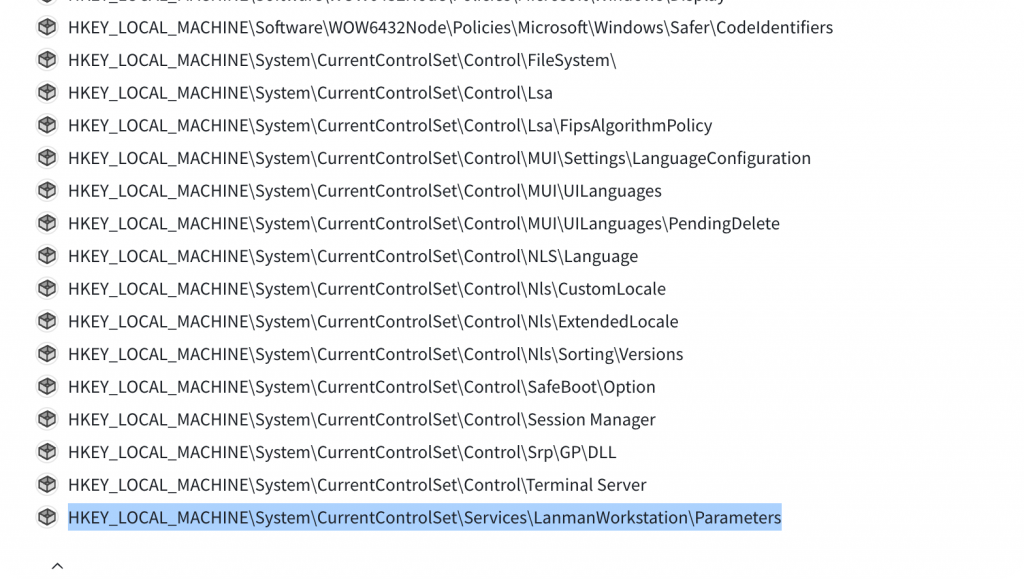

勒索软件修改的主要哈希管理器注册表项是什么?

再次dump XGUbdem0hd.exe取MD5。

python3 vol.py -f /root/Desktop/ChallengeFile/vLP.vmem windows.dumpfiles --virtaddr 0xe4870d737570 md5sum file.0xe4870d737570.0xe4870fc51d00.ImageSectionObject.XGUbdem0hd.exe.img

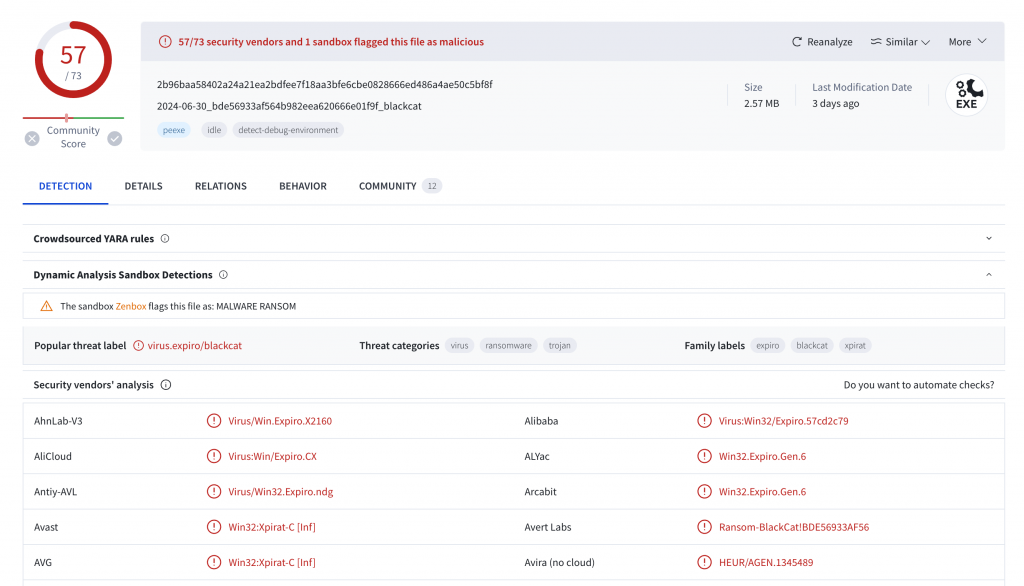

前一个文件是loader所以VT检测率低,这个才是执行勒索的程序,VT检出率就高很多。并且可以看到这个是Blackcat家族的勒索程序。

AdminRecovery 的凭证是什么?

K3ller!$Supp1y

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论