CVE-2021-34371 Neo4j Shell Server 反序列化漏洞复现

漏洞简述

Neo4j是一个开源图数据库管理系统。

在Neo4j 3.4.18及以前,如果开启了Neo4j Shell接口,攻击者将可以通过RMI协议以未授权的身份调用任意方法,其中setSessionVariable方法存在反序列化漏洞。因为这个漏洞并非RMI反序列化,所以不受到Java版本的影响。在Neo4j 3.5及之后的版本,Neo4j Shell被Cyber Shell替代。

Neo4j是一个开源图数据库管理系统。

在Neo4j 3.4.18及以前,如果开启了Neo4j Shell接口,攻击者将可以通过RMI协议以未授权的身份调用任意方法,其中setSessionVariable方法存在反序列化漏洞。因为这个漏洞并非RMI反序列化,所以不受到Java版本的影响。在Neo4j 3.5及之后的版本,Neo4j Shell被Cyber Shell替代。

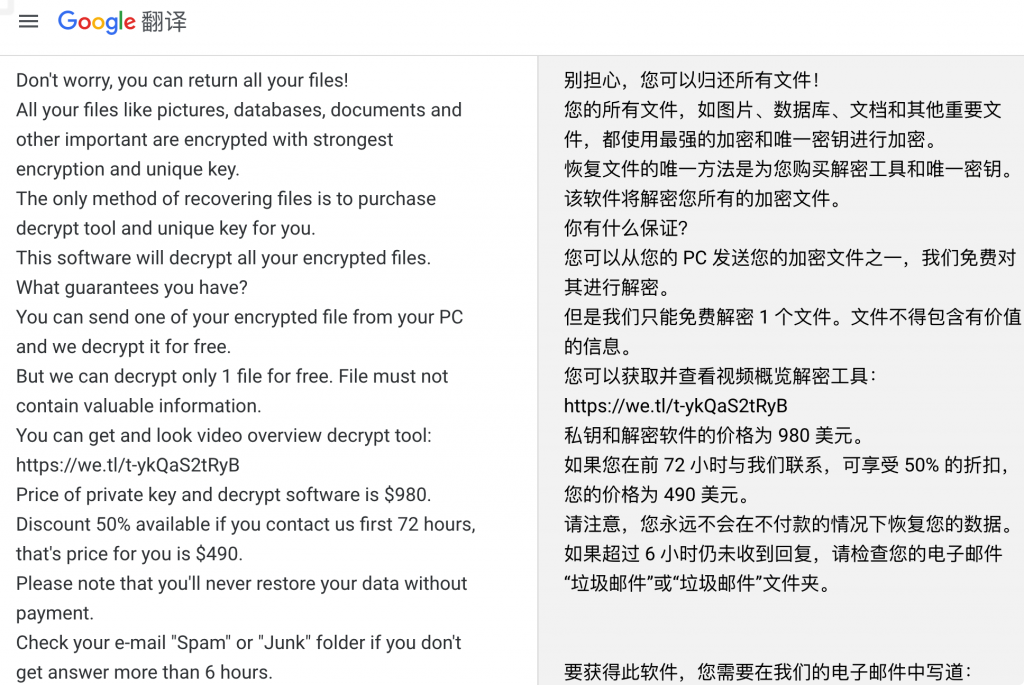

最近遇到的一起被勒索案例,被勒索加密的文件后缀是.orkf。勒索信如下:

勒索几百美刀,主要是针对个人PC的勒索病毒。

分析结论:

根据该勒索加密样本与源文件对比分析,发现该勒索病毒加密特征为对文件头进行加密,逐字节加密每个文件,然后保存文件副本,删除(而不是覆盖)原始文件。并在文件尾部添加病毒特征码。由于文件的中间部分未被加密,所以对于一些大的文件有可能能够恢复部分数据。