加密程序:如何应对勒索软件攻击(下)

第九章 事后利用方法

对于攻击者来说,初步访问仅仅是第一步。早期的勒索攻击的目标是立即加密第一个被入侵的主机,但现在许多勒索软件攻击者更关注事后利用,在此过程中可能会进行权限提升、获取凭证、侦查和其他行动,以确保对整个网络的控制,并尽可能提取最有价值的数据并加密尽可能多的主机。此外,由于许多攻击者还从事数据盗窃,他们会尽量在网络中停留更长时间,以便能够获取最重要的数据。出于同样的原因,他们可能还需要额外的后门,比如合法的远程访问软件。

正如你在第五章《勒索软件传播团伙的策略、技术和程序》中所了解到的,最常见的事后利用行动是访问凭证、侦查以及当然还有网络中的横向移动。

在本章中,我们将集中讨论数字取证的证据,它们可以重建勒索软件操作员在攻击生命周期这三个阶段的行为。我们将研究与最活跃的团伙之一——Conti勒索软件——相关的人员所使用的各种方法,并讨论以下主题:

- 研究获取凭证的方法

- 研究侦查的方法

- 研究网络横向移动的方法

获取凭证的方法

为了开始网络中的横向移动,勒索软件操作员必须获得特权凭证。攻击者使用了多种流行的方法来实现这一目标。例如,他们可以创建本地安全权限子系统服务(LSASS)进程的内存转储以提取凭证,或进行Kerberoasting攻击。让我们看看数字证据分析如何帮助我们发现这些方法。

使用黑客工具转储凭证

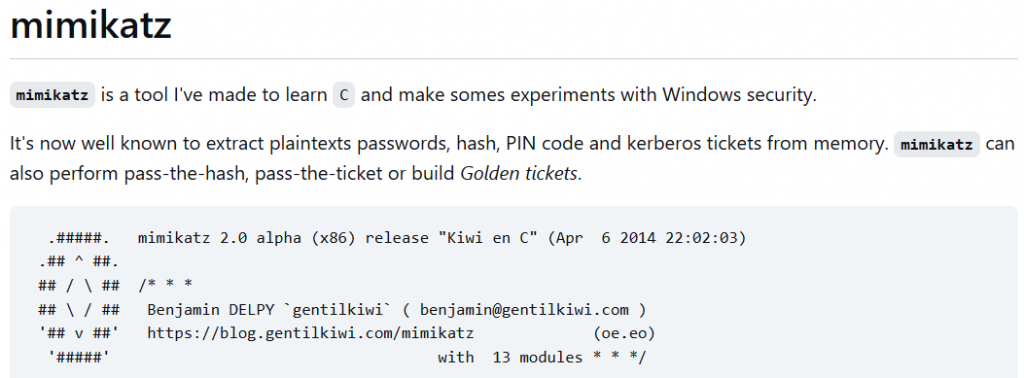

正如你已经知道的,最流行的凭证窃取工具是臭名昭著的Mimikatz,由Benjamin Delpy开发和维护。它如此广泛使用,以至于通常即使是标准的防病毒软件也能检测到并删除它。但是,通常攻击者会禁用内置的防病毒软件,从而使一些勒索软件操作员可以直接从GitHub页面加载Mimikatz到被入侵的主机上。

图9.1. 来自GitHub页面的Mimikatz描述

原版Mimikatz很容易被发现,但我们遇到了许多修改版本,例如Invoke-Mimikatz、Pypykatz、SafetyKatz等。你也可能遇到经过攻击者改编的版本,它们更难被发现。

此外,在大多数情况下你不会看到名为mimikatz.exe的文件(尽管也有例外)——更多时候它可能被命名为mimi.exe、m.exe或x64.exe。这些不寻常的恶意可执行文件名称可以为你在调查期间提供重要的线索。此外,勒索软件用户经常会删除他们在事后利用期间使用的工具,因此你可能需要专注于指向它们运行的取证证据,例如UserAssist、Shimcache、Amcache、Prefetch等。

让我们尝试找到运行类似Mimikatz的凭证转储程序的证据。一个非常好的工具是Amcache,因为它不仅保存执行时间戳,还保存元数据甚至SHA1哈希,因此我们可以识别出即使被重命名和删除的可执行文件。

可以使用例如AmcacheParser从Amcache.hve中提取数据。

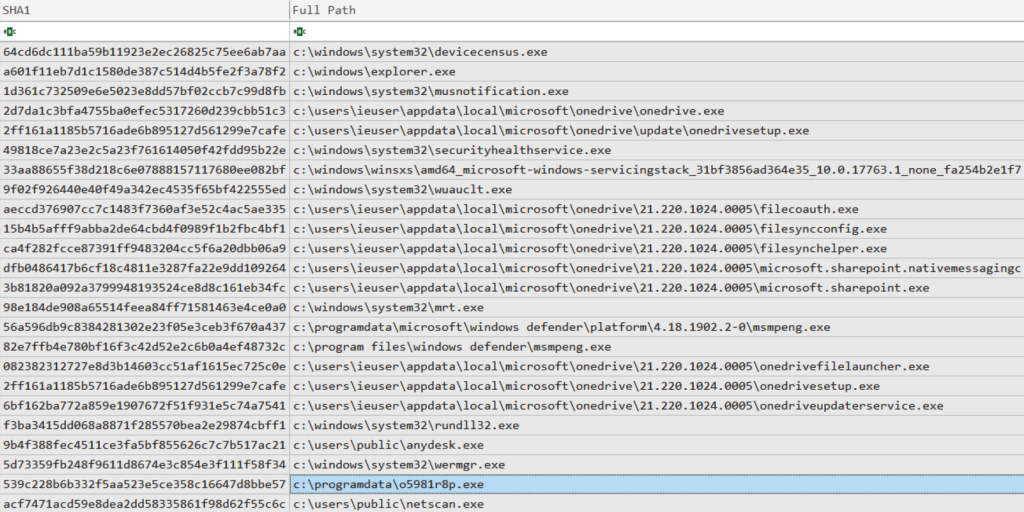

图9.2. AmcacheParser输出的部分内容

图9.2显示了使用AmcacheParser提取的执行证据乍一看,我们没有看到与Mimikatz相关的任何内容,但在C:\ProgramData文件夹中有一个非常可疑的文件——o5981r8p.exe。其他需要注意的临时文件夹是Temp、AppData和Windows。

让我们尝试通过检查Amcache中的元数据来了解更多关于这个文件的信息。

- 首次执行时间:2021-11-28 12:00:15(UTC)

- SHA1:539c228b6b332f5aa523e5ce358c16647d8bbe57

- 大小:380928

- 产品版本:2.2.19882.0

不幸的是,除了版本信息外,我们没有关于产品的任何其他信息,但我们有SHA1哈希。谷歌搜索确认该哈希与GMER相关——一种用于检测和删除rootkit的工具。这显然是犯罪活动的标志!勒索软件操作员经常使用GMER来终止各种进程,例如防病毒软件。

虽然我们还没有找到使用凭证转储工具的证据,但我们已经确定了一个可能的中间文件夹——ProgramData。检查防病毒日志总是有帮助的。在攻击生命周期中,攻击者会使用许多工具,如果能找到其中一些工具,它们可以作为调查和响应的可靠基点。

事件代码在响应事件时非常有用,因此查看Windows事件日志是明智的。

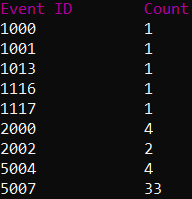

在本例中,我们只有Microsoft Windows Defender。检测信息可以在Windows事件日志文件Microsoft-Windows-Windows Defender%4Operational.evtx中找到。最有趣的事件,具有警告级别,是1116。我们用EvtxECmd处理这个文件。

图9.3. EvtxECmd提取的事件

如你所见,我们只有一个ID为1116的事件。让我们看看里面有什么。

- 恶意软件名称:Backdoor: Win64/CobaltStrike.NP!dha

- 描述:后门(高风险)

- 检测时间:2021-11-28T09:56:21.898Z

- 文件:C:\ProgramData\64.dll

Cobalt Strike!这是一个许多黑客常用的工具。它为攻击者提供对主机的远程访问,允许执行命令和文件、提取数据,当然还有创建凭证转储。更重要的是,相应的DLL位于同一个文件夹中——C:\ProgramData。

让我们使用MFTECmd基于$MFT创建时间线并检查该文件夹是否存在其他恶意文件的迹象(见图9.4)。

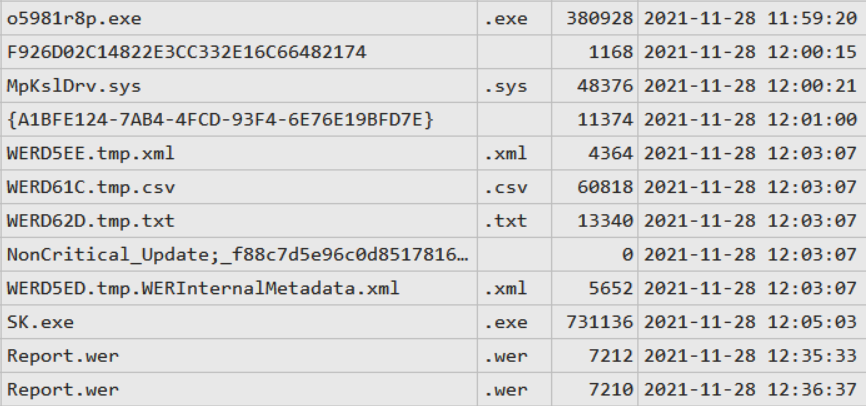

图9.4. MFTECmd工作结果的部分内容

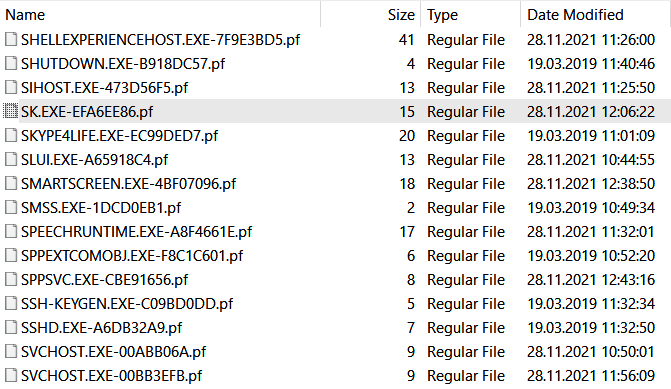

图9.5. SK.exe的跟踪文件

如你所见,在o5981r8p.exe之后不久又创建了一个可疑的文件——SK.exe。我们没有在AmcacheParser的输出中看到它,但它确实有一个跟踪文件,表明它被执行过(见图9.5)。

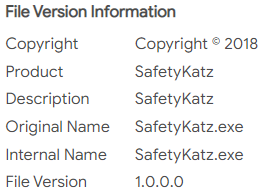

根据$MFT分析,我们知道这个文件仍然存在——我们可以对其进行哈希处理。通过在VirusTotal上检查哈希,我们立即获得了更多关于它的信息。

图9.6. 从VirusTotal获取的文件信息

我们发现这是SafetyKatz——原版Mimikatz的一个稍作修改的版本。当然,这些工具通常留下的痕迹不会比Cobalt Strike Beacon少,因此勒索软件用户经常使用内置工具进行凭证转储。

使用内置工具转储凭证

攻击者成功地利用了Windows操作系统自身的功能——特别是进行凭证转储。我们知道许多勒索软件团伙使用comsvcs.dll来创建lsass.exe的转储。

发现这种活动的证据可能非常困难,因为攻击者滥用rundll32.exe来调用comsvcs.dll中的导出函数MiniDump。然而,有几个非常有用的取证证据可以帮助你发现这种方法。

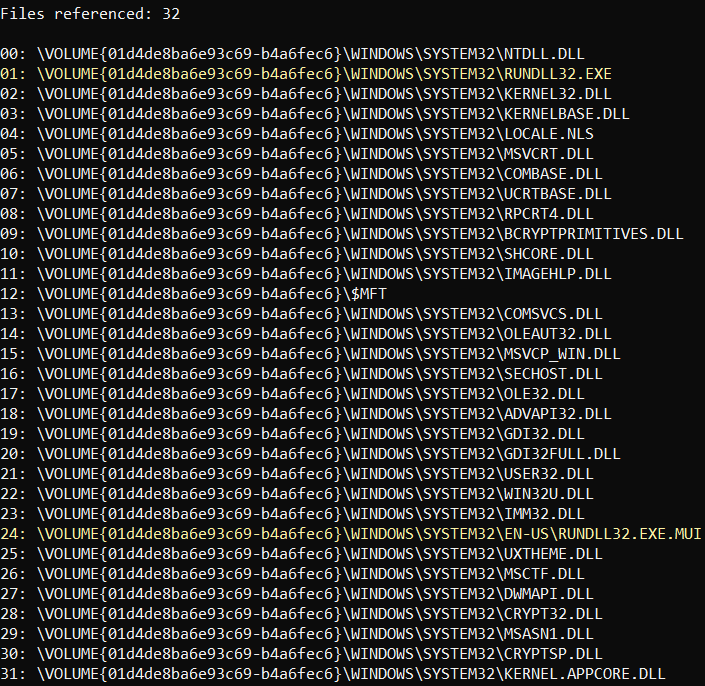

如你所知,跟踪文件不仅包含执行的证据,还包含与可执行文件交互的文件和文件夹列表。由于rundll32.exe通常不会引用comsvcs.dll,我们可以研究相关的跟踪文件。

在本例中,有七个跟踪文件与所研究的可执行文件相关。如果拆解每个文件,例如使用PECmd,我们会在与可执行文件交互的文件列表中发现一些可疑的记录(见图9.7)。

图9.7. 从rundll32.exe跟踪文件中提取的文件交互列表

如图所示,comsvcs.dll被引用——攻击者很可能使用这种技术来进行凭证转储以及使用SafetyKatz。

让我们看看另一个经常在取证调查中被忽视的证据——PowerShell控制台历史文件。这些文件位于%APPDATA%\Microsoft\Windows\PowerShell\PSReadLine文件夹中,可以在任何文本编辑器中查看,并且自Windows 10及更高版本中的PowerShell v5起默认可用。检查这些文件是否有有用的线索:

现在我们清楚地看到攻击者滥用comsvcs.dll来获取lsass.exe的转储。我们还看到另一个SafetyKatz(SK.exe)的执行证据。

还有一个非常有趣的可执行文件——Rubeus.exe。它是什么?我们来找出答案!

Kerberoasting

凭证转储是攻击者在进行人为操控的勒索软件攻击时非常常见的方法。但并不总能获得横向移动所需的凭证,因此攻击者必须使用其他方法。

其中一种攻击者越来越多使用的方法是kerberoasting。这种类型的攻击允许攻击者滥用现有的Kerberos票证授予票证(TGT)或拦截网络流量以获取服务授予票证(TGS),然后尝试在离线模式下通过暴力破解获取密码。

在前一节中,我们看到攻击者下载并运行了Rubeus.exe——这是一个用于执行此类攻击的非常流行的工具,特别是与Conti团伙有关的人员使用。你可能经常会遇到类似的方法,因为攻击者需要有效的凭证来开始网络中的横向移动。

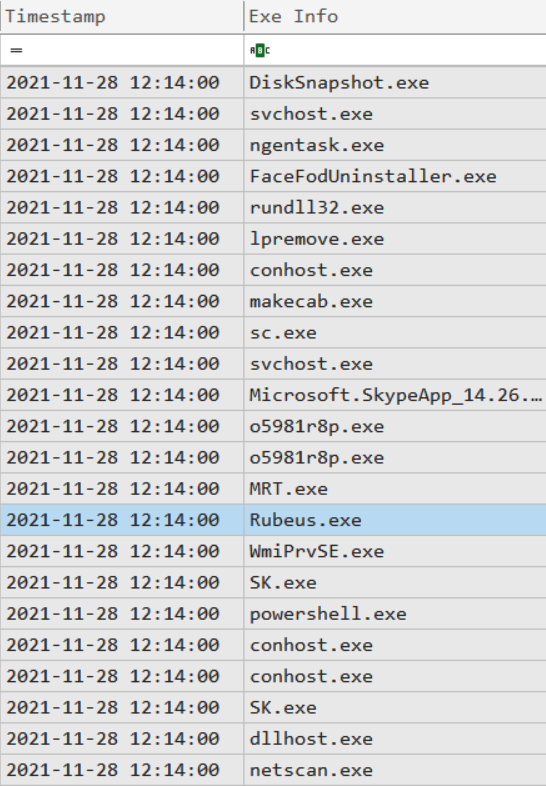

我们已经在PowerShell控制台历史文件中看到了Rubeus的运行证据,但让我们研究一些其他尚未涉及的来源,例如系统资源使用监视器(System Resource Usage Monitor,SRUM)。

此功能出现在Windows 8中,收集有关不同可执行文件及其消耗的资源(包括网络流量和CPU总时间)的信息。这些信息存储在Extensible Storage Engine(ESE)数据库中,通常位于C:\Windows\System32\sru文件夹中的SRUDB.dat文件中。

我们可以使用SrumECmd从这个文件中提取我们感兴趣的数据。

图9.8. SrumECmd的部分输出

如图9.8所示,这是Rubeus运行的另一个证据。非常重要的是检查不同的证据来源,因为在不同情况下不同的可执行文件可能会留下不同的痕迹。此外,

不要忘记,勒索软件用户经常会删除他们的工具从被入侵的主机中。

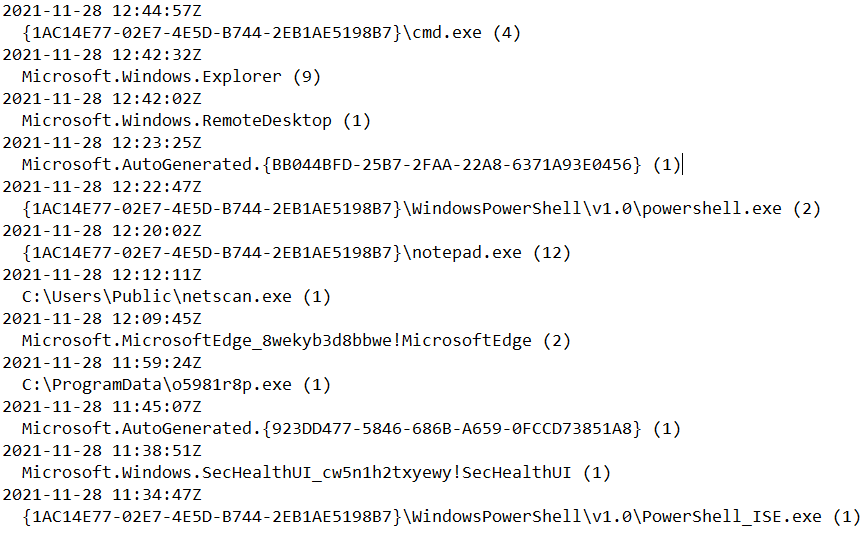

另一个重要的证据是netscan.exe的运行证据。让我们了解更多关于它的信息。

研究侦查方法

正如你所记得的,攻击者的主要目标之一是加密尽可能多的主机,为此他们需要收集他们已侵入网络的信息。他们可以简单地扫描网络以获取有关远程主机的信息,或者使用各种Active Directory侦查工具,如AdFind或ADRecon。

网络扫描

通过SRUM证据分析,我们已经收集了有关netscan.exe可执行文件的信息。基于这些信息,我们可以推测该文件被与勒索软件相关的人员用于扫描网络。

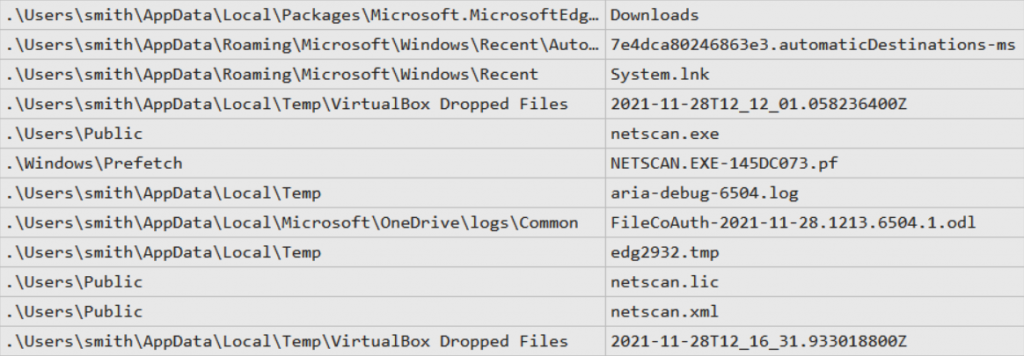

首先,我们需要知道它的位置。我们已经分析了$MFT,所以让我们从那里开始。$MFT分析更好地显示哪些证据可能对进一步调查有用,并允许从文件系统的角度查看攻击。

图9.9. 从$MFT获得的netscan.exe路径

现在我们看到,netscan.exe位于C:\Users\Public文件夹中。而且,我们看到可执行文件之后立即创建了一个跟踪文件。如你所知,这意味着文件被执行了。但是谁执行的呢?

让我们再看看另一个程序运行信息来源——这次是UserAssist。为了提取信息,我们需要获取NTUSER.dat文件并用例如RegRipper的工具处理它。

图9.10. 用RegRipper分析的UserAssist数据

通过分析位于C:\Users\smith文件夹中的NTUSER.dat文件,我们看到netscan.exe是由用户smith执行的。但我们是否确定网络扫描确实发生了呢?还不能确定!让我们查看文件属性。

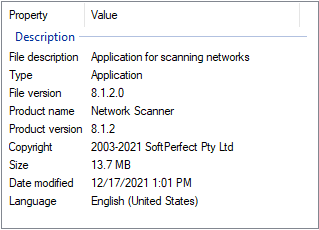

图9.11. netscan.exe的属性

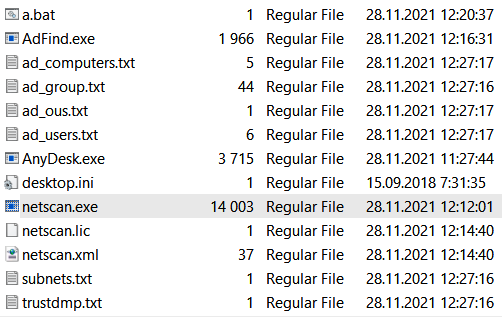

文件属性很明确:看起来我们在处理SoftPerfect Network Scanner。如你所见,文件属性可以揭示许多有关文件的特性,包括其版本、开发者等。但让我们检查一下我们发现它的文件夹。

图9.12. C:\Users\Public的内容

如你所见,这个文件夹中有很多有趣的文件。事实上,勒索软件相关人员可能会使用多个中间文件夹来存放他们的工具,所以一定要检查每个证据并尽量不要遗漏任何有价值的线索。

Active Directory侦查

那么,C:\Users\Public文件夹中还有几个有趣的文件。其中一个是AdFind.exe。这可能是AdFind——一个免费工具,用于从Active Directory中收集信息。此外,还有几个扩展名为.txt的文件——它们与AdFind有关吗?

此外,这个文件夹中还有另一个可疑文件——a.bat。让我们看看里面有什么。

现在我们可以确定攻击者使用AdFind来收集Active Directory的信息。假设他们已经获取了凭证并收集了被入侵网络的信息——接下来是什么?接下来是网络中的横向移动。

研究网络横向移动的方法

勒索软件操作员不会停留在第一个被入侵的主机上——他们需要收集网络信息并尽快继续前进,以找到并收集有价值的敏感数据,并进入最后阶段——部署勒索软件。

管理网络资源

一种常见的横向移动方法是滥用Windows的管理共享资源,如C$、ADMIN$和$IPC。如果攻击者已经获得相应的凭证,他们可以轻松地查看远程主机上的文件,甚至将文件复制到那里。

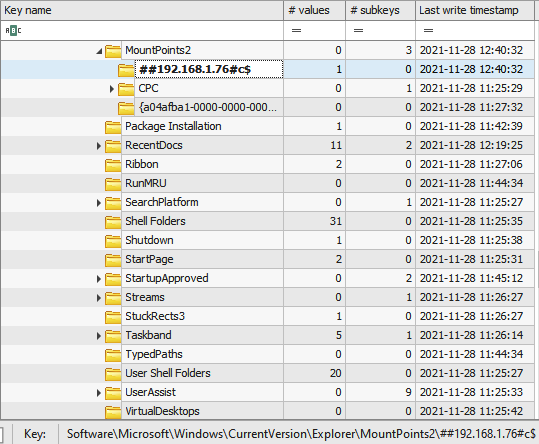

我们已经查看了NTUSER.dat文件。让我们再检查一下,这次用Registry Explorer(见图9.13)。

图9.13. 访问192.168.1.76的C:盘的证据

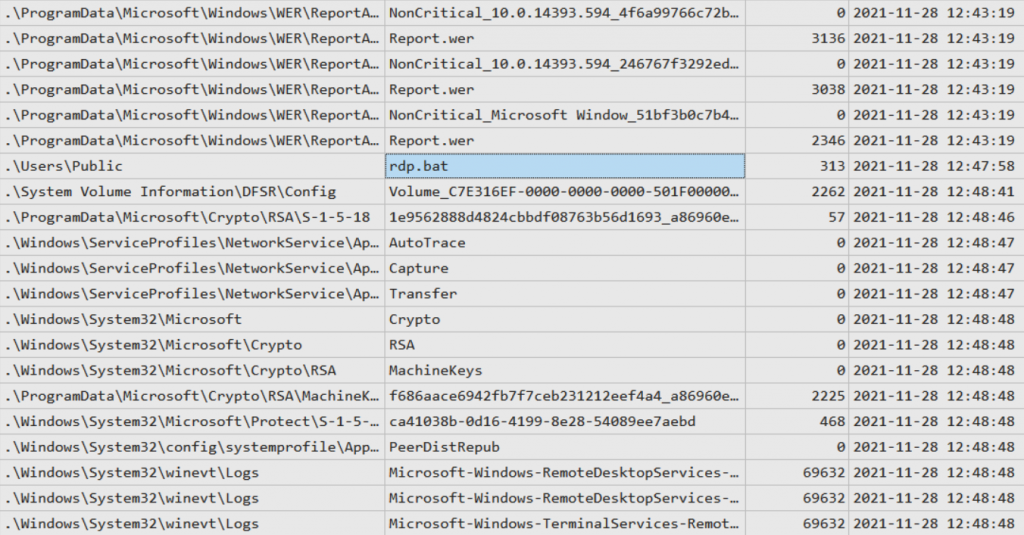

我们看到,被入侵的用户访问了地址192.168.1.76。很有趣!让我们获取这个主机的$MFT文件,并尝试了解是否有任何文件被复制到该主机。我们用MFTECmd处理它并在Timeline Explorer中查看结果。

图9.14. 192.168.1.76上的可疑文件

分析揭示了C:\Users\Public文件夹中的一个非常可疑的文件——这是一个攻击者常用的中间文件夹。我们来看看这个文件的内容。

看起来,攻击者使用这个文件来启用RDP连接。但它是否在系统中运行过?我们将在下一节中找到答案。

PsExec

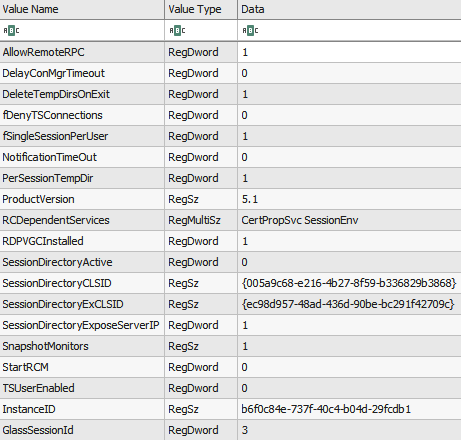

首先,由于我们已经知道rdp.bat可以通过编辑注册表启用RDP连接,让我们检查一下SYSTEM注册表文件。

图9.15. HKLM\System\CurrentControlSet\Control\TerminalServer的内容

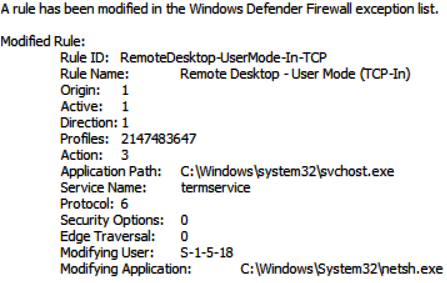

如图9.15所示,fDenyTSConnections值为0,这意味着攻击者成功地运行了脚本。让我们尝试收集更多的证据。我想你注意到,脚本还影响了防火墙的工作。我们可以查看Microsoft-Windows-Windows Firewall With Advanced Security%4Firewall.evtx事件日志文件,并检查ID为2005的事件。

图9.16. 防火墙规则的更改

我们看到防火墙规则也被修改了,这意味着我们可以确认恶意脚本在目标系统中运行过。但它是如何运行的呢?

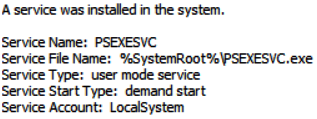

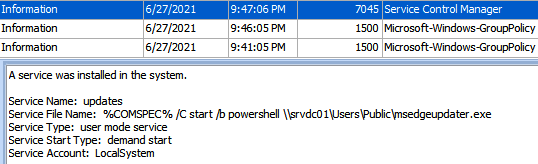

让我们继续检查Windows事件日志——这次是System.evtx和事件ID 7045。

图9.17. 与PsExec相关的服务

如图9.17所示,你可以看到一个与PsExec相关的非常常见的证据——这是一个流行的远程执行工具,通常由系统管理员和勒索软件操作员使用。

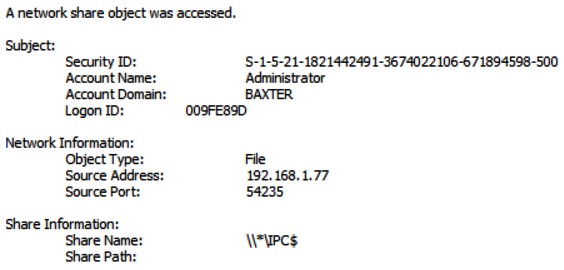

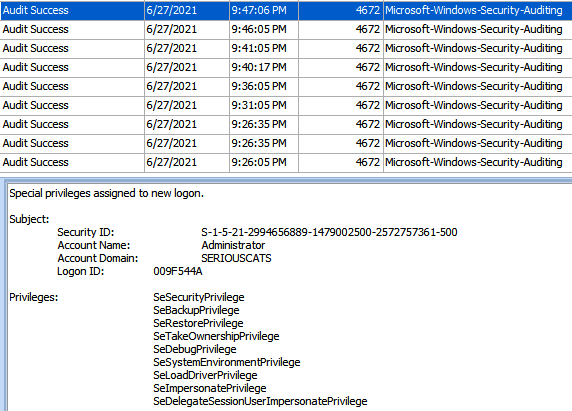

很可能这个工具是从第一个被入侵的主机运行的,但我们仍需要找到证据。让我们检查Security.evtx事件日志文件,并搜索ID 5140或4624在PsExec运行时的附近。

现在我们有证据表明PsExec从最初被入侵的主机192.168.1.77运行,并且攻击者成功地获得了管理员(Administrator)帐户的认证数据。

图9.18. 访问网络资源的证据(5140)

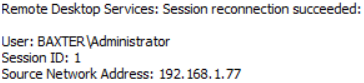

所以,攻击者启用了RDP——让我们找出他们是否使用了这些连接。

RDP

RDP是攻击者用于网络横向移动的最常见方法之一。你在调查人为操控的勒索软件攻击时会经常遇到这种方法。

有相当多的证据来源可以帮助你发现这种活动。最常见的之一是Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx事件日志文件。通常需要寻找事件ID 21(会话成功登录)和25(会话成功恢复)。

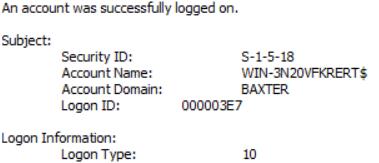

图9.19. 会话成功恢复

图9.20. 类型10的登录

你也可以使用Security.evtx中的ID 4624事件,关注类型为10的登录。

因此,我们可以得出结论,攻击者获得了特权凭证,进行了网络和Active Directory的侦查,并开始使用各种方法进行网络中的横向移动。当然,这还不是全部。

结论

人为操控的勒索软件攻击相当复杂,攻击生命周期由多个阶段组成。在初期阶段攻击者取得立足点后,他们会开始事后利用,以控制整个网络。

在本章中,我们探讨了各种事后利用方法,并基于不同的取证证据重建了勒索软件攻击的一部分。

我们了解了攻击者如何获取特权账户、如何进行网络和Active Directory的侦查以及他们如何进行横向移动的方法。

在下一章中,我们将重点讨论勒索软件操作员如何解决现代攻击的一个主要任务——窃取数据。

第十章 数据窃取方法

获取到特权账户凭证并确保能够在网络中横向移动后,勒索软件的用户就开始着手实现他们的真正目标之一:数据窃取。

当然,不是每个团伙都会执行此类操作,甚至有些拥有数据泄露服务(DLS)的攻击者也不一定会这么做。然而,双重勒索非常普遍,事件响应专家需要熟悉勒索者用于从被入侵网络中窃取机密数据的方法。

在本章中,我们将探讨允许我们了解勒索软件操作员如何提取数据的取证证据。不同的攻击者使用的方法可能会有很大差异。有些人喜欢用简单的方法,通过网络浏览器或云存储客户端应用程序,而另一些人则选择使用专门的应用程序,这些应用程序通常包含在勒索软件即服务(RaaS)包中。

我们将探讨以下主题:

- 研究滥用网络浏览器的方法。

- 研究滥用云存储客户端应用程序的方法。

- 研究滥用第三方云同步工具的方法。

- 研究使用专门工具的方法。

研究滥用网络浏览器的方法

正如你从前几章中了解到的,勒索软件用户经常滥用远程桌面协议(RDP)连接进行初步访问和横向移动,因此可以轻松地使用内置的合法工具进行数据窃取。

其中一种工具是网络浏览器。攻击者可以利用它将收集到的机密数据上传到各种文件共享服务,例如DropMeFiles。

网络浏览器具有广泛的日志记录功能,因此网络犯罪分析师和事件响应专家始终可以检查浏览历史记录以查找数据泄露的痕迹。

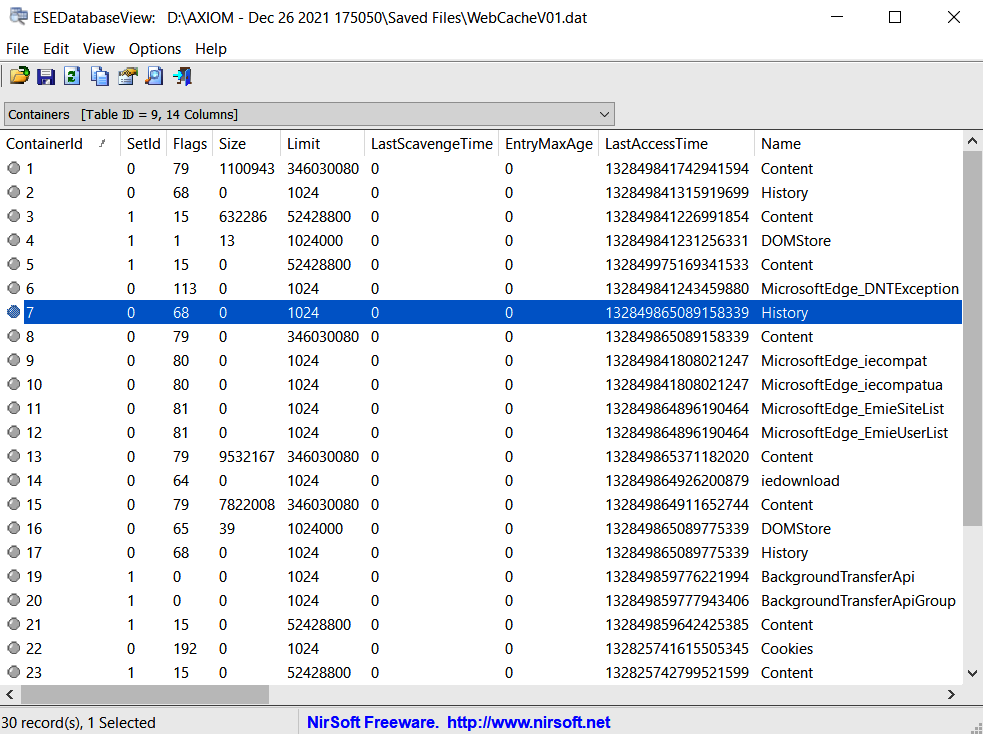

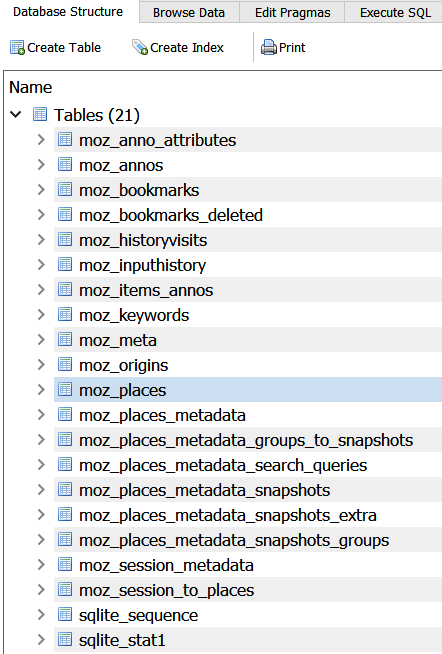

让我们来看一下经典版本的内置网络浏览器——Microsoft Edge。历史记录存储在WebCacheV01.dat文件中,该文件是一个ESE(Extensible Storage Engine)数据库。有很多工具可以用来查看和分析其内容。一个不错的选择是NirSoft的ESEDatabaseView。

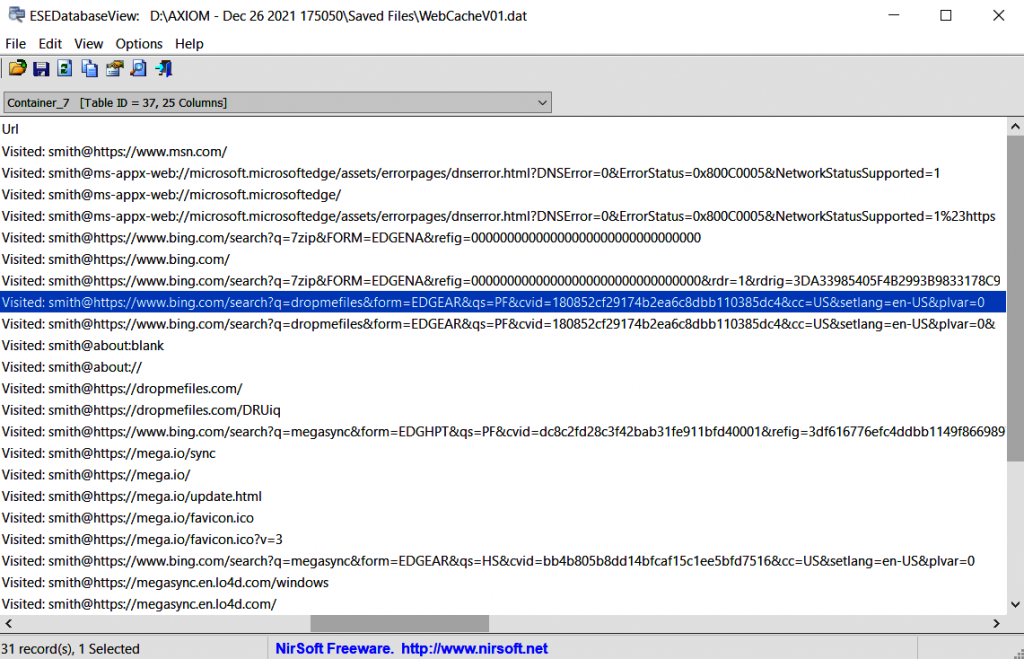

在图10.1中,你可以看到一个名为Containers的表格。它可以帮助我们确定数据库中哪些表格包含我们感兴趣的信息。要查看网页浏览历史记录,需要检查标记为History的表格,例如名为Container_7的表格(左侧显示了标识符)。让我们看看Url列(图10.2)。

这里有很多有趣的记录。首先我们看到,勒索软件操作员使用Bing搜索了一个流行的压缩工具——7-Zip。

这不是唯一的重要证据,另一个是用户名。在某些情况下,它甚至可以将调查人员引导到最初被入侵的主机,有时被称为零号患者。

我们还可以从这个表格中获取访问时间戳。在我们的案例中,它是132849977563921851——这看起来不像是一个时间戳,因为它以Webkit格式保存。可以很容易地将其转换为可读格式:2021年12月26日星期日,13:09:16。

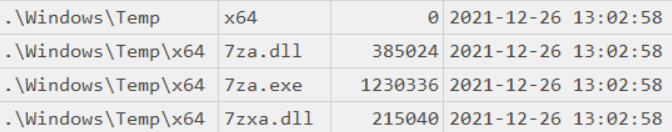

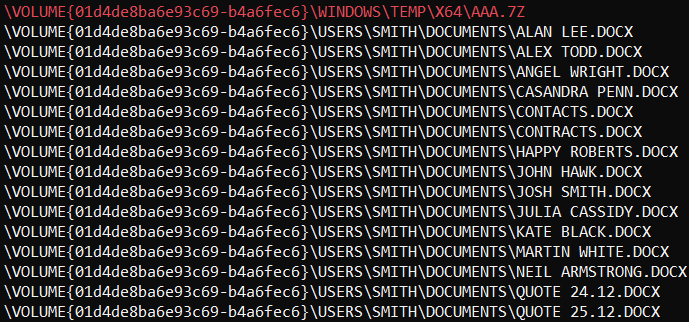

为什么攻击者需要这些工具?很可能是为了在数据提取之前对数据进行压缩。我们已经有了第一个基点,让我们处理$MFT以检查是否有其他有趣的证据。我们看到,勒索软件用户将7-Zip放入了Temp文件夹。

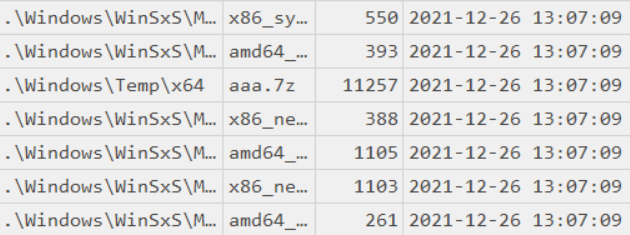

如果我们滚动我们的基于MFT的时间线,我们会很快发现另一个有趣的证据。

我们看到,攻击者很可能使用7-Zip对数据进行压缩,可能在数据提取之前。这是许多勒索软件操作员使用的一种流行方法。

现在让我们看看7za.exe的跟踪文件(图10.5)。

由于跟踪文件包含文件名以及与可执行文件交互的目录列表,我们可以利用它们来确定究竟压缩了哪些文件,即使攻击者已经删除了压缩文件。

回到图10.2中显示的网页浏览历史记录。这里还有一个Bing搜索。

这次攻击者搜索了一个流行的文件共享服务DropMeFiles。这类和其他类似的网站是勒索软件操作员常用的数据窃取工具。为了掩盖痕迹,攻击者会使用不同的服务,包括被入侵基础设施中常见的服务。

我们还看到了一个有趣的URL地址——https://dropmefiles.com/DRUiq——其内容如下。

如果我们通过这个链接下载数据,我们会看到之前发现的存档被上传到了DropMeFiles。

当然,这不是攻击者用于窃取数据的唯一方法。在下一节中,我们将探讨他们如何滥用云存储客户端应用程序。

研究滥用云存储客户端应用程序的方法

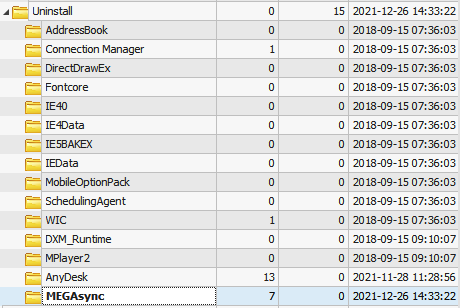

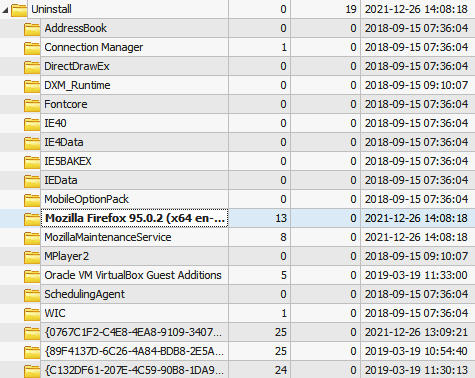

勒索软件操作员可以使用内置工具,也可以使用第三方工具来窃取数据。我们始终建议检查最近安装的程序,因为它们可能与攻击者的活动有关。

可以从位于C:\Windows\System32\config文件夹中的SOFTWARE注册表文件中获取此类信息。此外,安装的程序信息可以在SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall部分找到。

我们可以通过检查MEGAsync子部分的值,了解更多关于最近安装的MEGAsync应用程序的信息。

这个应用程序为攻击者提供了广泛的数据窃取功能,因此许多勒索软件操作员更喜欢使用它。

客户端应用程序通常在主机上保存各种日志,因此始终值得检查C:\Users%USERNAME%\AppData子文件夹以查找有用的证据来源。

其中一个源在MEGAsync的情况下是MEGAsync.log文件。在我们的案例中,它位于C:\Users\smith\AppData\Local\Mega Limited\MEGAsync\logs文件夹中。

此外,这个日志文件中还有有关用于窃取数据的账户信息。

现在我们知道哪些数据是通过MEGAsync提取的,以及使用了哪个账户,但我们仍然不知道这个应用程序是如何进入被入侵主机的。

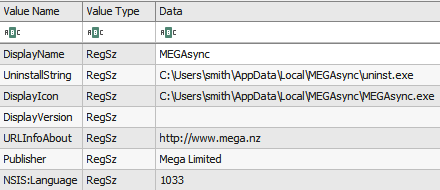

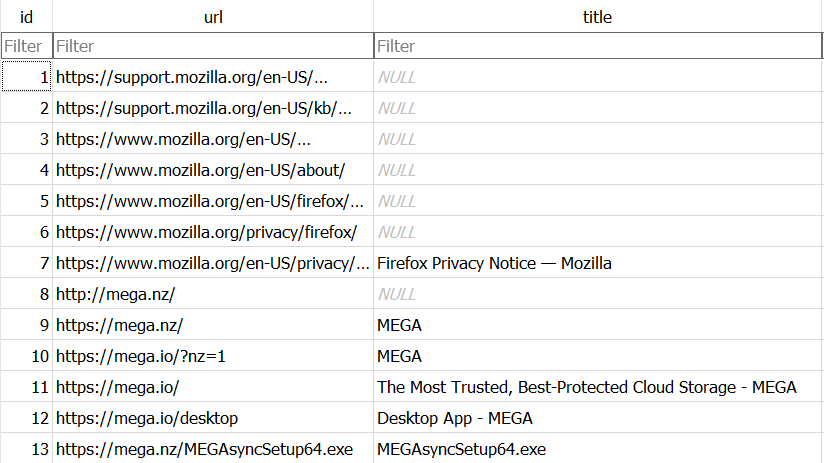

让我们再分析另一个浏览器——Mozilla Firefox的浏览历史记录。这个浏览器将浏览历史记录保存在一个名为places.sqlite的SQLite数据库中。可以使用DB Browser进行研究。

对我们的调查最有用的信息位于moz_places表格中。这里显示了访问的URL地址列表。

现在我们明确知道勒索软件操作员从官方网站下载并运行了MEGAsync安装程序,然后用它提取了机密数据。还需要检查Mozilla Firefox浏览器是否在入侵之前就已安装在此主机上。

你已经知道在哪里寻找安装程序的证据。如你所见,Mozilla Firefox与MEGAsync在同一天安装,然后攻击者使用它下载并安装了MEGAsync客户端应用程序。

用于数据提取的工具不仅可以通过滥用网络浏览器加载到目标系统中。勒索软件用户还可以使用外部或内部RDP连接、僵尸网络控制服务器或Cobalt Strike Beacon。

让我们来看看勒索软件操作员使用的其他流行工具。

研究滥用第三方云同步工具的方法

攻击者在攻击生命周期的不同阶段使用各种工具,包括完全合法的工具,数据窃取阶段也不例外。我们已经看到他们如何通过滥用网络浏览器和客户端应用程序进行数据窃取,现在让我们看看另一种情况。

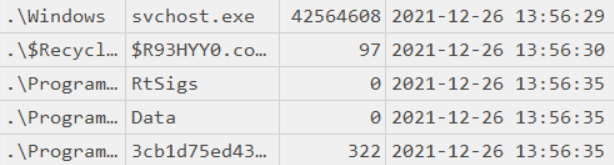

为了避免被发现,勒索软件操作员采用各种伪装方法。例如,他们可能会重命名工具,使其看起来像合法工具。如你所知,Shimcache是最常见的程序运行证据来源之一。我们可以从SYSTEM注册表文件(位于C:\Windows\System32\config文件夹中)中提取这些数据,例如使用RegRipper工具,并检查是否存在伪装使用的痕迹。

很快我们就会注意到以下记录:

乍一看,这似乎是一个合法的Windows可执行文件,允许服务共享同一个进程。但有一个重要的细节——真正的svchost.exe文件应该位于C:\Windows\System32文件夹中!

Shimcache中保存的时间戳反映了文件的最后修改日期,因此让我们检查MFT,找出这个可疑文件的创建时间。

创建日期几乎与修改日期一致。让我们滚动MFT的时间线,发现更多可疑文件。

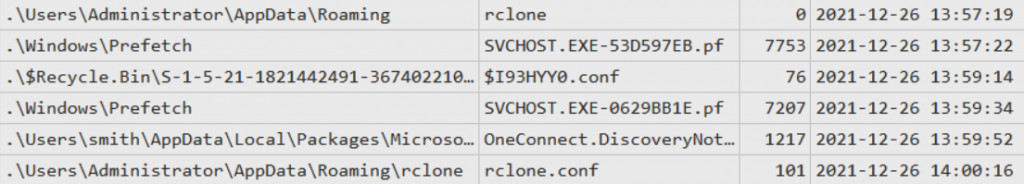

如图10.13所示,首先创建了rclone文件夹,然后出现了rclone.conf文件。看起来这是一个配置文件。我们来看看里面的内容。

这是一个用于MEGA账户的配置文件,我们在上一节中发现了这个账户。这意味着除了MEGAsync,攻击者还使用了另一个工具进行数据提取——Rclone。

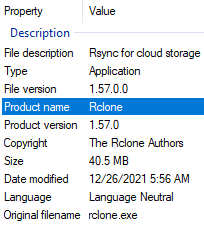

为了确认我们的第一个假设与新发现的证据一致,让我们检查svchost.exe的属性:

现在我们可以肯定地说,可疑的svchost.exe文件其实是Rclone,一个用于将数据传输到云端和其他外部存储的命令行工具。

如你所见,勒索软件操作员经常使用各种合法工具和网络服务进行数据窃取,因此建议检查代理服务器或防火墙日志中的相关网络连接。

需要注意的是,在某些情况下,攻击者可能会使用专门的工具进行数据窃取。让我们来看一个这样的案例。

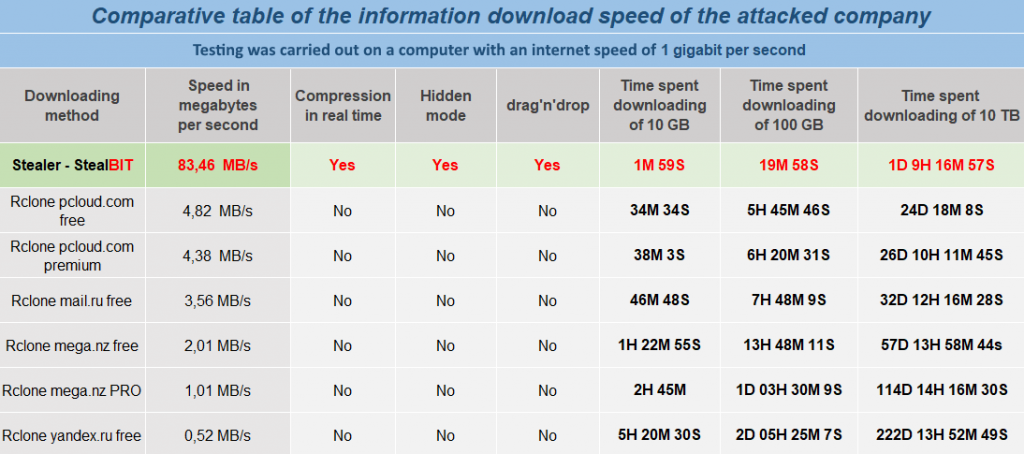

研究使用专门工具的方法

2021年,一些流行的勒索软件即服务提供商开始提供自定义的数据窃取工具作为勒索软件的补充。一个明显的例子是StealBit,这是LockBit 2.0附带的一个附加数据窃取程序。其他例子包括Ryuk勒索软件的Sidoh工具和BlackMatter勒索软件的ExMatter工具。

在某些情况下,它们在事件调查中相对容易被发现——勒索软件操作员可能会运行名为StealBit.exe的可执行文件。在这种情况下,你可以从各种程序运行信息来源中提取信息,寻找类似命名的文件。如果攻击者伪装他们的活动,集中检查他们使用的中间文件夹,或基于时间线寻找基点。

让我们更详细地看看StealBit。首先,和LockBit本身一样,它不能在使用阿塞拜疆语、亚美尼亚语、白俄罗斯语、格鲁吉亚语、哈萨克语、吉尔吉斯语、摩尔多瓦语、俄语、塔吉克语、土库曼语、乌兹别克语和乌克兰语的计算机上运行。然而,在某些较新的版本中,这些检查没有实现,此时StealBit可以在任何系统上运行。

其次,和LockBit一样,它使用输入/输出完成端口,但不是用于加密文件,而是将它们上传到指定的控制服务器。

LockBit用户可以将文件拖放到StealBit窗口中,或者在命令行参数中指定文件或文件夹路径。恶意软件使用HTTP PUT方法将数据传输到控制服务器。

此外,如果指定了命令行参数-delete/-d,StealBit会在完成数据提取后自我删除。为此,恶意程序执行以下命令,其中<file size>是可执行文件的大小,<file path>是StealBit的路径:

如你所见,勒索软件用户在窃取机密数据的过程中可以非常有创意。为此,他们可以使用广泛的工具,因此事件响应人员需要掌握最新的网络安全威胁调查数据。

结论

双重勒索已成为与勒索软件相关的团伙非常流行的策略。每年,数百个组织的机密数据在网上被公开。因此,事件响应专家需要熟悉勒索软件操作员使用的方法和工具,以及可以用来发现这些活动的取证证据。我们必须深入了解攻击者及其方法。

在本章中,我们探讨了攻击者用于从被入侵网络中收集和窃取数据的常见方法,并了解了可以用来寻找他们活动痕迹的取证证据。

在下一章中,我们将了解网络犯罪分子如何实现他们的最终目标——部署勒索软件。

第十一章 勒索软件部署方法

人为操控的勒索软件攻击的主要目标是尽可能多地加密数据。为了加密数据,攻击者使用各种工具,包括从勒索软件即服务(RaaS)提供商处获取的工具以及他们自己开发的工具。有时也会使用合法的加密软件,典型例子有BitLocker和DiskCryptor。

通常在这个阶段,勒索软件用户已经完全控制了被入侵的网络:他们已经收集了可用主机的信息,获取了特权账户,删除了备份,禁用了安全产品,并为后续访问做好了准备。

在本章中,我们将探讨攻击者在企业网络中部署勒索软件的最常见方法,并简要讨论其分析过程。

我们将涉及以下主题:

- 研究滥用RDP的方法

- 研究滥用管理员网络资源的方法

- 研究滥用组策略的方法

研究滥用RDP的方法

如你所知,许多勒索软件攻击者通过攻击公开的远程桌面协议(RDP)服务器获得初始访问。此外,远程访问服务,特别是RDP,是攻击者横向移动时使用的最常见方法之一。不幸的是,许多系统和网络管理员也经常使用这些服务,因此攻击者只需要获得相应的凭证。因此,许多网络犯罪分子不仅滥用RDP进行初始访问和横向移动,还用于部署勒索软件。

在大多数情况下,你需要从攻击生命周期的最后阶段——勒索软件部署开始调查。因此,首先要做的是确定勒索软件是如何部署的,以及感染的源头是什么。

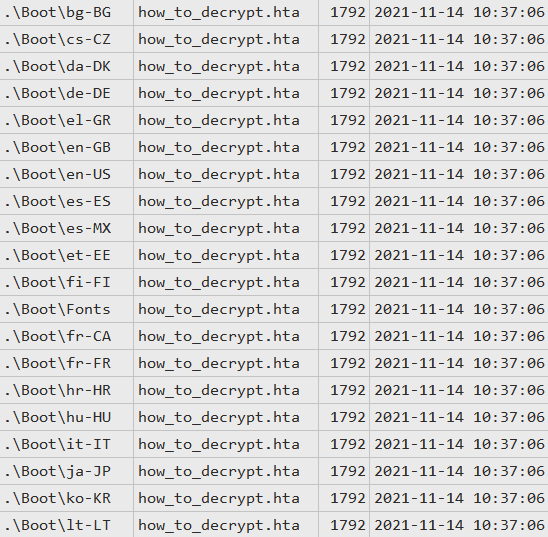

现代勒索软件通常会更改加密文件的扩展名,并创建包含给受害者的说明文件。为了尝试找出第一个基点,即加密过程的开始,可以从分析主文件表(Master File Table,MFT)开始。

如图11.1所示,加密过程于2021年11月14日格林威治时间大约10:37开始。勒索软件创建了一系列名为how_to_decrypt.hta的文件,这些文件包含给受害者的指示,说明如何联系攻击者支付赎金并获取解密软件。

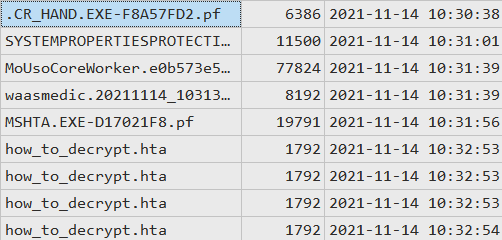

让我们尝试识别勒索软件的可执行文件。我们可以滚动时间线到第一个创建的文件。在这里我们看到一个非常可疑的跟踪文件。

希望你还记得,勒索软件用户经常会删除他们在被入侵主机上使用的工具。有时勒索软件本身也会有自我删除功能。然而,我们仍然有各种执行证据来源。这些证据可以帮助事件响应团队识别攻击者使用的恶意和可疑可执行文件。

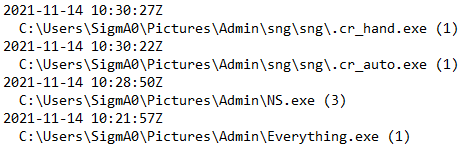

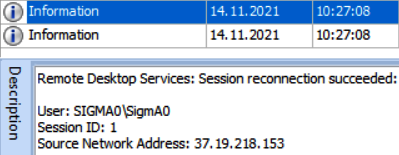

在这种情况下,我们没有恶意可执行文件本身,但我们有一个指向在创建说明文件之前立即运行的可疑文件的跟踪文件。文件名为.cr_hand.exe——这不是一个常见的名称。

另一个你需要回答的问题是:攻击者是如何在主机或多台主机上运行勒索软件的?如果使用RDP,在大多数情况下,勒索软件用户只是将恶意文件复制到目标主机并手动运行它。这意味着我们可以在NTUSER.DAT中找到相关的证据,例如UserAssist。

现在我们知道感兴趣的文件在格林威治时间10:30:27运行。但这里还有其他有趣的记录。首先是NS.exe——一个勒索软件用户常用的工具,用于破解RDP。这款小工具允许攻击者找到并连接可用的网络资源和未连接的本地磁盘。

其次是Everything.exe。这是一个合法的文件索引和搜索程序,勒索软件操作员通常用它来侦查,找出被入侵主机上有哪些文件及其大小。

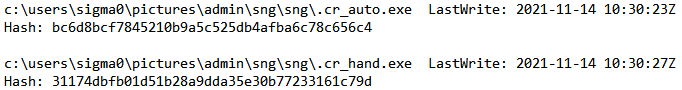

我们已经确定了攻击者使用的辅助软件,并识别了用于部署的账户——SigmA0。但我们需要确认.cr_hand.exe是勒索软件。

让我们检查另一个执行痕迹来源——Amcache文件(图11.4)。其中包含SHA1哈希,我们可以用来识别恶意文件。

现在我们有了哈希,即使我们无法恢复已删除的可执行文件,我们仍有机会识别它们。有相当多的在线服务专注于自动恶意软件分析,我们可以使用这些哈希搜索可疑文件。一个好的选择是我们已经用过的VirusTotal服务。

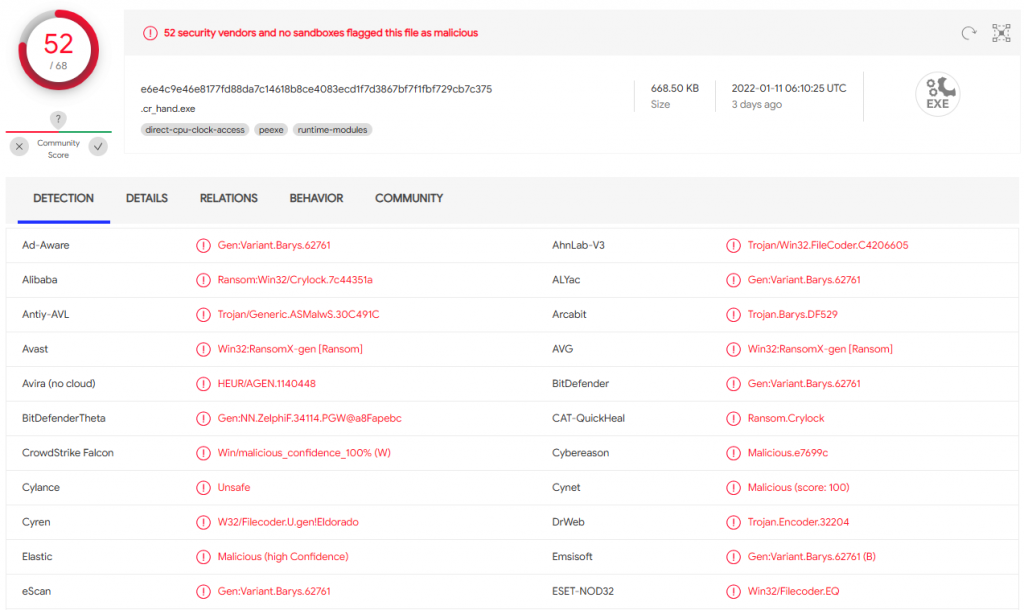

最有信息量的对象是Ransom.Crylock。因此,我们处理的是Crylock勒索软件家族。

关于使用在线服务识别恶意软件的重要说明:你可以放心地使用哈希,但绝不要在没有适当分析的情况下将勒索软件样本上传到这些网站——它们通常包含能够识别受害者的信息。例如,许多样本中包含个性化的赎金信息(受害者指示文件),其中包含受害组织的名称。

现在我们确定发现的文件是勒索软件样本。我们还知道它是由用户SigmA0手动运行的。但攻击者是如何进入被入侵主机的?

如果我们查看Windows事件日志,我们会看到在Crylock勒索软件在主机上运行前不久发生的成功RDP连接记录。

在这种情况下,这是一个外部地址——表明被入侵的主机是公开的。在本地主机的情况下,也可以看到类似的情况——勒索软件用户可以通过RDP从最初被入侵的主机移动到网络中的其他主机,并在每个主机上运行恶意软件。

让我们了解一下Crylock勒索软件。

Crylock勒索软件概述

在启动加密过程之前,Crylock会停止内置列表中的一系列服务和进程。

然后勒索软件删除阴影和备份副本,以防止系统恢复:

为了加密文件,它使用专用的对称加密算法和RSA算法加密密钥。

然后Crylock创建名为how_to_decrypt.hta的赎金信息,包含联系方式和给受害者的指示。

当然,手动部署勒索软件效率不高,特别是当攻击者计划加密数百或数千台主机时。因此,他们还使用其他方法,例如滥用管理员共享网络资源。

研究滥用管理员网络资源的方法

如我们之前讨论的,勒索软件相关人员可以滥用管理员网络资源进行横向移动。攻击者可以使用相同的方法部署勒索软件,一个好的例子是PsExec。一些攻击者使用预先准备的批处理文件,将勒索软件可执行文件复制到目标主机,然后使用PsExec运行它。

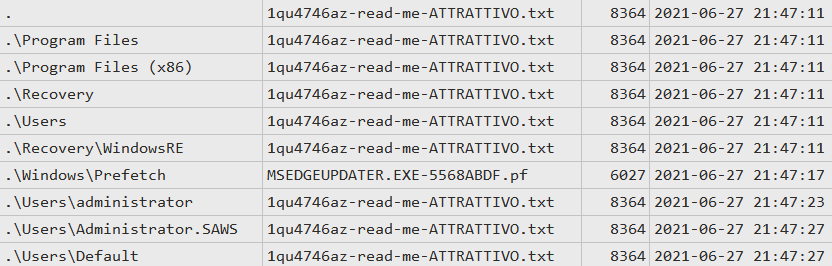

当然,这不是唯一涉及管理员网络资源的方法。让我们看另一个例子,从基于MFT的时间线开始。

图11.7显示了许多由恶意可执行文件创建的赎金信息以及一个可疑的跟踪文件。

在调查滥用管理员网络资源时,你应该注意一个常见的证据——服务安装事件。可以在Windows System.evtx事件日志文件中找到它——ID 7045。

我们看到可疑文件msedgeupdater.exe是通过创建新服务从srvdc01主机(可能是域控制器)运行的。

因此,在横向移动过程中,勒索软件操作员攻破了一个域控制器,并利用它部署勒索软件——这种情况相当常见。因为服务很可能是远程创建的,我们可以详细检查Windows Security.evtx事件日志中的登录事件。

我们看到攻击者使用管理员账户从域控制器通过创建远程服务部署勒索软件。

然而,我们尚未识别勒索软件的类型。我们已经知道如何使用哈希,但让我们改变策略,专注于勒索软件留下的其他证据。

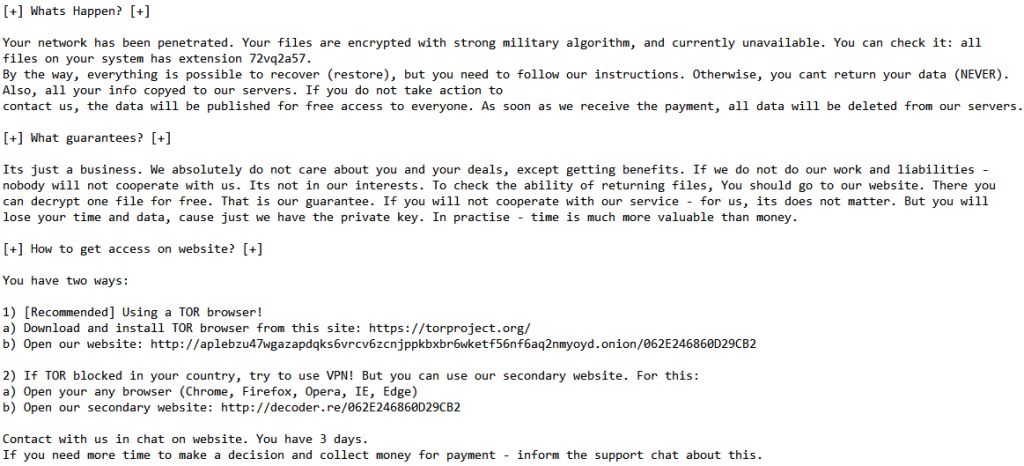

在许多情况下,最简单的方法是查看赎金信息。

如你所见,赎金信息包含两个可疑的URL: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd[.]onion/062E246860D29CB2 和 hxxp://decoder[.]re/062E246860D29CB2。

通过Google搜索这些URL即可识别勒索软件。

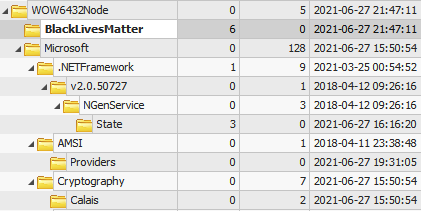

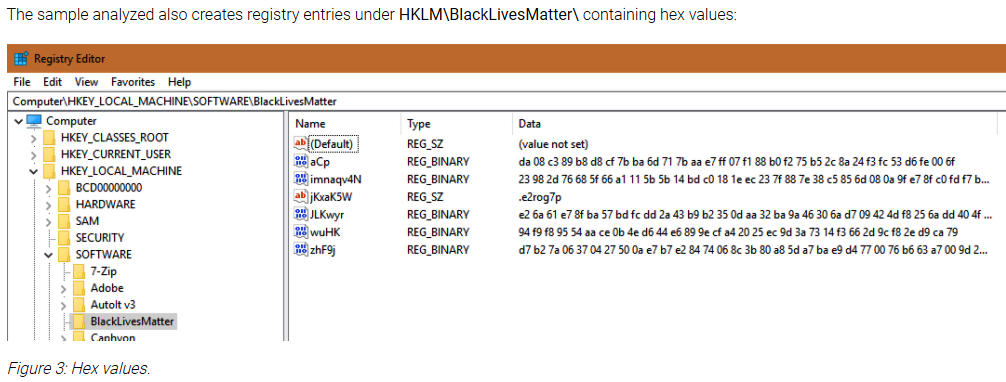

根据搜索结果,我们可以推测我们遇到的是REvil(Sodinokibi)勒索软件。此外,由于许多勒索软件会编辑注册表,我们也应该注意独特的注册表键及其值。由于我们知道加密发生在2021年6月27日,我们可以检查在这一天创建或修改的键。

我们找到一个名为BlackLivesMatter的可疑注册表键。通过快速使用公开数据搜索,我们发现BlackBerry Research & Intelligence Team关于REvil勒索软件的报告中提到了这个键。

现在我们有足够的信息确认我们遇到的是REvil勒索软件,是时候了解更多关于它的信息了。

REvil勒索软件概述

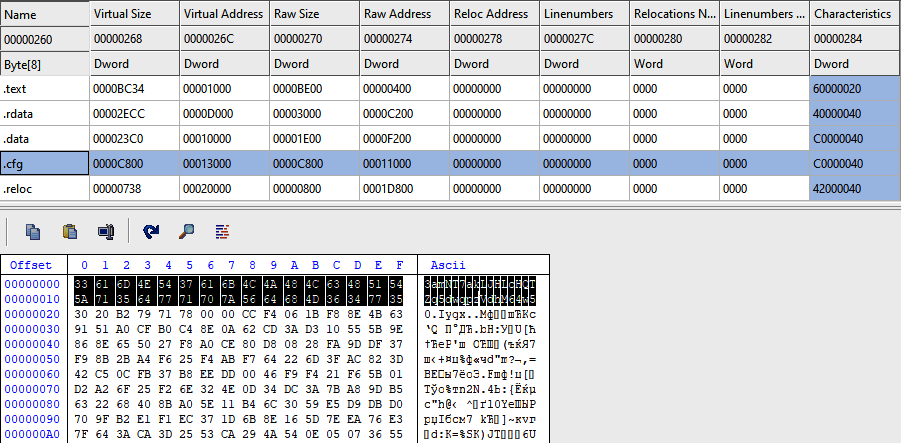

首先,REvil收集系统信息并识别其特性。在启动加密过程之前,勒索软件停止根据加密数据中存储的配置数据的列表中的进程。密钥长度为32字节,位于加密数据前面。

在停止进程后,勒索软件删除阴影副本,以防止使用它们恢复数据。

REvil使用curve25519/Salsa20加密文件,密钥用curve25519/AES-256-CTR加密。REvil为加密文件添加自己的扩展名,例如.1qu4746az。

REvil还会更改桌面壁纸(将自己的版本放在%Temp%文件夹中)并在所有包含加密文件的文件夹中创建赎金信息。

为了在系统中保持不被发现,REvil会修改注册表键SOFTWARE\Microsoft\Windows\CurrentVersion\Run。

滥用管理员网络资源并不是攻击者在企业范围内部署勒索软件的唯一方法。另一种常见方法是修改组策略。

研究滥用组策略的方法

修改组策略是攻击者用于部署勒索软件的一种越来越流行的方法。

在大多数情况下,到勒索软件部署阶段,网络已经完全被攻破,因此攻击者可以轻松地转移到域控制器并滥用组策略在整个企业范围内部署勒索软件。

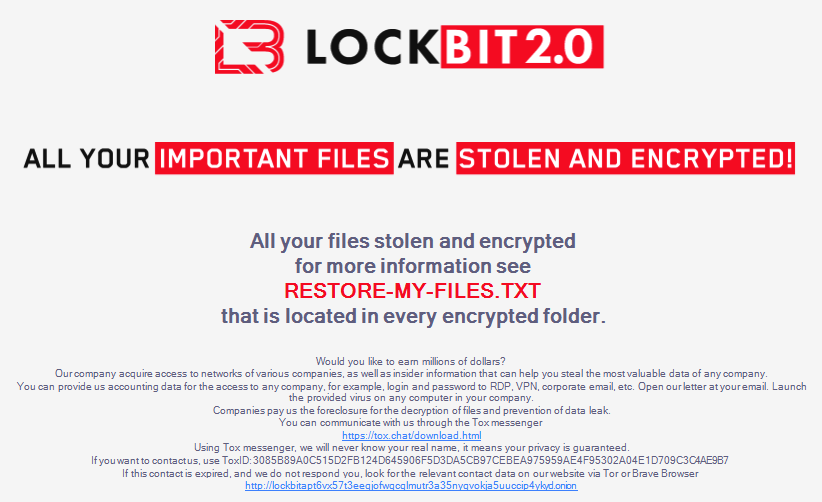

此外,一些勒索软件具备利用组策略修改进行自我传播的内置功能。一个好的例子是LockBit勒索软件。

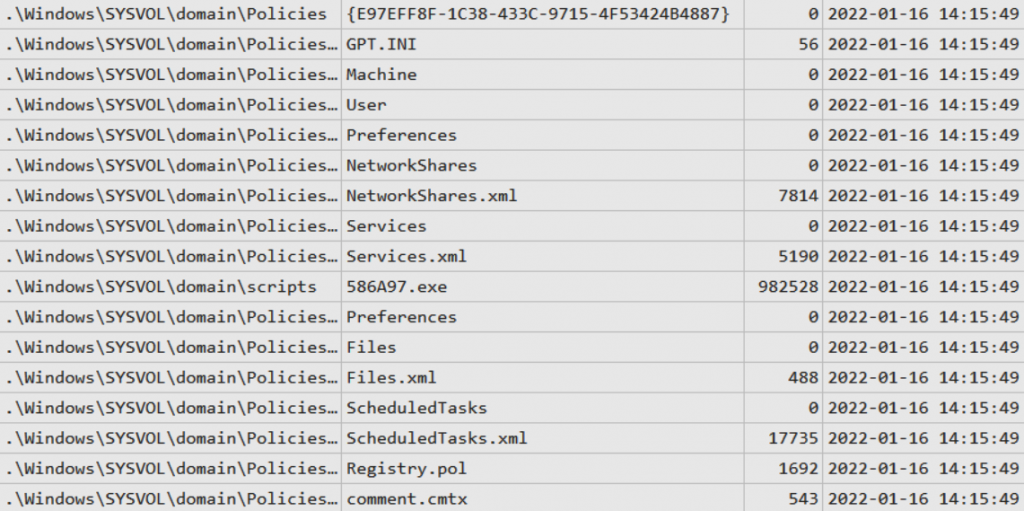

你可以按照我们之前讨论的路径:找到第一个赎金信息并开始检查其创建前发生的事情。在这种情况下,我们看到创建了一个非常可疑的组策略对象(GPO)。

如我们所见,创建了一个具有全局唯一标识符(GUID){E97EFF8F-1C38–433C-9715–4F53424B4887}的新对象。此外,在C:\Windows\SYSVOL\domain\scripts文件夹中有一个非常可疑的文件586A97.exe。

首先,让我们看看几个可扩展标记语言(XML)文件。例如,Services.xml包含有关要停止的服务的信息。以下是该文件的摘录。

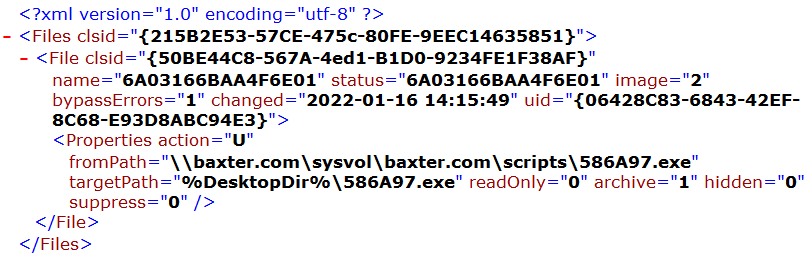

下一个文件,Files.xml,将可疑文件从之前指定的共享文件夹复制到目标主机的Desktop文件夹(图11.16)。

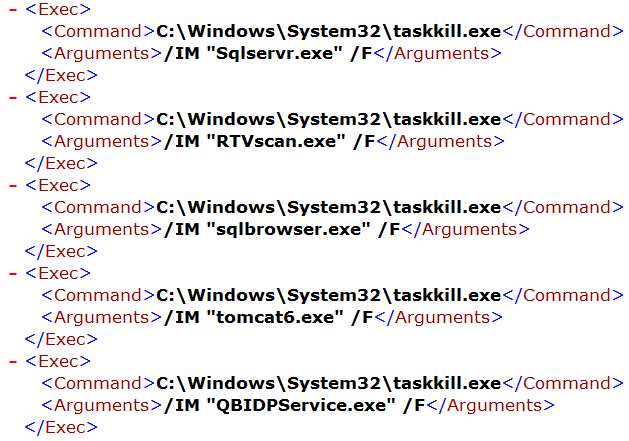

最后,ScheduledTasks.xml文件用于创建计划任务,以停止列出的进程并运行勒索软件可执行文件(图11.17)。

另一个值得注意的文件是Registry.pol。它包含有关注册表更改的信息,用于禁用Windows Defender的各种功能,以防止其中断加密过程。

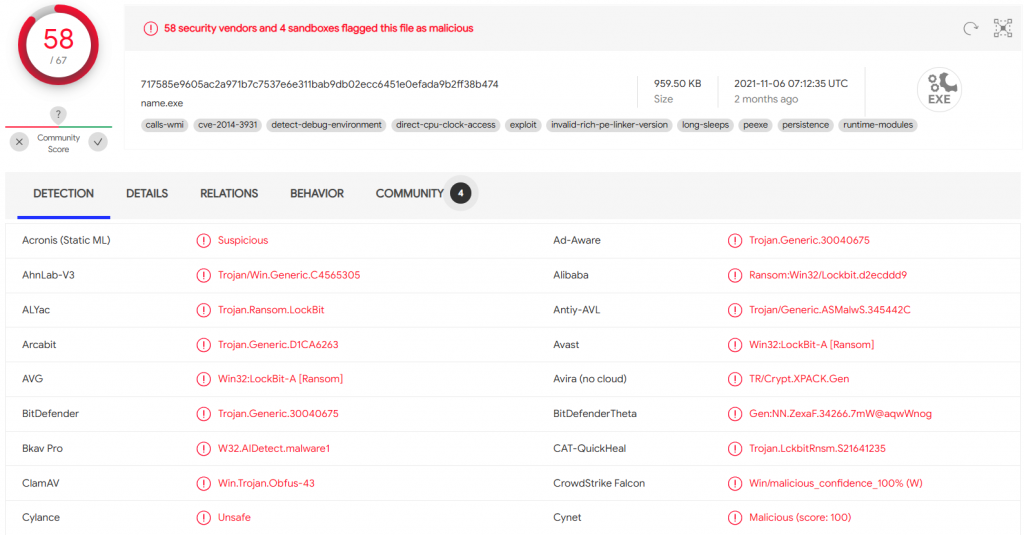

我们可以使用586A97.exe文件的哈希尝试识别它(图11.18)。

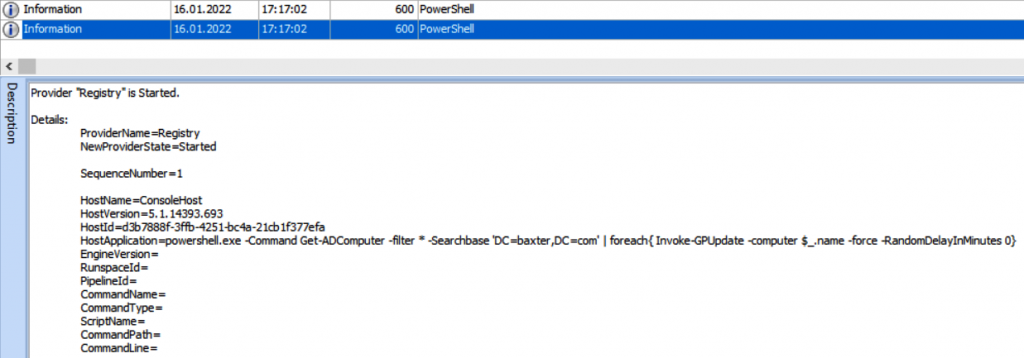

所以现在我们确信遇到的是LockBit勒索软件。继续进行取证分析,我们查看与PowerShell相关的Windows事件日志,并找到如图11.19所示的记录。

如我们所见,LockBit滥用PowerShell强制更新组策略。让我们来看看LockBit勒索软件本身。

LockBit勒索软件概述

在启动加密过程之前,LockBit勒索软件会停止内置列表中的进程和服务,并通过执行以下命令阻止系统恢复:

LockBit使用AES-128 CBC模式加密目标主机上的文件。它为每个加密文件添加.lockbit扩展名并更改它们的图标。

勒索软件还会将桌面背景更改为以下内容:

LockBit在所有包含加密文件的文件夹中创建赎金信息。赎金信息文件名为RESTORE-MY-FILES.txt。

LockBit勒索软件还可以创建组策略对象以禁用防病毒软件,结束进程列表并传播自己。

结论

勒索软件相关人员根据他们的技能和目标,使用各种方法在企业范围内传播恶意代码。

在本章中,我们探讨了在现代人为操控攻击中观察到的企业范围内部署勒索软件的最常见方法,并了解了如何使用各种取证证据来发现和重建攻击。

既然我们已经了解了许多关于如何应对勒索软件攻击并发现攻击者使用的各种方法的信息,可以总结并提出统一的勒索软件攻击生命周期。

在最后一章中,我们将探讨各种生命周期,包括Cyber Kill Chain、MITRE ATT&CK和Unified Kill Chain,并讨论勒索软件攻击特有的统一生命周期——Unified Ransomware Kill Chain。

第十二章 统一的勒索软件攻击生命周期

现在你已经了解了攻击者在人为操控的勒索软件攻击生命周期各个阶段的操作方法。我们讨论了如何获取和使用网络威胁情报,如何从各种来源收集数据,以及如何执行数字取证分析,以在事件响应过程中重建攻击的不同阶段。

在本章中,我们将总结这些知识,审视不同的攻击生命周期,并形成一个统一的勒索软件攻击生命周期。

我们将讨论以下主题:

- Cyber Kill Chain®

- MITRE ATT&CK®

- Unified Kill Chain

- Unified Ransomware Kill Chain

Cyber Kill Chain®

Cyber Kill Chain®由洛克希德·马丁公司作为情报驱动防御®模型的一部分提出。这一模型在官方文档《基于对攻击者活动和入侵生命周期分析的情报驱动的计算机网络防御》中有所描述。

根据该文档,Cyber Kill Chain®由以下七个阶段组成:

- 侦察

- 武器化

- 投送

- 利用

- 安装

- 命令与控制

- 目标行动

我们来详细了解每个阶段。

侦察

在这个阶段,攻击者通过研究网站、社交网络以及目标基础设施(特别是其公开部分)来收集目标信息。在这一阶段,勒索软件操作员可能会与初始访问代理沟通,收集关于未来受害者收入的信息,以确定赎金金额。

这个阶段常被低估。攻击者通常会在几周、几个月甚至几年内研究潜在受害者。这不仅是为了获得全面的外部图景,也是为了研究目标企业的业务特点。

武器化

洛克希德·马丁公司的文档描述了准备恶意文件的过程,该文件随后通过目标钓鱼投送。此外,勒索软件操作员可能需要利用漏洞以获得初始访问、提升权限或进行横向移动等。他们还会准备和配置服务器(例如Cobalt Strike)并选择合适的工具进行计划攻击。

投送

在这个阶段,恶意工具被投送到目标系统。文档中描述了用于此目的的方法。

这一阶段可以分为两个部分。勒索软件操作员可能需要投送一个机器人、远程访问工具(RAT)或网页Shell以获取初始访问,完成事后利用和数据窃取后,他们需要部署勒索软件。

在某些情况下,这一阶段可能涉及到一个单独的攻击团队,包括初始访问代理。

投送是攻击生命周期的一部分。另一种常见方法是在部署之前安装一个额外的后门。正如我们所看到的,大多数现代攻击者都会这样做,以确保他们不会失去连接或被阻止。

利用

通常这个阶段与利用漏洞以启动工具有关。

当然,你还记得与Microsoft Office、Microsoft Exchange及其他程序相关的漏洞,但除此之外,攻击者还可能利用人类的漏洞,采用多种基于钓鱼的方法。

此外,特别是在部署勒索软件时,攻击者可能会使用各种内置功能和“现成工具”,即被入侵系统中的现有功能,以绕过保护并隐蔽行动。

安装

在这个阶段,攻击者必须将投送的工具安装在被入侵的系统中,以确保后续访问。这不仅涉及到一个软件后门,而是一个广泛的工具集。攻击者可能会利用公共服务器的凭证,组织VPN访问被入侵的网络,安装合法的远程访问软件等。

值得注意的是,在这个阶段可能会有多个工具安装和多个工作目录,包括为了分散事件响应专家注意力而创建的伪目录,这些目录旨在转移注意力,使其偏离主要工具。

命令与控制

在成功安装后,攻击者需要确保能够与被入侵的主机进行外部交互。

正如你所知,勒索软件操作员可能会使用各种工具和技术:机器人、RAT、网页Shell甚至合法的远程访问软件。具体使用哪种通信渠道,主要取决于攻击者的偏好。

目标行动

在这个阶段,描述了攻击者为达到目标所采取的所有行动。它涵盖了整个事后利用过程,可能包括权限提升、获取凭证、横向移动、数据窃取以及勒索软件部署。

Cyber Kill Chain®虽然很早就开发出来了,但现在已经有些过时,因为它主要描述了攻击的初始阶段。我们来看看一个更现代的版本——MITRE ATT&CK®。

MITRE ATT&CK®

ATT&CK是一个全球可用的关于攻击者策略和技术的知识库,基于实际观察。它由MITRE公司开发和维护,并有全球网络安全社区参与。

我们在本书中已经提到了这个知识库。我建议阅读《MITRE ATT&CK®:设计与哲学》文档。

在MITRE ATT&CK®中描述了攻击者的14个战术行动:

- 侦察

- 准备资源

- 初始访问

- 执行

- 持久化

- 权限提升

- 规避防护

- 凭证访问

- 发现

- 横向移动

- 收集

- 命令与控制

- 数据窃取

- 影响

我们来逐一了解每个行动。

侦察

攻击者收集目标信息。如前所述,攻击者可以使用被动和主动方法来创建潜在受害者的画像并获取发起攻击所需的信息。

准备资源

这是一个独立阶段,攻击者在这一阶段准备基础设施:配置服务器、注册域名、准备钓鱼邮件,从第三方供应商处获取勒索软件或其他恶意软件和工具等。

初始访问

攻击者,包括勒索软件相关人员,可能使用多种方法获取目标网络的初始访问。如你所知,他们可能会利用公开的应用程序、目标钓鱼攻击以及滥用远程访问服务或信任关系,从一个被入侵的网络转移到另一个网络。

执行

在攻击生命周期中,攻击者需要执行各种命令和二进制文件。这些命令和文件可能是通过恶意宏加载并启动的工具,这些宏嵌入在Microsoft Office文档中,也可能是通过网页Shell执行的各种侦查命令,或者是通过PsExec在远程主机上启动的勒索软件二进制文件。

持久化

攻击者需要保持已占据的位置。为了确保对被入侵网络的后续访问,他们可以使用合法的远程访问软件,也可以使用更传统的方法,如编辑注册表或创建计划任务,以在重新启动后保持访问。

权限提升

在许多情况下,为了有效地执行事后利用操作,攻击者需要提升权限。为此,勒索软件操作员可能会利用各种配置错误和漏洞,以及某些持久化方法。

规避防护

在没有禁用目标网络中安装的安全产品的情况下,几乎不可能部署勒索软件。而且,在攻击的整个生命周期中,攻击者需要避免被发现,因此他们会混淆/加密他们的工具,删除证据和日志文件,以使调查和响应过程更加困难。

凭证访问

通常在攻击生命周期中,勒索软件操作员需要访问各种服务器,例如用于数据窃取或删除备份。为此,他们需要相应的凭证。正如你所知,攻击者可以通过从内存中转储、从各种密码存储中提取,或者进行kerberoasting攻击来获取这些凭证。

发现

为了提取最机密的数据并在尽可能多的主机上部署勒索软件,攻击者需要找到有关已安装软件、账户、共享网络资源和远程主机的信息。

横向移动

勒索软件操作员主要针对企业网络,因此他们需要从一个被入侵的系统移动到另一个系统。在大多数情况下,他们会使用合法的凭证和协议,如RDP和SMB。

收集

为了窃取有价值的数据并将其上传到数据泄露网站(DLS),首先需要收集这些数据。攻击者可能会从本地系统、共享网络驱动器、电子邮件和其他机密数据源中提取数据。

命令与控制

为了在与被入侵系统交互过程中避免被发现,攻击者可能会模拟正常流量,混淆或加密传输的数据,或使用代理服务器进行连接。

数据窃取

勒索软件操作员可以通过命令与控制渠道以及各种网络服务窃取收集到的数据。在提取之前,数据可能会被压缩和/或加密。

影响

大多数勒索软件操作员的主要目标是加密目标系统中的数据。同时,他们总是试图通过销毁内置和第三方备份来阻止系统恢复。

两种模型——Cyber Kill Chain®和MITRE ATT&CK®——各有优缺点,因此一些研究人员试图在其基础上创建新的模型。一个显著的例子是Unified Kill Chain。

Unified Kill Chain

Unified Kill Chain结合并扩展了Cyber Kill Chain®和MITRE ATT&CK®。它由Paul Pols在其硕士论文《模拟Fancy Bear攻击:统一Cyber Kill Chain生命周期》中提出。

官方版本可通过以下链接获取:https://www.unifiedkillchain.com/assets/The-Unified-Kill-Chain.pdf。

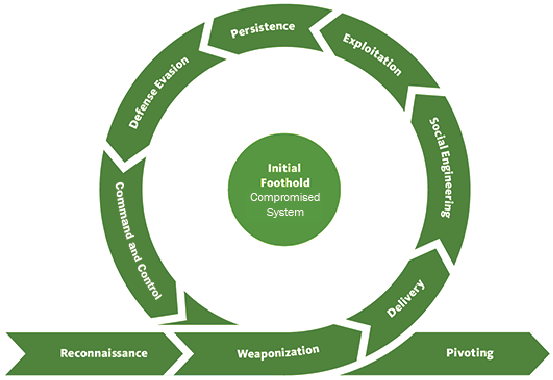

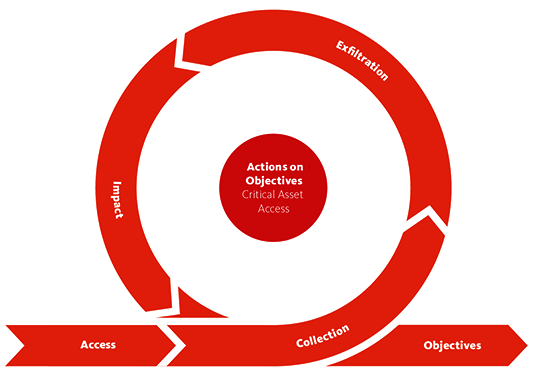

Unified Kill Chain将攻击生命周期分为三个主要阶段:初始访问、网络传播和目标行动。我们来逐一了解每个阶段。

初始访问

在第一阶段,描述了攻击者为获取目标系统或网络访问权限而采取的步骤。

生命周期从研究目标开始(侦察)。然后,攻击者需要准备基础设施:恶意软件(包括勒索软件)和其他工具,以及命令与控制基础设施等(武器化)。如果在武器化过程中使用了某些对象,例如恶意文档,则需要将它们传送到目标(投送)。攻击者必须欺骗受害者下载并打开恶意文件(社会工程),或者利用漏洞进行启动(利用)。在启动恶意对象后,攻击者可能需要对被入侵系统进行持久访问(持久化)。为了开始操作,攻击者必须绕过安全措施(规避防护),并且需要继续与被入侵系统进行交互(命令与控制)。

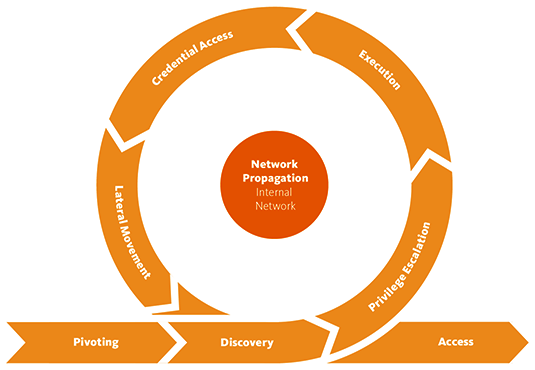

网络传播

一旦勒索软件操作员在目标系统中站稳脚跟,他们就可以准备进入下一个阶段——网络传播。

攻击者需要收集被入侵系统的信息,以了解当前的权限和访问级别(发现)。如果权限不够,攻击者可能会利用漏洞提升权限(权限提升)。拥有提升的权限后,勒索软件操作员可以在被入侵系统中执行任意代码(执行)。执行任意代码的能力使攻击者能够获取凭证(凭证访问)。有了相应的凭证,勒索软件操作员可以发现远程主机(发现)并开始横向移动(横向移动),以转向目标行动。

目标行动

拥有相应的凭证和横向移动能力后,勒索软件操作员可以进入最后阶段——目标行动。

如你所知,在大多数人为操控的勒索软件攻击中,主要目标之一是获取有价值的数据。一旦发现这些数据,就会收集(收集)并提取(数据窃取)。当数据被提取后,攻击者可以进行最终阶段——部署勒索软件(影响)。

我们已经审视了不同的攻击生命周期,现在让我们构建自己的生命周期——统一的勒索软件攻击生命周期(Unified Ransomware Kill Chain)。

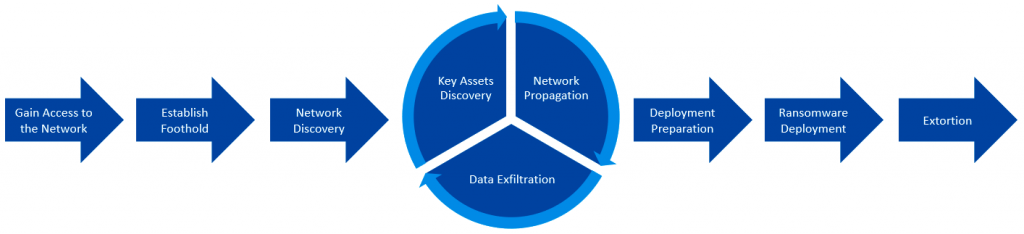

Unified Ransomware Kill Chain

通过本书,你已经了解了很多与勒索软件相关的网络威胁,并且审视了攻击者使用的最常见方法。现在你对人为操控的勒索软件攻击有了清晰的认识,我们准备构建自己的生命周期——Unified Ransomware Kill Chain。

获取网络访问

勒索软件操作员可以自己获取目标网络的访问权限,或从初始访问代理处购买访问权限。这可以是对网络中某个主机的访问,或者通过VPN凭证访问整个网络。

获取访问权限的方法可以包括从常见的暴力攻击和钓鱼邮件到更复杂的供应链攻击。

准备攻击发展

这一阶段可以包括各种活动:收集被入侵主机的信息,寻找权限提升和凭证访问的方法,以及禁用或规避安全措施以开始侦查和网络传播。

此外,攻击者可能需要对被入侵系统进行持久和备用访问。

网络侦查

在开始网络传播之前,攻击者需要收集远程系统的信息,以了解他们首先应该关注的目标。

发现关键对象

并非每个主机对攻击者来说都是同等重要的。攻击者主要关注可以获得更多特权凭证、收集有价值信息以及访问备份的对象。

网络传播

为了访问最有价值的对象,勒索软件操作员需要在网络中横向移动。正如你所知,为此他们通常使用合法的工具和方法。

数据窃取

有时勒索软件操作员只从一个主机窃取数据,例如文件服务器,有时他们会从多个来源收集并提取数据。在某些情况下,这些操作可能持续数月甚至更久。

通常,现代勒索软件攻击都会伴随着数据窃取,但有时攻击者会跳过这一阶段。

准备部署

攻击者需要禁用被入侵网络中安装的安全产品,并删除数据备份。这是在攻击者部署勒索软件之前进行的。

部署勒索软件

在这个阶段,攻击者试图达到他们的主要目标——部署勒索软件。值得注意的是,在某些情况下,他们甚至不使用恶意代码,而是使用合法工具(如BitLocker和DiskCryptor)加密数据。

大多数勒索软件非常显眼,因此攻击者试图找到新的方法绕过防护。

勒索

加密整个网络并等待受害者回应可能效率不高,因此勒索软件相关人员发明了新的方法来加速过程。他们可能会在数据泄露网站上发布被盗数据样本,给受害者员工打电话,甚至对已经被入侵的基础设施进行DDoS攻击。

统一生命周期的三个阶段是环环相扣的,因为勒索软件操作员可能在多个主机上执行相同的操作。

事件响应团队可以使用这个生命周期在事件响应过程中重建攻击,并结构化最终报告,以确保每个攻击阶段都能通过足够的证据清晰描述。

结论

现在你已经了解了很多关于现代勒索软件攻击的知识,并知道如何发现和追踪各种网络威胁情报来源。

理解勒索软件攻击的生命周期,你可以使用不同的模型,包括统一的勒索软件攻击生命周期,来重建这些攻击。此外,现在你知道如何利用最常见的取证证据来完成这项任务。

我希望这本书不仅能帮助你响应事件,还能让你更好地理解当前与人为操控的勒索软件攻击相关的威胁态势。

最后一个重要的提示:不要只局限于本书中描述的取证证据。像SIEM和XDR这样的第三方信息来源也很有用。尽可能多地使用数据,这将帮助你详细重建攻击并建立适当的防护措施,以保护你的(或客户的)网络免受类似威胁。

推荐书籍

- 《网络安全:游戏规则:管理者和员工如何影响公司的安全文化》

- 作者:艾莉森·塞拉

- 《老大哥在看着你:如何在数字世界中保护自己》

- 作者:米哈伊尔·赖特曼

勒索信示例

- 您的文件怎么了?

- 您的所有文件已使用RSA-2048算法加密——请在Google中搜索“RSA加密”。

- 如何恢复文件?

- RSA是一种非对称加密算法。您需要一个密钥进行加密,另一个密钥进行解密。这意味着您需要私钥才能恢复文件。

- 没有私钥无法恢复文件。

- 如何获得私钥?

- 要获得私钥,请完成以下三个简单步骤:

- 每台受感染的计算机支付1.7比特币,或者为所有受感染的计算机支付28比特币。

- 在支付1.7比特币后,在我们的网站上留言,注明您的主机名。

- 我们会发送解密程序给您。您需要在受感染的计算机上运行它,所有加密文件将会恢复。

- 我们的网站:…

- 我们的比特币钱包:…

- 如果您支付28比特币用于所有受感染的计算机,请在网站留言“用于所有受感染的计算机”。

- 您也可以支付14比特币,获得14个密钥(随机),并在检查后补足支付以获得剩余的密钥。

- 要获得私钥,请完成以下三个简单步骤:

- 如何访问我们的网站?

- 下载并安装Tor浏览器,并在其中输入我们网站的地址。

- 下载Tor浏览器的链接:…

- 参见Google“如何打开onion网站”。

- 测试解密

- 您可以从我们的网站下载两个加密文件,我们会为您解密。

- 哪里可以买到比特币?

- 我们建议用现金或通过Western Union购买比特币,因为这些方法无需验证且发送速度快。

- 最后期限

- 如果在七天内未支付比特币,我们将删除您的私钥,文件将无法恢复。

- 您的网络被入侵了。

- 每台主机上的所有文件均已使用安全算法加密。

- 备份文件已被加密、删除或备份磁盘已被格式化。

- 我们有独特的软件来解密您的文件。

- 不要重启或关闭计算机——这可能会损坏文件。

- 不要重命名加密文件或readme文件。

- 不要移动加密文件或readme文件。

- 不要删除readme文件。

- 这可能会导致某些文件无法恢复。

- 要获取有关解密文件的支付信息,请通过以下地址联系我们:…

- BTC钱包:…

- 为了确保我们的诚意:

- 发送两个不同的随机文件,我们会为您解密。

- 为确保我们能解密所有文件,您可以从网络中的不同计算机发送文件。

- 两个文件必须有.LOCK扩展名。我们将免费解锁两个文件。

- 指令

- 下载Tor浏览器。

- 通过Tor浏览器打开链接:…

- 填写表格,您的密码是:…

- 我们会尽快与您联系。

- 总是发送文件进行测试解密。

- 以下是一些被DoppelPaymer入侵的公司个人信息。这些公司决定保持泄密秘密。现在他们的支付时间已到期。

- 信息关于Kaseya攻击

- 在星期五(2021年7月2日),我们攻击了MSP提供商。超过一百万系统被感染。我们的解码器全价是7000万美元比特币,在这些条件下,我们将公开解密器,使所有受影响的文件在一个小时内恢复。如果您对我们的提议感兴趣,请按照受影响设备的readme文件中的指示与我们联系。

微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

2条评论