使用FireEye Redline采集取证数据

Redline是 FireEye 的首款免费端点安全工具,为用户提供主机调查功能,通过内存和文件分析以及威胁评估配置文件的开发来查找恶意活动的迹象。使用 Redline 收集、分析和过滤端点数据并执行 IOC 分析和命中审查。Redline还具有漂亮的 GUI,并且可以非常整齐地对数据进行分类。

Redline下载安装

访问下面的链接填写表单后下载:

https://fireeye.market/apps/211364

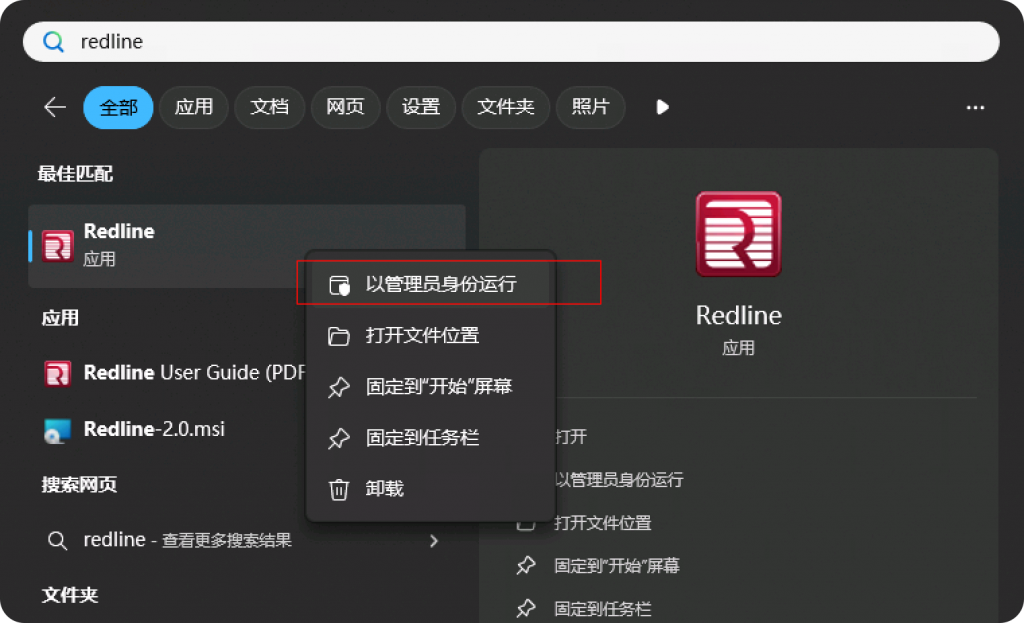

安装完成后使用管理员权限运行。

Redline 可以对注册表、内存中正在运行的进程、浏览器数据进行分类,扫描系统中已知的不良和可疑字符串等。我们可以在运行 Redline 收集器之前自定义要扫描的内容。Redline 收集器负责获取用户配置的数据。然后创建一个 Mandiant 会话文件,取证人员可以进行快速解析分类。为取证人员提供了一站式的采集分析服务。

Redline收集器

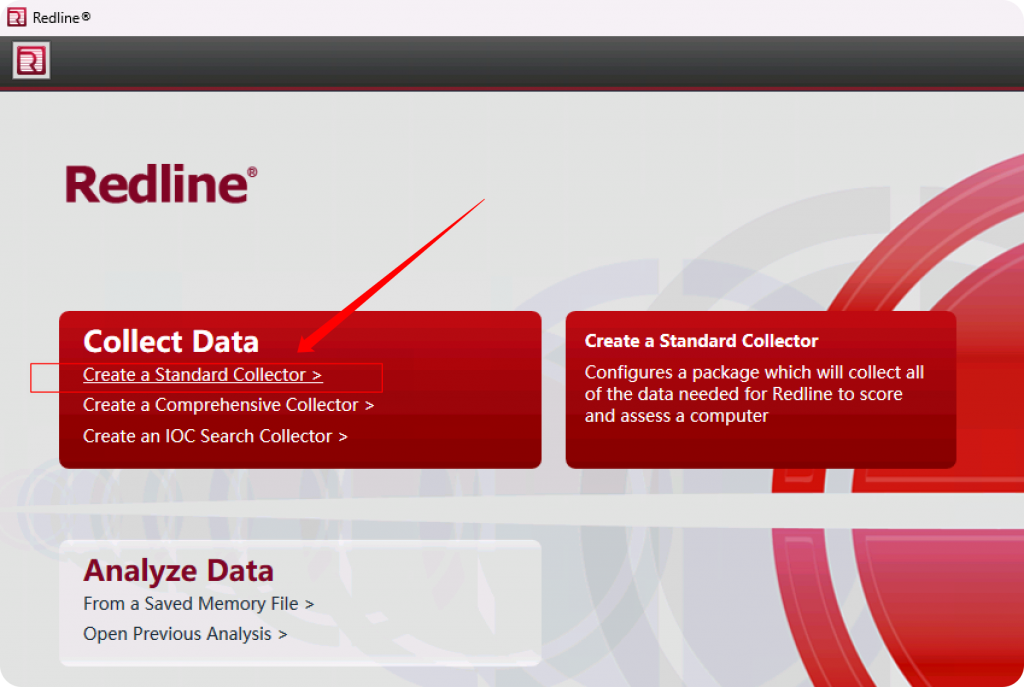

我们先关注“收集数据”部分。Redline 中有 3 种类型的收集器。

- 标准收集器:标准收集器配置脚本以收集完成分析所需的最少数据量。

- 综合收集器:综合收集器配置脚本来收集 Redline 收集和分析的大部分数据。如果您打算进行全面分析,或者只有一次机会从计算机收集数据。

- IOC 搜索收集器(仅限 Windows): IOC 搜索收集器收集与所选入侵指标 (IOC) 匹配的数据。如果只查找 IOC 匹配项而不查找任何其他潜在入侵。

默认情况下,IOC 搜索收集器会过滤掉与 IOC 不匹配的任何数据,但是也可以选择收集其他数据。如果不使用 IOC 搜索收集器,在将数据导入 Redline 以创建分析会话后,仍然可以分析使用 IOC 收集的数据。IOC 分析的有效性取决于分析会话中可用的数据。

在实际调查中,如果目标是快速进行全面分类分析,建议使用综合收集器。如果正在应急响应过程中并在网络中寻找特定的 IOC,那么 IOC 搜索收集器是更好的选择。

Redline采集流程

点击“创建标准收集器”。

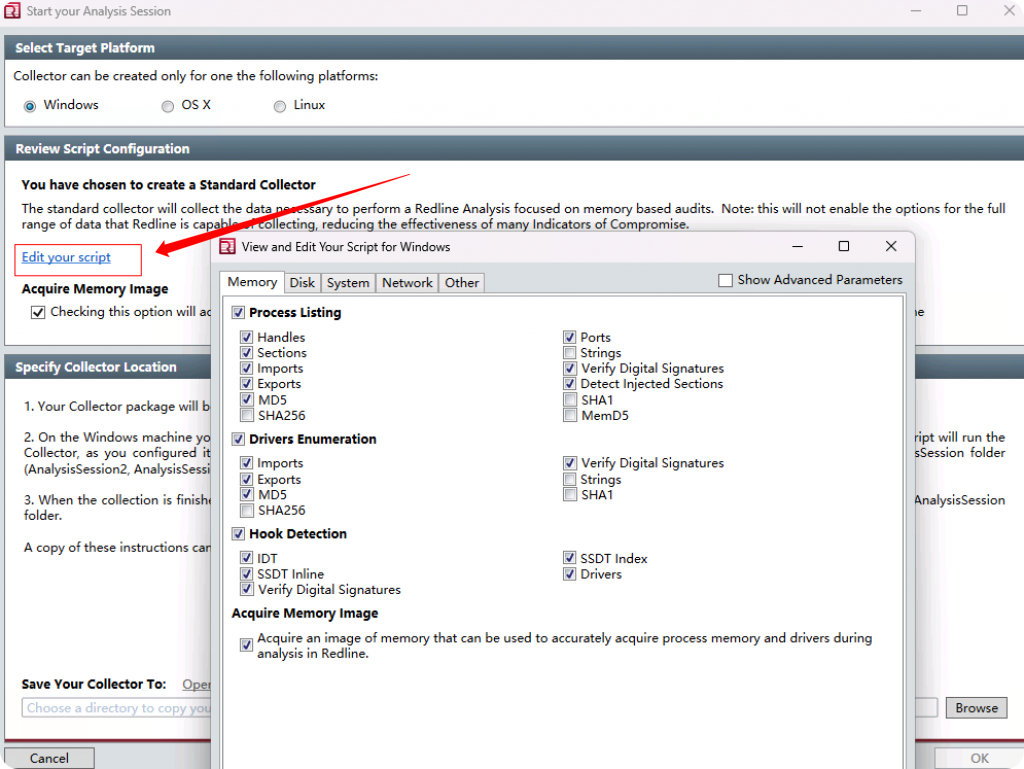

这里我们选择获取和分类数据的目标平台为 Windows。然后单击“编辑”脚本选项,因为在这里可以配置我们感兴趣的数据类型。也可以删除不感兴趣的不必要选项以节省时间,尤其是在应急响应事件发生期间。

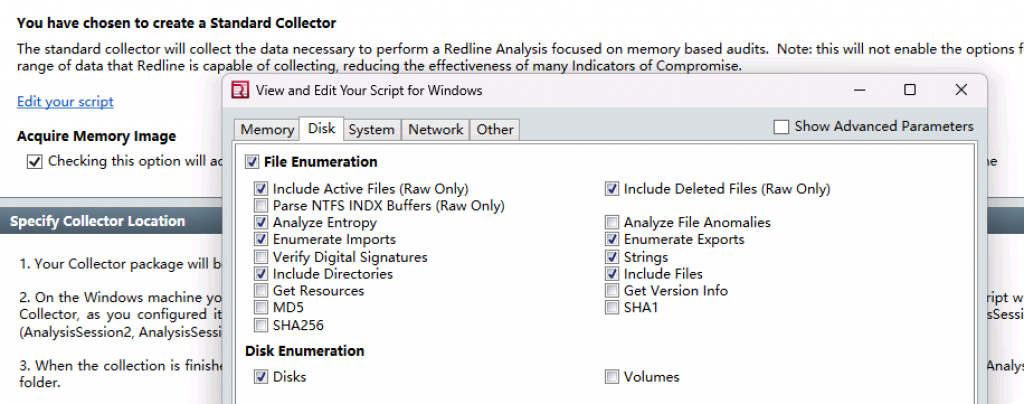

接下来进入“磁盘”部分。我们选择以下几个选项进行快速和基本的分类。

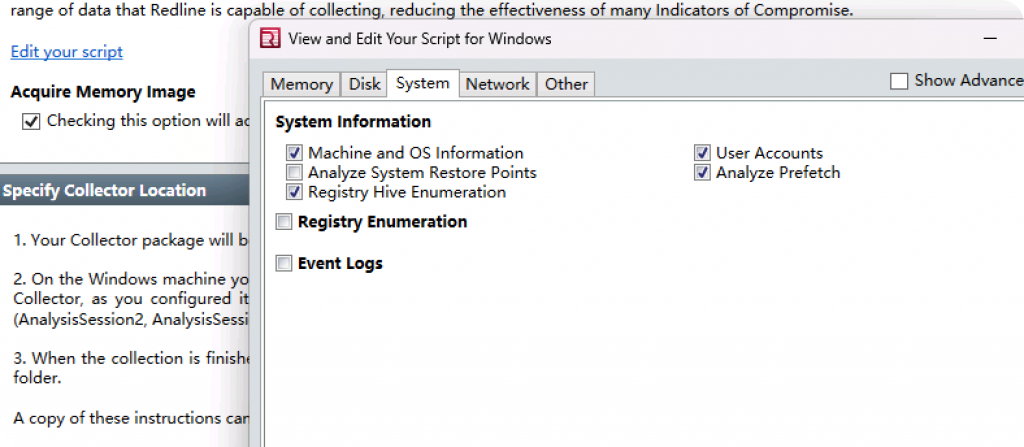

进入“系统”部分选择以下选项。

我们可以选择事件日志选项来查看系统还原点,也是一个很好的数据来源。这完全取决于应急的需求以及事件发生期间可以花费多少时间。

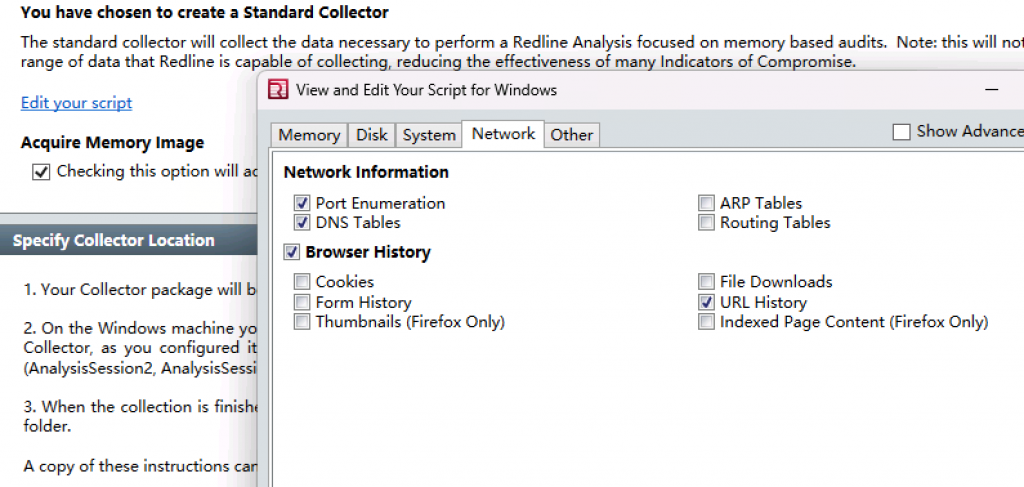

然后进入“网络”选项卡并选择一些常用选项。我们还可以选择浏览器数据,这很有可能是恶意活动的重要来源。

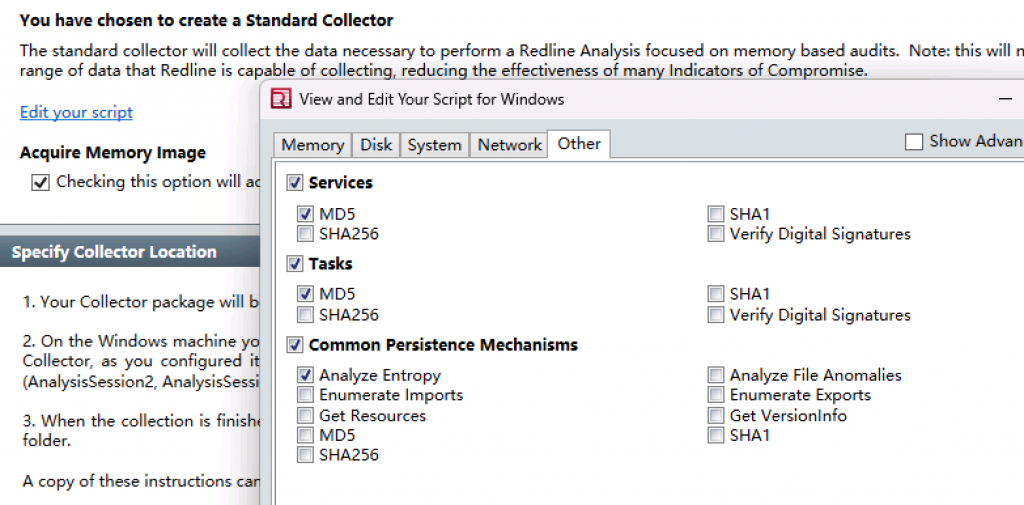

剩下的部分是“其他”,对于取证人员也非常有用。

我们可以配置 Redline 来寻找一些异常行为,特别是系统上的持久化痕迹。

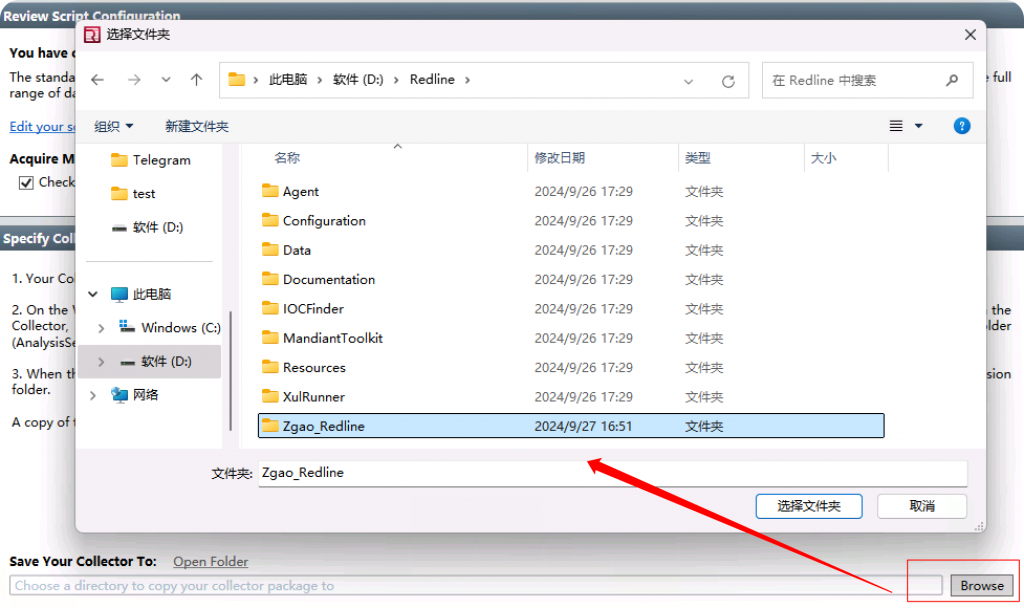

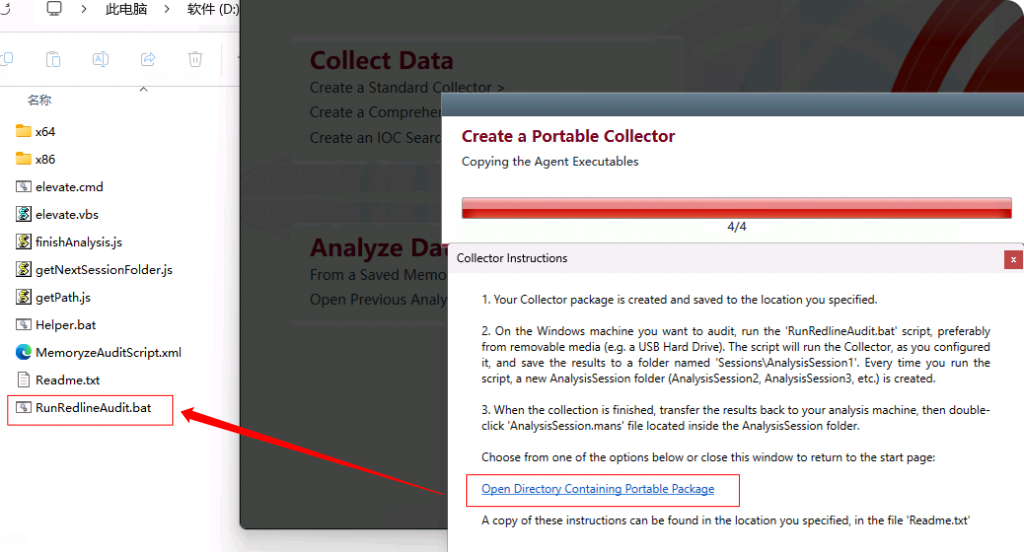

点击OK后转到主界面底部并单击浏览。这里将选择放置收集器脚本的位置,并在运行该脚本后存储分类数据。

这里名为“RunRedlineAudit”的批处理脚本是我们将要执行的主要脚本,它获取数据并从系统中对其进行分类。收集器脚本最好用一个功能是,我们可以将收集器脚本保存在网络驱动器上或将其存储在 USB 中,每当发生事件并且我们想要对端点进行分类时,都可以直接从 USB 或网络驱动器运行脚本。我们可以通过预先配置和保存来创建不同类型的收集器,这样我们就不需要在对端点进行分类之前一直创建新的收集器。

分析Redline采集的数据

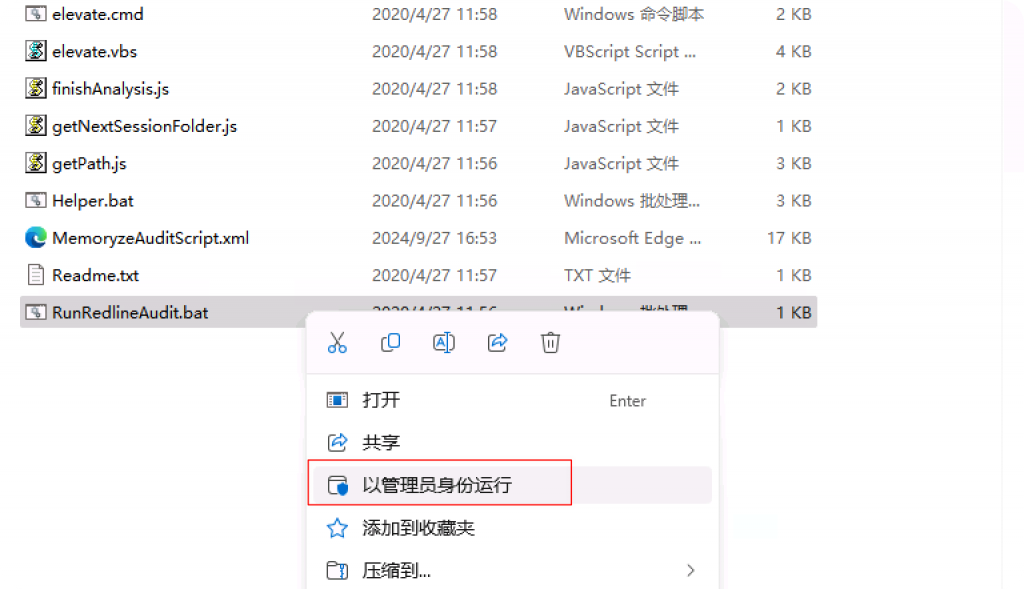

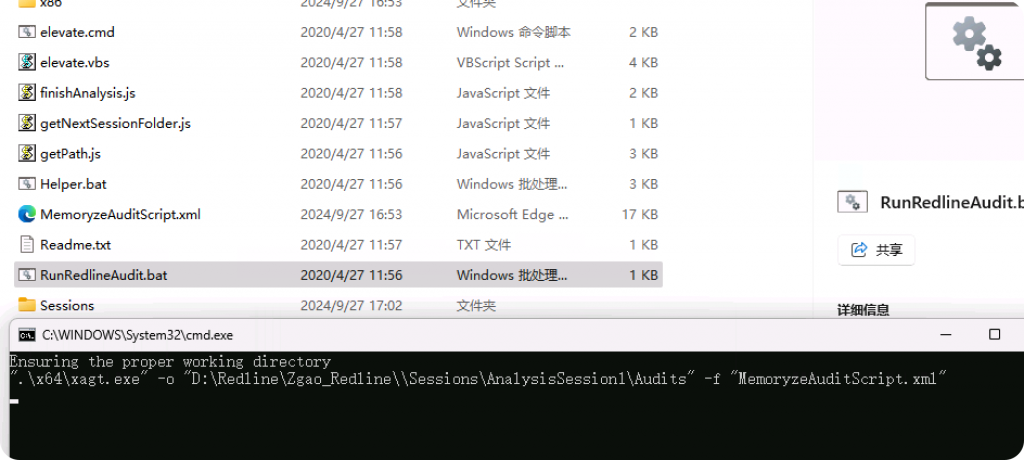

以管理员身份运行收集器脚本“RunRedLineAudit”,将打开一个 cmd 提示符来显示分类的进度。

选项“-o”后的路径是“D:\Redline\Zgao_Redline\\Sessions\AnalysisSession1\Audits”, mandiant 文件将以扩展名“.mans”保存在此位置。该文件将包含所有分类数据,可以分类的方式进行分析。当我们编辑脚本并设置上述首选项时,XML 文件“MemoryzeAuditScript.xml”会存储我们的配置。

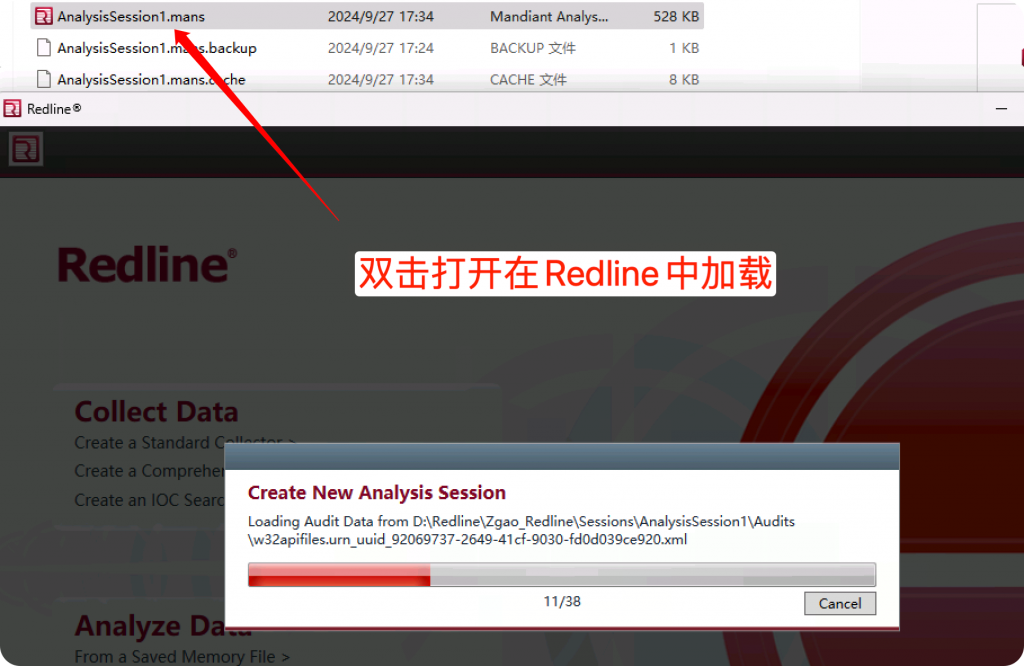

完成后cmd 退出。转到安装收集器脚本的文件夹,可以看到一个“Sessions”文件夹。AnalysisSession1.mans 只是一个文件,实际数据存储在 Audits 目录中。

Redline 加载文件大约需要 10 分钟,然后进入到主界面。

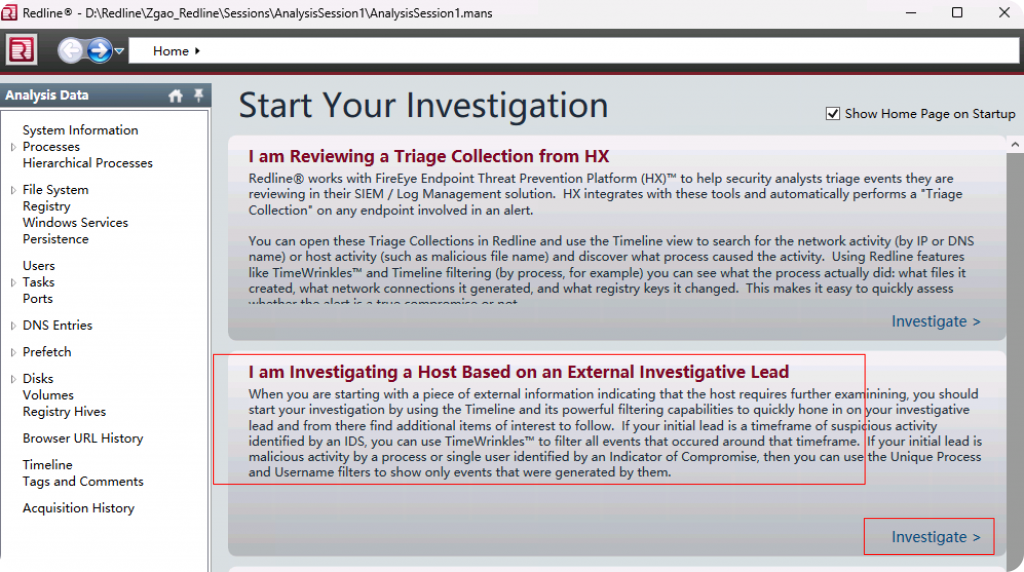

选择第二个选项“我正在根据外部调查线索调查主机”。如果我们对浏览器取证感兴趣,则选择选项 3。同样在使用已知的IOC进行威胁狩猎,则可以选择最后一个选项。如果同时使用 FireEye 端点威胁预防平台 (HX),那么第一个选项会很有用,整个过程将更快、更自动化。

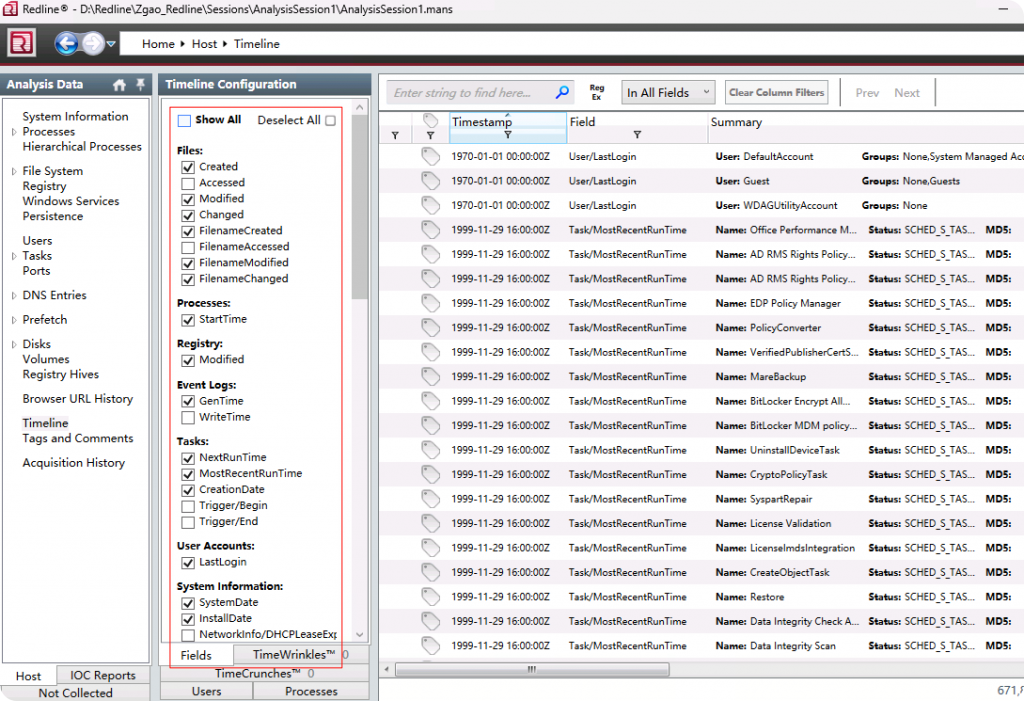

我们可以看到来自不同数据源的不同信息。如果选择内存分类,将看到一个关于内存相关数据的非常详细的选项卡。如果进行了完整的文件系统分类,可以看到所有相关的数据。我们可以根据需要勾选/取消勾选任何信息。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

发表评论