内网横移中的RDP威胁狩猎

在大量真实入侵事件中,远程桌面协议(RDP)几乎已经成为攻击者进行横向移动的“标配工具”。这个最初由微软设计、用于远程系统管理和运维的协议,在现实环境中却频繁被滥用,成为内网扩散和权限放大的关键通道。

从应急响应的角度来看,RDP 的危险之处并不在于它本身有多“恶意”,而在于它太正常了。正因为企业日常运维和远程办公高度依赖 RDP,攻击者的行为很容易隐藏在合法流量和正常操作之中。

阅读更多在大量真实入侵事件中,远程桌面协议(RDP)几乎已经成为攻击者进行横向移动的“标配工具”。这个最初由微软设计、用于远程系统管理和运维的协议,在现实环境中却频繁被滥用,成为内网扩散和权限放大的关键通道。

从应急响应的角度来看,RDP 的危险之处并不在于它本身有多“恶意”,而在于它太正常了。正因为企业日常运维和远程办公高度依赖 RDP,攻击者的行为很容易隐藏在合法流量和正常操作之中。

阅读更多收集整理了互联网上IDA Pro 9.1多个平台的破解版本,为方便使用整理成了一键安装脚本。

阅读更多通常在docker run 时可能会忘记添加必要的端口映射,但是在运行成功后,想要添加新的端口映射。网上给出的方案基本都是要先stop容器再重新commit,这种方式非常麻烦,对于没有volume挂载的容器,容器内部运行时的数据可能会丢失。

阅读更多常用的压缩包格式有zip,rar,7z这三类。一开始在处理这些压缩包时,采用的思路是直接用python封装的第三方模块如zipfile、rarfile、py7zr这些直接处理原始压缩文件。

如果只是处理几百兆的小文件,是没有任何问题,但对于几十G的压缩包效率极其低下,尤其针对不解压提取压缩包内部的文件内容的场景,一个rar的压缩包处理时长可能花费数十个小时。

本文针对压缩包清洗,花费大量时间研究。深入分析清洗数据的坑点,以及优化思路。

阅读更多在日常的终端安全事件响应中,钓鱼攻击几乎是所有入侵故事的开端。所谓钓鱼攻击,本质上是一种社会工程手段。攻击者并不急于利用系统漏洞,而是通过邮件等方式诱导用户点击恶意链接,或在本地主机上执行带有恶意行为的文件,从而窃取账号信息、投递木马,甚至直接获得初始控制权限。

在实际处置事件时,我们经常发现,真正被“攻破”的并不是系统本身,而是人的判断力。

阅读更多

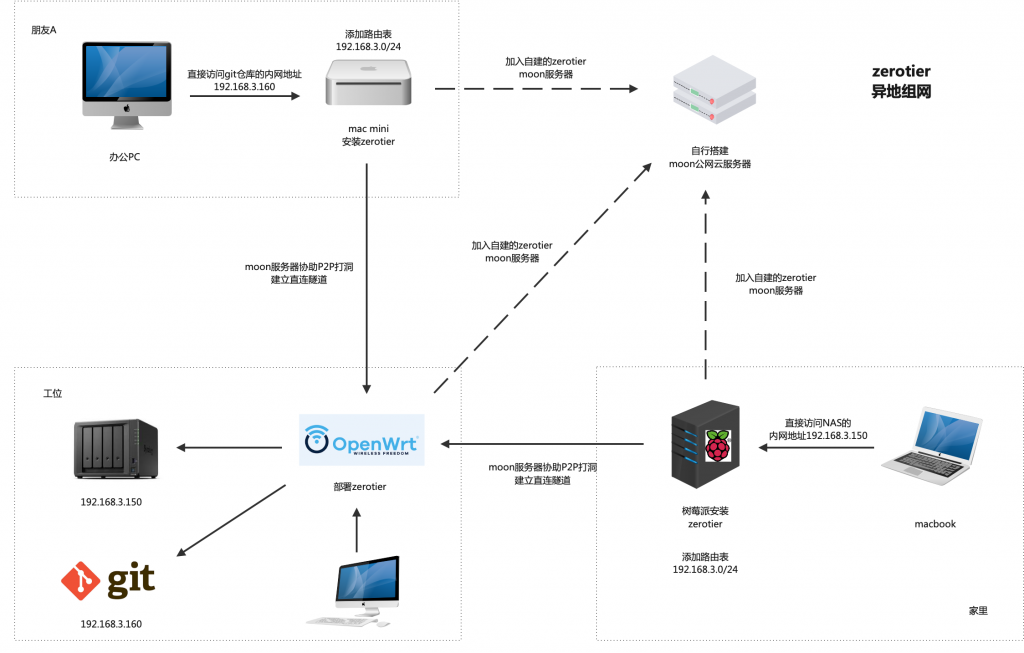

和朋友一起协同开发,需要打通双方的局域网互访,所以考虑到vpn的场景。一开始考虑frp+openvpn的实现。frp实现点对点穿透,openvpn负责组网。但是感觉这样配置较为繁琐,双方都需要部署frp和openvpn,体验不是很友好。

探索了多种方案最终选择了Zerotier,一个自带P2P打洞的vpn,同时满足需要。只需要自建一台有公网ip的moon服务器就可以高效实现各个zerotier节点之间的打洞。

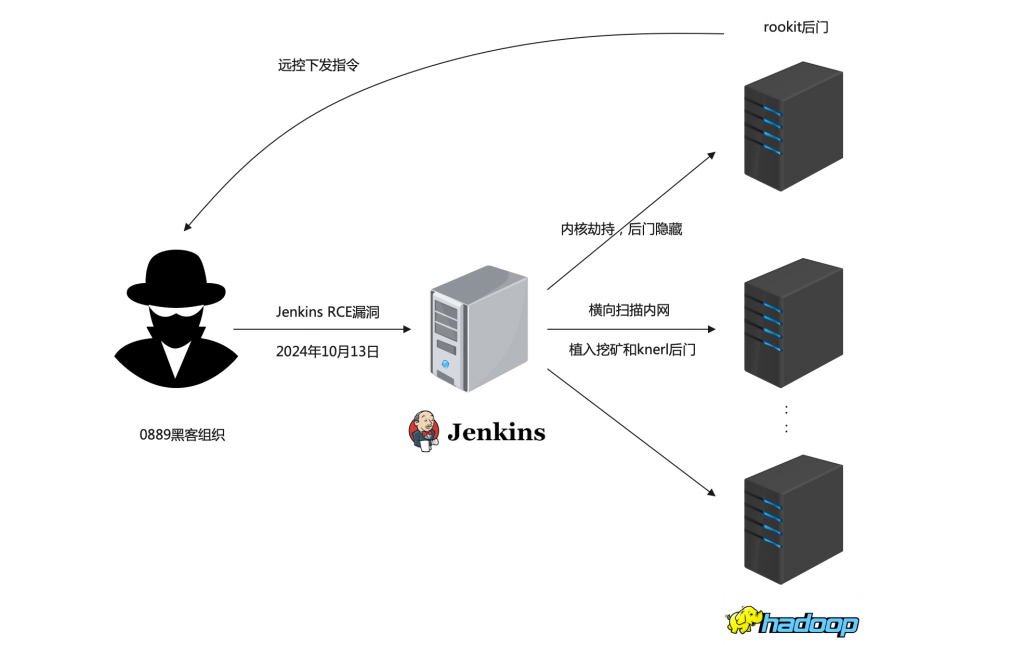

阅读更多近期发现某国内的黑客团伙用0889.org作为恶意样本地址和通信域名,后面简称0889组织。最近一次排查某云上挖矿的case,发现该组织通过jenkins RCE漏洞突破边界,内网横向后拿到主机权限后,批量下发挖矿和rootkit后门。

挖矿就没什么好说的,本文重点分析该组织的rootkit后门隐藏手法以及应急排查思路。

阅读更多